Etherox

Mitglieder-

Gesamte Inhalte

32 -

Benutzer seit

-

Letzter Besuch

Über Etherox

- Geburtstag 10.02.1992

-

Ich habe das mal jetzt so konfiguriert wie du gesagt hast mit den Switches im OG: Switch 1.OG VLAN 1 (VID01) = Port 1, untagged Port 2, untagged VLAN 2 (VID02) = Port 1, tagged Port 2, tagged An Port 1 habe ich das Kabel zum Switch im Serverkeller verkabelt. An Port 2 wurde der AP angeschlossen. Ergebnis: Das Netz 2(!) funktioniert diesmal. Aber dafür das Netz 1 nicht.

-

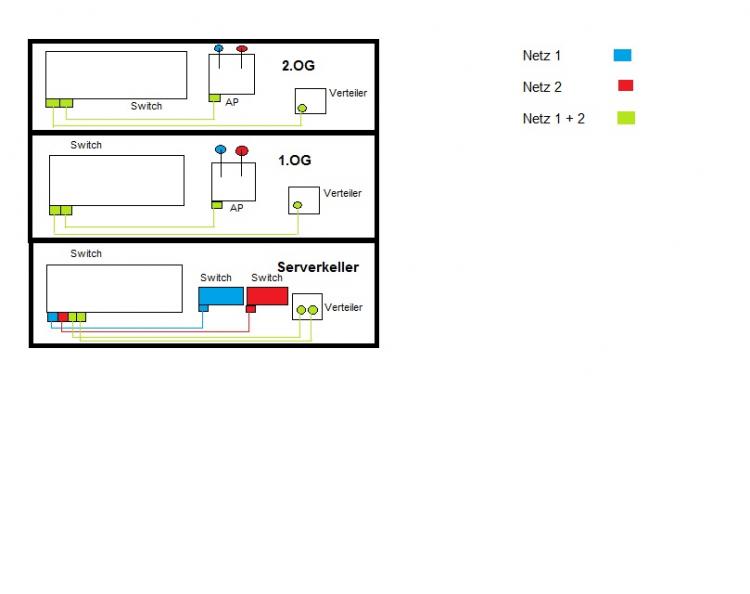

Genau das habe ich auch gemacht. Also nochmal: Switch im Serverkeller: VLAN 1 = Port 1 (untagged) + Port 3 (tagged) VLAN 2 = Port 2 (untagged) + Port 3 (tagged) Somit habe ich beide Netze auf Port 3 geschleust. Das Funktioniert, indem ich bereits an diesem Punkt den AP angeschlossen hatte und die SSIDs mit den jeweiligen VIDs versehrt hatte und mit einem Laptop geprüft. Also: AP: SSID1 = VID01 (Netz 1, Port 1 auf dem Switch) SSID2 = VID02 (Netz 2, Port 2 auf dem Switch) Der nächste Schritt ist nun, das Ganze auf die Switches im Stock 1 bzw. Stock 2 zu bringen. Hierzu muss man in den jeweiligen VLANs noch zusätzlich Port 4 für einen weiteren Stock als "tagged" markieren. Hierzu habe ich auch schnell eine kleine Zeichnung gemacht (ohne Visio, weil ich nicht weiß ob ihr das habt). Das sollte mein Vorhaben ein bisschen genauer erklären. Über die Verteiler wird die Zusammenführung der Netze vom tagged Port des Switches im Serverkeller auf die jeweiligen Switches in den OGs angeschlossen. [ATTACH=CONFIG]HIER[/ATTACH] kommt jetzt mein Problem. Ich habe auf den Switches in den OGs momentan(!) folgende Einstellungen: VLAN 1 = Port 1 + 2 Port 1 = tagged Port 2 = untagged Der untagged Port wird an den AP angeschlossen und an den tagged Port werden beide Netze über den Verteiler von dem Serverkeller angeschlossen. Auf dem AP habe ich weiterhin die Einstellungen wie oben beschrieben. Also die VIDs 01 für das Netz 1 und VID 02 für das Netz 2. Aber das funktioniert nicht. Netz 1 funktioniert ohne Probleme, wie es sein soll. In Netz 2 komme ich scheinbar nicht. Ich kann mich zwar an der SSID anmelden, aber Verbindung an Netz 2 bekomme ich keine. Daher meine Frage, mache ich etwas falsch? Gibt es Optionen die ich vielleicht übersehen habe oder sind grundsätzliche Dinge, dich ich falsch geplant, eingestellt habe? Ich hoffe ich konnte, das jetzt ein bisschen besser erklären.

-

Also das gleiche will ich ja nicht machen. Am Switch im RZ werden die beiden Netze über 2 VLANS auf einen tagged Port geschaltet. Von diesem Tagged Port gehen beide Netze ja dann an den Switch vom 1ten bzw. in das 2te OG. Auf diesesn Switches will ich dann beide Netze von tagged Port kommend, auf einen anderen Port schalten, damit ich da den Access Point drauf verbinden kann. So sollte der AP dann beide Netze aufnehmen und diese in die SSIDs splitten. Ne, kein Hauptswitch. Von diesem Switch aus gehen die Verbindungen an den Verteiler zu den Patchdosen. Der hauptswitch ist der im Serverkeller. Von dem aus habe ich ja quasi 2 VLANs gemacht. Einmal den tagged Port mit Netz 1 und einmal den tagged Port mit Netz 2. Oben habe ich ja schon beschrieben wie die VLANS auf dem Switch im Serverkeller konfiguriert sind und auch wie ich das mit den Switches in den jeweiligen OGs vorhabe. Du nennst jetzt das mit dem Trunk Port. So wie ich das jetzt verstehe, soll ich diesen "tagged Port" vom Switch im Serverkeller mit beiden Netzen als Trunk versehen und auf den Switch in dem OG verteilen. Die Einstellung mit dem Trunk verstehe ich nicht ganz. ftp://ftp.dlink.de/dgs/dgs-1224t/documentation/DGS-12xxT_man_ver_3-20_ALL_en_100706.pdf Seite 31 Wenn ich jetzt versuche quasi 2 Trunks auf dem Switch im Serverkeller zu machen (Port Netz 1, Tagged Port ;; Port Netz 2, Tagged Port) funktioniert das nicht. Er gibt die Meldung "Please set Trunk Members in the same VLAN and VLAN type" aus. Bist du dir auch sicher, dass D-Link hier die gleiche Definition von "Trunk Port" hat wie du es dir vorstellst? Die Beschreibung im Handbuch scheint mir nämlich ein bisschen komisch.

-

Genau! Ist aktiviert und wird von den Switches sowie von dem AP (D-Link DWL-8600AP) ebenso unterstützt Die Funktionalität des Trunks verstehe ich in der Tat nicht genau. Bei Cisco verstehe ich es, aber mir scheint, dass andere Hersteller das anders behandeln. Hier mal eine Erläuterung wie der Netzaufbau bei uns ist: Serverkeller = Switch 1.OG = Switch und AP 2.OG = Switch und AP Wir haben vor vom Switch im Serverkeller den tagged Port (Zusammenführung der Ports, zumindest bei D-Link) direkt über eine FC-Verteilung in das 1. sowie 2. OG zu schleußen. Von dort aus wird die Verbindung über einen Medien Konverter an den Switch im 1. bzw. 2. angeschlossen. Netze sind folgend: (Nicht der Realität entsprechend, nur Beispiel IPs) Netz Firma = 192.168.0.x - Firmennetzwerk, Intranet + Internet Netz Gäste = 192.168.63.x - Gästenetzwerk, Internet Switch im Serverkeller: |_| Port 1 - Netz Firma |_| Port 2 - Netz Gäste |_| Port 3 - Netz Firma + Netz Gäste Konfiguration: Vlan 1 = Port 1, untagged - Port 3, tagged Vlan 2 = Port 2, untagged - Port 3, tagged Switch im 1. und 2. OG: |_| Port 1 - Netz Firma + Gäste (tagged Port) |_| Port 2 - Access Point Konfiguration: ??? Port 3 Vom Switch im Serverkeller beinhaltet beide Netze und wird an Port 1 der Switches in den OGs angeschlossen. Dieser wird dann an Port 1 von dem Switch im 1/2 OG angeschlossen. Jedoch muss der AP ja auch angeschlossen werden (Port 2) und benötigt Erreichbarkeit aus beiden Netzen. AccessPoint: 1 LAN Anschluss - Netz 1 UND 2 muss über diese LAN Büchse angeschlossen werden, daher auch die Zusammenführung auf einen Port. SSID 1 = Netz Firma SSID 2 = Netz Gäste (!) Beide Netze sollen getrennt sein. Netz Firma ist für unsere Mitarbeiter, damit sie in das Intranet und Internet kommen. Netz Gäste wiederrum für Gäste, wenn diese in das Haus kommen und Internet bei z.B. einem Meeting benötigen. Bei meinem ersten Test ohne den Switch in den OGs war der Aufbau folgend: Switch im Serverkeller: |_|Port 1 - Netz Firma |_|Port 2 - Netz Gäste |_|Port 3 - Netz Firma + Gäste #Access Point war an diesem Port angeschlossen VLAN 1 (VID 01) = Port 1, untagged + Port 3, tagged VLAN 2 (VID 02) = Port 2, untagged + Port 3, tagged Die Einstellungen des APs waren und sind: SSID 1 = VID 01 - Netz Firma (Firmennetzwerk) SSID 2 = VID 02 - Netz Gäste (Gästenetzwerk) Das hat funktioniert! Also ich konnte mich auf SSID 1 verbinden und somit Zugang zum Intranet sowie Internet gewährleisten (Netz Firma) und auch auf SSID 2 konnte ich mich verbinden und somit in das Gäste Netzwerk. Internet war möglich und Intranet nicht. Genauso wie es sein soll. Mein Problem ist jetzt, diese Funktionalität über einen WEITEREN Switch in den OGs zu übertragen. Das funktioniert mit meinen Einstellungen (siehe oben) bisher nicht. Ich hoffe ich konnte euch jetzt einen besseren Überblick verschaffen. Wenn das mit den Trunks abhilfe schaffen kann, dann wäre ein Tipp wie ich das in meinem Fall einstellen könnte sehr nett. LG

-

Wow! Danke für die schnellen Antworten. Hatte ich nicht so schnell mit gerechnet, daher meine späte Antwort. @lupo49 Die beiden SSIDs sollen 2 verschiedene Netze behebergen. Sinn dahinter ist, dass einmal das Firmennetz für unsere Mitarbeiter (inkl. Intranet, usw.) verfübar sein soll und einmal ein Netz für Gäste. Für diese soll dann die andere SSID mit dem anderen Netz verfügbar stehen. ( inkl. Internet, aber kein Intranet,..). @FiSi91 Die Ports habe ich auch genauso konfiguriert. Also auf dem Etagen Switch wurde entsprechend ein tagged Port für die ankommenden VLANs eingerichtet und ein untagged für den AP. Jedoch funktioniert das nicht ganz. Die SSID mit dem Firmennetzwerk ist voll funktionsfähig. Die SSID mit dem "Gäste" Netzwerk ist jedoch nicht funktionsfähig. Man kann sagen "da kommt nichts durch". Eine "Membership" Funktion bietet der bei uns im Einsatz befindlichen "D-Link DGS-1224T D" scheinbar nicht. Also ich kann da keine finden. D-Link bietet das folgende Manual an: ftp://ftp.dlink.de/dgs/dgs-1224t/documentation/DGS-12xxT_man_ver_3-20_ALL_en_100706.pdf Die IP-Bereiche darf ich aus Sicherheitsgründen leider nicht posten. Aber ist jetzt auch nichts exotisches. Ich glaube die Switches haben nicht einmal das drauf. Das Problem ist, dass wir aus wirtschaftliche Gründen einen Austausch der Switches wohl nicht vornehmen werden. Ich muss also wohl mit diesen Switches auskommen. Daher teste ich auch gerade, ob das alles überhaupt so umsetzbar ist. Aber vielleicht hat der Switch ja Funktionalitäten, die mein Vorhaben unterstüzten. Ein "Membership" zu bauen und/oder "IP-Routing" scheinen auf dem Switch ja nicht unterstützt zu werden. "Port Mirroring" wird mich vermutlich auch nicht weiterbringen, oder?

-

Hallo zusammen, in unserer IT-Infrastruktur bin ich gerade dabei das WLAN auszubauen. Unsere GS besteht aus 2 Stockwerken und einem Serverkeller. In jedem Stockwerk soll ein Access Point aufgebaut werden, welcher mit zwei SSIDs konfiguriert werden soll. Die jeweiligen SSIDs sollen jeweils ein Netz beherbergen, also: Access Point Stockwerk 1: SSID 1 = Netz 1 SSID 2 = Netz 2 Access Point Stockwerk 2: SSID 1 = Netz 1 SSID 2 = Netz 2 Das Vorgehen habe ich folgendermaßen geplant. Ein Switch im Serverkeller soll per VLAN Konfiguration die 2 Netze auf einem Port zusammenführen (Sprichwort: Tagged Port). Dieser Tagged Port wird dann über die Verteiler in das Stockwerk x geschleust. Von dort aus wird der Tagged Port an einen weiteren Switch angeschlossen. An diesen Switch wird dann auch der Access Point angeschlossen. Jetzt beiße ich jedoch auf Granit. Unzwar wird der Tagged Port vom Serverkeller an den Switch im Stockwerk x angeschlossen. Wie bekomme ich diese Zusammenführung der beiden Netzwerken auf dem Swicht im Stockwerk x auf einen anderen Port um dann den Access Point mit beiden Netzwerke zu versorgen? Ich habe in meinem Büro bereits eine Testumgebung aufgebaut: 1 AP 2 Switch 1 Laptop zur Konfiguration und zum Testen 2 Netze Test 1 - Switch 1 Konfiguration. Beide Netze auf einen tagged Port zusammenzuführen und mit dem Access Point die SSIDs so konfigurieren, damit jeweils ein Netz angeboten werden kann. Der Test beinhaltet jetzt nicht den Switch im Stockwerk x. Realisierung, Switch 1: VLAN 1: Netz 1(untagged Port) + tagged Port VLAN 2: Netz 2(untagged Port) + tagged Port An den tagged Port wird der AP angeschlossen. Auf dem AP kann nun die jeweilige SSID mit der jeweiligen VID konfiguriert werden. Somit bietet SSID 1 das Netz 1 an und die SSID 2 das Netz 2. Test erfolgreich! Test 2 - Einen zusätzlichen Switch dazwischen setzen und so konfigurieren, damit der tagged Port einen weiteren Port für den AP mit beiden Netzen versorgt. Mögliche Realisierung: VLAN 1: untagged Port + tagged Pord An den untagged Port wird der AP angeschlossen und die Konfiguration ist die gleiche wie in Test 2. Dies soll dann die Endlösung sein. Aber hier(!) hapert es. Ich komme zwar in das Netz1, jedoch nicht in das Netz 2. Test fehlgeschlagen! Also im Grunde geht es darum, einen tagged Port (Zusammschluss 2er Netze) über einen weiteren Switch in das Stockwerk zu bringen. Auf diesem weiteren Switch muss ich jetzt quasi diesen tagged Port auf einen anderen Port bringen, damit der AP darüber beide Netze anbieten kann. In den Tests konnte ich feststellen, dass auf dem ersten Switch die VLAN Realisierung mit dem tagged Port funktioniert, da von da aus der AP erfolgreich die Netze über die SSIDs anbieten kann. Aber beim zweiten Switch hakt es. Für Tipps und Anregungen wäre ich sehr Dankbar! Mit freundlichen Grüßen Edith: Die Switches sind vom Produkt D-Link DGS-1224T D

-

Folgend das Output von "sh fcdomain". Der andere Befehl gibt dann ja das gleiche aus, nur für die einzelnen vsan. Von daher sollte das folgende reichen: VSAN 1 The local switch is the Principal Switch. Local switch run time information: State: Stable Local switch WWN: **:01:*************** Running fabric name: **:01:************** Running priority: 128 Current domain ID: 0xcf(207) Local switch configuration information: State: Enabled FCID persistence: Enabled Auto-reconfiguration: Disabled Contiguous-allocation: Disabled Configured fabric name: ******************** Optimize Mode: Disabled Configured priority: 128 Configured domain ID: 0x00(0) (preferred) Principal switch run time information: Running priority: 128 No interfaces available. VSAN 2 The local switch is the Principal Switch. Local switch run time information: State: Stable Local switch WWN: **:02:************** Running fabric name: **:02:************** Running priority: 128 Current domain ID: 0x18(24) Local switch configuration information: State: Enabled FCID persistence: Enabled Auto-reconfiguration: Disabled Contiguous-allocation: Disabled Configured fabric name: ******************** Optimize Mode: Disabled Configured priority: 128 Configured domain ID: 0x00(0) (preferred) Principal switch run time information: Running priority: 128 No interfaces available.

-

Die produktive Konfig, hat den von mir gezeigten Teil der Konfig inne. Diese Konfig habe ich mit einem Editor geöffnet und den inhalt in den Putty (Mit dem ich mich auf den Ersatzswitch verbunden habe) eingefügt. Die jetzige Konfig vom Ersatzswitch hat den oben gezeigten Teil der Konfig NICHT inne. Der Rest jedoch ist identisch. Da du jetzt schreibst diesen Teil einfach ausklammern.. Das ist ja jetzt quasi automatisch passiert oder? Also wäre der Ersatzswitch Ersatz tauglich? ;-) Deine Meinung würde mich dazu noch interessieren. Falls du das ganze positiv siehst, könnte ich noch ein paar Tests durchführen ( Ein paar device vom produktiven Switch abstöpseln und an den Ersatzswitch hängen). Also einen kurzen produktiven Test durchführen.

-

Sehr interessant... Ich habe jetzt die komplette Syntax der produktiven Konfig per copy & paste in den Putty mit der Session zum Ersatzswitch eingefügt. Zuvor habe ich nochmal die Konfig "gelöscht" (write erase) und bin dann in den Konfigurations Modus gewechselt. Als alles durch war, habe ich die Konfig auf dem SFTP Server gesichert. Wenn man nun beide Konfigs vergleicht sieht man, dass diese fast identisch sind. Es gibt genau einen Unterschied und das ist ein gesamter Block. Das scheint der Block zu sein, in dem die FCID´s zugewiesen werden. Die FCID Meldungen sind übrigens nicht mehr aufgetaucht. Durch das einfügen der anderen Konfig hat dieser wohl die FCID´s nicht mit übernommen. Hier ist der Ausschnit, welcher in der produktiven Konfig vorhanden ist und in der Konfig auf dem Ersatzswitch nicht: _______________________________ fcdomain fcid database vsan 1 wwn ********************* fcid 0x****** dynamic vsan 1 wwn ********************* fcid 0x****** dynamic vsan 1 wwn ********************* fcid 0x****** dynamic vsan 2 wwn ********************* fcid 0x****** dynamic vsan 2 wwn ********************* fcid 0x****** dynamic vsan 2 wwn ********************* fcid 0x****** dynamic vsan 1 wwn ********************* fcid 0x****** area dynamic vsan 1 wwn ********************* fcid 0x****** dynamic vsan 2 wwn ********************* fcid 0x****** dynamic vsan 2 wwn ********************* fcid 0x****** area dynamic vsan 1 wwn ********************* fcid 0x****** dynamic vsan 2 wwn ********************* fcid 0x****** dynamic vsan 1 wwn ********************* fcid 0x****** dynamic vsan 2 wwn ********************* fcid 0x****** dynamic vsan 2 wwn ********************* fcid 0x****** dynamic vsan 2 wwn ********************* fcid 0x****** dynamic vsan 2 wwn ********************* fcid 0x****** dynamic vsan 2 wwn ********************* fcid 0x****** dynamic vsan 2 wwn ********************* fcid 0x****** dynamic _____________________ Die Sterne (*) sind für die Zensierung gedacht. Ist wohl ein bisschen overdressed, aber naja.. Die Frage die sich nun stellt: Wann werden die FCID´s vergeben? Passiert dies erst, wenn die FC Kabel an den Switch angeschlossen werden?

-

Ja, hatte ich getestet. Bringt allerdings nichts, da das OS die Meldung bringt, dass die Konfig erst in die "running-config " gespielt werden muss.

-

Hallo zusammen, wir haben einen Cisco FC-Switch MDS 9148 im Einsatz. Denselben Switch haben wir nochmal als Ersatz im Schrank liegen, bzw. momentan auf meinem Tisch. Nun möchte ich die Konfig vom produktiven Switch auf den Ersatz-Switch übertragen. Soweit so gut. Meine Vorgehensweise, wie ich versuche die produktive Konfig auf den Ersatz-Switch zu übertragen: 1. Kurze Basis Konfiguration (Hostname, IP,..) 2. Vom SFTP Server die Konfig vom produktiven Switch in die "running-config" laden copy sftp://... running config Aber schon hier gibt ein Problem, denn er zeigt dabei folgende Meldungen: Error: Invalid FCIDs. Error: Invalid FCIDs. Error: Invalid FCIDs. .... Das passiert allerdings nur, wenn die Konfig von einem anderen Switch (gleiches Modell) übertragen wird. Aber es kann doch nicht sein, dass man die Konfig nicht auf andere Geräte übertragen kann? Gibt es irgendeinen Trick? Ich wüsste nur, dass man die Syntax in eine Datei schreiben könnte, damit man diese lediglich in die Konsole eingefügt werde muss um dann abgearbeitet zu werden. Aber das wäre ja ein ziemlich unnötiger Aufwand. Schonmal ein dickes Dankeschön im vorraus!

-

Hallo zusammen, gibt es kostenlose/kostengünstige Software Lösungen um Onboard Raids zu überwachen? Wichtig wäre etwas zu finden, das den Onboard-Raidcontroller oder das Eventlog überwachen zu können, damit wir merken wenn eine Platte aussteigt. Speziell jetzt suche ich eine Lösung für ein Motherboard "H8DME-2" (Chipsatz nVidia MCP55 Pro)von Supermicro. Da wird leider keine Software dafür angeobten. Etwas selbst stricken wird wohl einiges an Einarbeitungszeit benötigen und ich hab da noch nicht wirklich Ahnung davon. Aber vielleicht hat ja jemand von euch einen guten Tipp? Danke schonmal im Vorraus!

-

Das sind immer alles tracking cookies, also nur unkritische sachen. Daher würde mich interessieren, was andere da so eingestellt haben als Toleranzgrenze.

-

Hallo zusammen, in unserer Firma ist TrendMicro worry free business security 7.0 im Einsatz. nicht selten wird gemeldet, dass 30 Spyware-/Grayware-Vorfälle in 1 Stunde im Netzwerk auftreten. Jetzt ist die Frage, wie viel dieser Vorfälle kann man tolerieren? Denn dann würden wir die Einstellungen anpassen, dass mehr als 30 Vorfälle toleriert werden können.

-

Hat soweit geklappt. Aber ist das normal, dass er schon seit 1,5 std "Der Computer wird für die erste Verwendung vorbereitet" anzeigt?