-

Gesamte Inhalte

22 -

Benutzer seit

-

Letzter Besuch

Inhaltstyp

Profile

Forum

Downloads

Kalender

Blogs

Shop

Beiträge von Wintosh

-

-

Okay, vielen Dank!

Und mal angenommen, es hackt sich niemand ins WLAN ein..

Könnte denn jemand aus dem Internet heraus in mein grünes Netzwerk eindringen?

-

Hallo zusammen!

Ich habe seit einigen Wochen eine dedizierte Firewall (ipFire) zum Basteln und "Lernen" installiert.

Folgende Geräte sind vorhanden: Router1 mit WLAN -> Firewall

Bis vor kurzem habe ich das WLAN am Router abgeschaltet und dafür einen Access Point im grünen Netzt installiert.

Irgendwann kam ich auf den Gedanken, dass für ein relativ unkompliziertes Netzwerk zu viel Hardware gebraucht wird. Darauf kam ich auf die Idee, das bereits im Router1 vorhandene WLAN zu verwenden.

Also habe ich folgendes gemacht:

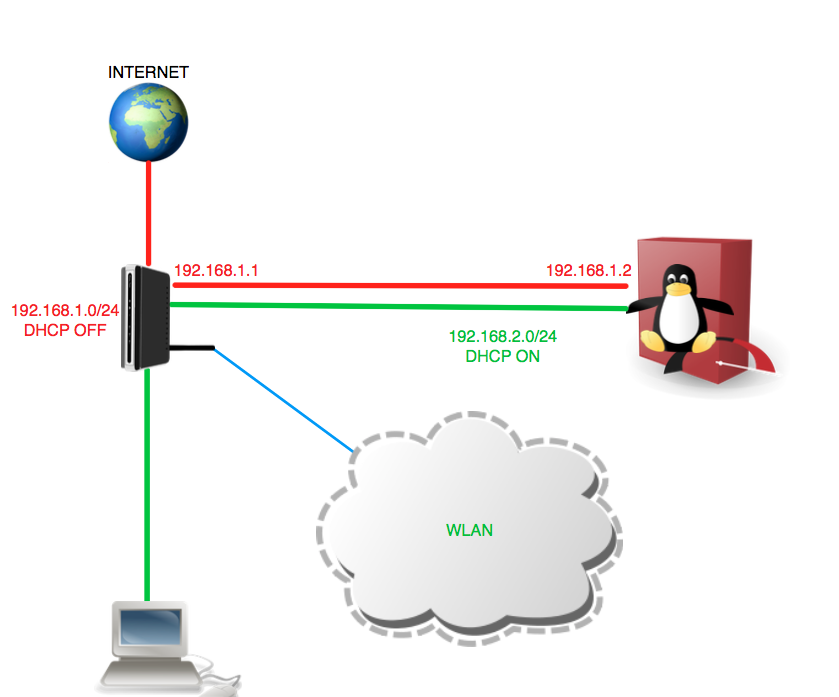

1. DHCP am Router1 aus, WLAN an. (netz 192.168.1.0/24) ip 192.168.1.1/24

2.Router1 mit der Firewall(RED) verbunden. Statische ip vergeben(192.168.1.2/24)

3. Firewall(GREEN) mit dem Router1 verbunden (DHCP an, netz 192.168.2.0)

Die freien Ports im "Router1" werden also als reiner Switch(+WLAN) für das grüne Netz genutzt.

Die sich mit dem WLAN verbindende Geräte erhalten automatisch ip Adressen aus dem grünen Netz, obwohl sie "physisch" mit dem Router1 verbunden sind.

So weit funktioniert auch alles ganz gut.

Nun stellt sich die Frage wie sicher diese Kreation eigentlich ist?

Klar ist, wer sich ins WLAN hackt, ist automatisch im grünen Netz. Wie siehts aber aus der Seite des Internets aus? Für das Netz 192.168.1.0 ist doch 192.168.2.0 völlig "unsichtbar" oder irre ich mich?

-

Darf ein Mensch jetzt kein Hobby mehr haben und dies im Internet zeigen, weil ein potenzieller, zukünftiger Arbeitgeber nach dieser Person auf Facebook suchen könnte und herausfindet, dass die Person Hobbies hat, die er nicht versteht? ... Sorry aber Privat ist Privat ...

Junger Mann, Sie haben das Thema verfehlt.

Ich gebe mir jetzt nicht nochmal die Mühe meinen Gedankengang für Sie gesondert zu erläutern.

Lesen Sie auch mal Bücher zur Abwechslung, das fördert abstraktes Denken.

Sent from my iPhone using Fachinformatiker.de mobile app -

vor einer Stunde schrieb PVoss:Nicht notwendiges Vollzitat enffernt.

Doch, das ist mein Ernst.

Von einem Fluchtling war nicht die Rede.

Explizit in diesem Fall meinte ich unterschiedliche Merkmale und Kleinigkeiten, die eben bei unterschiedlichen Menschen, unterschiedliche Reaktionen, fundiert auf unterschiedlichen Erfahrungen und Erinnerungen, hervorrufen. Das hier ist keine Politik, das sind Grundlagen menschlicher Psyche.

Es ist schön, dass du das Leben so rosa siehst und meinst dich von keiner Macht der Welt beeinflussen zu lassen. Dennoch habe ich meine eigene Meinung und bin genauso berechtigt diese frei zu äußern. Finde deine Bestrebungen sachlich zu sein und sinnvolle Vergleiche darzustellen ziemlich amüsant.

Sent from my iPhone using Fachinformatiker.de mobile app -

Na gut, ich kenne mich mit American Football überhaupt nicht aus und "Raider-Nation" assoziiert sich in meinem Kopf mit anderen Erscheinungen dieser Welt.

So ungewollt kann man mit sämtlichen "Kleinigkeiten" natürlich bei vielen anderen Menschen unterschiedlichste Emotionen hervorrufen.

Es ist sinnvoll, wenn man solche Missverständnisse ausschließt, indem man sich nicht durch seinen Outfit profilieren lässt.

Ich meine jeder, wer heute den Fernseher anschmeißt, wird sofort von den Nachrichten und der Politik überrollt. Wer meinen Gedanken folgen kann versteht, dass so ein "Raider-Nation"-Emblem auf der Stirn heutzutage keine gute Wahl wäre.

Sent from my iPhone using Fachinformatiker.de mobile app -

Im Allgemeinen glaube ich nicht, dass es auf die Sprache/Aussprache ankommt.

Es wäre schön, wenn man sauber sprechen und schreiben würde, ja...

Viele Arbeitgeber schauen aber in erster Linie, ob der arbeitssuchende Mensch sich problemlos in das bestehende Team integrieren kann.

Fleiß, Ehrlichkeit und ein passender Charakter spielen eine entscheidende Rolle.

Auf Grundlage dieser Eigenschaften wird man sich das nötige Fachwissen schon irgendwie aneignen.

Und sollte das dein echtes Profilbild sein, Dasso, dann würde ich dir empfehlen, dich von deiner "Raider Nation" Mütze zu verabschieden.

Was soll das überhaupt bedeuten?

Sent from my iPhone using Fachinformatiker.de mobile app -

Meine Vermutung zur Frage 1:

viele verwechseln oft z.B. den Stellenwert vom 8. Bit (2^7) mit maximal möglicher Adressenanzahl bei 7 Bits (2^7).

Sent from my iPhone using Fachinformatiker.de mobile app -

So. Gesamtschule mit eigenartigem Lernsystem, Realschule im sozialen und Fachabi im Wirtschaftsbereich haben eben auch nichts mit Zeilstrebigkeit, Ehrgeiz und Motivation zu tun.

Diese Begrifflichkeiten haben eine eindeutige Bedeutung und dürfen nicht beliebig interpretiert werden.

Ich würde an deiner Stelle sagen(als Beispiel), dass ich Erfahrungen aus verschiedenen Bereichen sammeln wollte bevor ich mich für eine Berufsausbildung entscheide. Das passt wenigstens in das Gesamtbild und klingt logisch.

Der Ausdruck "theoriebasiert" ist auch sinnfrei. Alles basiert auf irgendeiner Theorie. "Theoretisch" ja, "theoriebasiert" nein.

Und Fachinformatiker ist kein Handwerksberuf wie Maurer oder Fließenleger, da kannst du nicht einfach mal sagen der sei "praxisorientiert". Ein Fachinformatiker muss beides können. Denken und machen.

Das ist erstmal des was mir so ins Auge stach.

Wenn du dich im Gespräch genau so gibst, dann wirds wohl der Grund für die Absagen sein.

Meine Meinung.

Sent from my iPhone using Fachinformatiker.de mobile app -

Das Vorstellungsgespräch ist keine Geständnisrunde. Die Leute wollen dich natürlich schon möglichst gut kennenlernen, andererseits wollen die auch sehen, dass du dich möglichst gut und adäquat verkaufst. Niemand ist perfekt und jeder hat schonmal irgendwo verkackt. Wer sich aber auf negatives Zeug konzentriert und ein unangenehmes Gefühl hinterlässt hat immer schlechte Chancen. Denke ich zumindest.

Sent from my iPhone using Fachinformatiker.de mobile app -

Am 29. Juli 2016 um 09:54 schrieb Errraddicator:

Bei Lidl und Aldi z.B. haste quasi Dauerstress weil im ganzen Laden nur 2 Leute für alles rumlaufen und bei Karstadt sind 100 Personen vor Ort, die 90% der Zeit frei und ansprechbar sind.

super Beispiel

Ein Meeting ist nichts Anderes als eine Anweisung von "oben" und gehört somit eindeutig zum Organisatorischen.

In erster Linie läuft aber immer in der Führung etwas falsch, denn sie hat die Aufgabe Widersprüche und Schwierigkeiten zu erkennen und diese dann auch konsequent und elegant zu lösen.

-

vor 6 Stunden schrieb Crash2001:

P.S.:

Man braucht sich nicht selber zitieren - vor allem nicht mit Vollzitaten und wenn dazwischen niemand geschrieben hat. Zudem kann man innerhalb 15 Minuten seinen eigenen Beitrag edietieren. 3 Beiträge innerhalb von 14 Minuten grenzt schon an Spam.Na gut, sehe ich ein) Danke für den konstruktiven Hinweis

-

vor 6 Minuten schrieb M@X:

Genauer gesagt, das Netz 10.0.12.0 ist in 16 weitere Subnetze unterteilt.

Und die ersten 3 sind gegeben.

Und das natürlich nicht ohne Grund, sondern damit man die Systematik erkennt und logische Schlussfolgerungen daraus zieht.

Was meiner Meinung nach von einem ausgebildeten Fachinformatiker ohne Probleme verlangt werden kann.

-

Genauer gesagt, das Netz 10.0.12.0 ist in 16 weitere Subnetze unterteilt.

Und die ersten 3 sind gegeben.

-

vor einer Stunde schrieb Rienne:

Es kann aber auch genausogut sein, dass die 2.-4. Adresse Subnetze der ersten Netzwerkadresse sind....und und und...

10.0.0.0

10.0.4.0

10.0.8.0

10.0.12.0

10.0.12.16

10.0.12.32Man sollte schon auf dem Boden bleiben und keine wilden Möglichkeiten aus der Nase ziehen.

Die Adressen hängen offensichtlich zusammen und das Netz 10.0.12.0 soll in weitere 16 Subnetze unterteilt werden.

-

vor 3 Minuten schrieb Crash2001:

ja gut, wenn es Netzadressen sind, und keine IP-Adressen dann schränkt das die Subnetzmaske schon ein. Wenn dann noch angegeben wäre, dass diese Netze alle gleichzeitig vorhanden sein sollen, würde das auch noch einmal die mögliche Netzgröße einschränken. Wenn dann noch angegeben wäre, dass man die größtmögiche Netzgröße angeben soll, dann wäre es sogar eindeutig.

Da ich die Prüfung nicht geschrieben habe und somit auch die genaue Aufgabenstellung nicht kenne, kann ich aber natürlich nur Vermutungen anstellen.

Die netzmaske wäre dann bei den ersten 4 Einträgen 255.255.252.0 und bei den letzten beiden 255.255.255.240.

Genauso wäre auch mein Ansatz bei dieser Geschichte

-

vor 2 Minuten schrieb Rienne:

Sehe ich anders. Es kann sowohl die Range des Netzes (in dem Fall INKLUSIVE Netzwerkadresse und Broadcastadresse) als auch die zur Verfügung stehenden Hostadressen gemeint sein (in dem Fall dann EXKLUSIVE den eben genannten Adressen).

Sein kann's.

Aber...)

Für die Netz und Broadcastadressen gibt es eigene Spalten.

Von daher wäre es eigentlich logisch genug keine doppelten Angaben zu machen.

Meine Meinung

-

vor 4 Minuten schrieb mqr:

Prüfungsaufgaben sind aber kein Ratespiel, bei denen man "erkennen" muss. Die Werte sind vorge(zu-)geben und die Aufgabe besteht darin, die Lösung eindeutig zu ermitteln und nicht anhand der Prüfungspunkte die Frage zu vervollständigen.

Dementsprechend ist die Aufgabe hier unvollständig wiedergegeben, da nur die allerwenigsten Prüfungsaufgaben Diskussionen zulassen.

Nun "müssen" wir aber von dem ausgehen, was wir haben und versuchen die Aufgabe annähernd richtig zu interpretieren und zu lösen.

Was wäre wenn...

-

vor 11 Minuten schrieb Crash2001:

Sollte da keine zusätzliche Information bei gestanden haben, oder es sich auf einen anderen Aufgabenteil bezogen haben, bei dem die Netzgröße angegeben war, ist das aber eine reine Mutmaßung und keine eindeutige Aufgabenstellung.

Genauso könnte man auch sagen, dass wenn keine weiteren Infos vorgegeben sind, man nach dem klassenbasierten (total veralteten) Modell geht und das somit alles /8er Netze sind und alle die gleiche SNM, Range und Gateway haben.

1.Entscheidend an der Aufgabe ist ja, dass die gegebenen Adressen - Netzadressen und keine Hostadressen sind.

2.An der gegeneben Reihenfolge wäre logisch erkennbar, dass die Netze (0,4,8) "vierer-Schritte" haben.

3.Ab 10.0.12.16 wollte man wahrscheinlich die "16er-Schritte" signalisieren.

Oder es sind voneinander unabhängige Netze.

Dann wäre die Fragestellung natürlich völlig sinnfrei.

-

Sinngemäß bei

10.0.12.32

255.255.255.224

-

Ach Quatsch, da hast du natürlich Recht. Habe weitere Adressen als Hostadressen wahrgenommen.

Aber erst ab

10.0.12.16

Wäre die SNM 255.255.255.240

-

Na selbstverständlich sind das immer noch "vierer-Schritte".

Netz 12 = 8+4

Was mit Range gemeint ist, sollte eigentlich automatisch einleuchten, wenn jeweils eine Spalte für Netz-ID, Broadcast und Subnetzmaske gegeben ist.

Ausschlussverfahren: Hostadressen fehlen. Also sind sie auch gefragt.

-

Netz-ID Subnetzmaske Range Broadcast

10.0.0.0 255.255.252.0 10.0.0.1-10.0.3.254 10.0.3.255

10.0.4.0 255.255.252.0 10.0.4.1-10.0.7.254 10.0.7.255

10.0.8.0 255.255.252.0 10.0.8.1-10.0.11.254 10.0.11.255

10.0.12.0 255.255.252.0 10.0.12.1-10.0.15.254 10.0.15.255

10.0.12.16 255.255.252.0 10.0.12.1-10.0.15.254 10.0.15.255

10.0.12.32 255.255.252.0 10.0.12.1-10.0.15.254 10.0.15.2551.An den gegebenen Adressen "vierer-Schritte" erkennen.

2.Oktettwert durch 4 teilen. 256/4 = 64 Netze

3.Wert 64 = 2^6 = 6 Zugeteilten Subnetbits.

4.An den nicht veränderten 2 vorderen Oktetten erkennen, dass in diesem Bereich die Subnetzmaske durchgehend auf "1" ist. =16 bit

5.16 bit + 6 bit = 22 bit

=

1111 1111.1111 1111.1111 1100.0000 0000 oder 255.255.252.0

Projektarbeit für die mündliche Prüfung als FISI

in Abschlussprojekte

Geschrieben

Hi!

In meiner Welt entstehen dazu folgende Überlegungen:

Selbst (weil Programmiererei) für einen FIAE wäre der Umfang dieser Projektarbeit deutlich zu gering. Der typische FISI kann durchaus so ähnliche Hilfsprogramme programmieren. Das reicht aber niemals für eine Projektarbeit. Höchstens als Teilprojekt mit 25% Zeitaufwand vom Gesamtprojekt.

Ich hatte meine FISI Prüfung 2017 und als Projekt einen selbst zusammengesetzten Router, Open-Source-Firewall Software drauf inkl. Installation, Konfiguration (Firewallregeln - Dienste/Ports) & Integration ins Firmennetzwerk im laufenden Betrieb. Dazu Einrichtung eines VPN-Servers inkl. Erstellung und Verteilung von Zertifikaten & Passwörtern sowie Installation & Konfiguration der Software OpenVPN auf den Endgeräten der Home-Office-Mitarbeiter.

Damit war quasi ein mittelständisches Unternehmen von 0 auf 100 sicherer und produktiver.

Die GA-Noten waren nicht so toll, dafür aber die Projektdokumentation 2 und die Präsentation/Fachgespräch 1.

Was will ich damit sagen:

Suche dir ein Thema aus, das dich persönlich interessiert und dir die Möglichkeit bietet, bei Bedarf, immer tiefer in die Materie zu gehen.

Also etwas, was du am besten kannst und wo du noch dazu lernen willst. Komplex wird’s dann automatisch und du kannst im Fachgespräch mit deinem fundierten Fachwissen Punkten.

Die GA's schreiben nur einige wenige sehr gut bis gut.

So meine Erfahrung/Denkweise.