merenda

Mitglieder-

Gesamte Inhalte

265 -

Benutzer seit

-

Letzter Besuch

Inhaltstyp

Profile

Forum

Downloads

Kalender

Blogs

Shop

Alle Inhalte von merenda

-

Ok, also ich hab das schmema inkludiert (wie sich das anhört:D). Du hast recht, ich werde das erstmal über alle abteilungen machen, das ist auch nicht schlecht, wenn die UIDs dann automatisch vergeben werden muss ich mir ja keine gedanken mehr darüber machen. Ich hab das jetzt mal ausprobiert aber es funkt leider nicht Was habe ich gemacht: 1. Die config.php des phpLDAPadmin editiert: $servers[$i]['name'] = 'Another server'; $servers[$i]['host'] = ''; $servers[$i]['base'] = 'dc=example,dc=com'; $servers[$i]['port'] = 389; $servers[$i]['auth_type'] = 'config'; $servers[$i]['login_dn'] = ''; $servers[$i]['login_pass'] = ''; $servers[$i]['tls'] = false; $servers[$i]['low_bandwidth'] = false; $servers[$i]['default_hash'] = 'crypt'; $servers[$i]['login_attr'] = 'dn'; $servers[$i]['login_class'] = ''; $servers[$i]['read_only'] = false; $servers[$i]['show_create'] = true; [COLOR=Red]$servers[$i]['enable_auto_uid_numbers'] = true;[/COLOR] $servers[$i]['auto_uid_number_mechanism'] = 'search'; [COLOR=Red]$servers[$i]['auto_uid_number_search_base'] = 'cn=NextFreeUnixId,o=firma,c=de';[/COLOR] [COLOR=Red]$servers[$i]['auto_uid_number_min'] = 10000;[/COLOR] $servers[$i]['auto_uid_number_uid_pool_dn'] = 'cn=uidPool,dc=example,dc=com'; $servers[$i]['unique_attrs_dn'] = ''; $servers[$i]['unique_attrs_dn_pass'] = ''; 2. Ich hab den LDAP-Baum um Folgenden Eintrag Eweitert:dn: cn=NextFreeUnixId,o=firma,c=de objectClass: inetOrgPerson objectClass: sambaUnixIdPool gidNumber: 1000 uidNumber: 1000 cn: NextFreeUnixId sn: NextFreeUnixId 3. Ich wollte testen ob er das gezogen hat und hab versucht einen neuen User anzulegen. Aber er hat leider nicht automatisch eine UID bzw. GID genommen ? Muss ich da noch was an den Access-Regeln machen ? Hast du mir ein Tipp ? Gruß Merenda

-

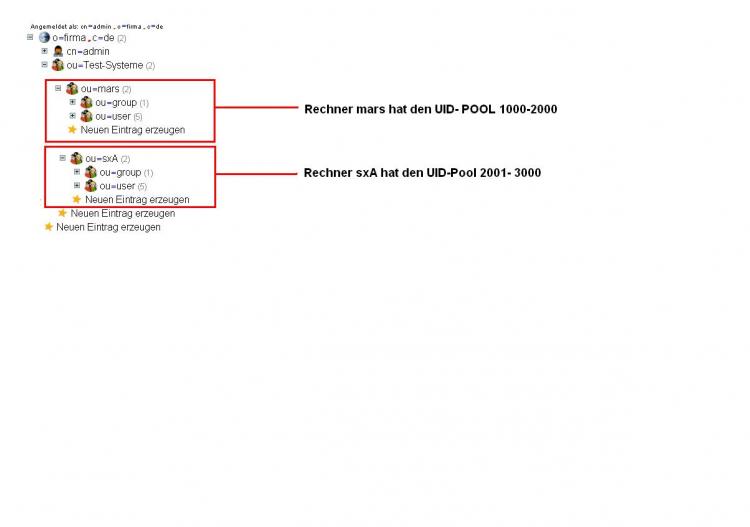

Das zweite scheint mir in der Tat besser zu sein, ich hab aber noch ein paar Fragen dazu. Gehe ich recht in der Anahme, dass ich erst das SAMBA-Schema installieren bzw. einfügen muss ? Kann ich es so einstellen, dass z.B. einen UID-Pool für jede Abteilung bzw. für jedes System habe, zum besseren Verständnis habe ich dir ein Schaubild angehängt. Damit möchte ich bewerkstelligen, dass eine UID, System weit nur einmal vorhaden ist. Ist das so realisierbar ? Danke schon mal im voraus. Gruß Merenda

-

HI @all, ich hab in der Config von phpLDAPadmin das man die UIDs für die einzelnen User automatisch vergeben kann. Ich hab da jetzt mal etwas rum getestet aber irgendwie funkt das nicht. Hat schon jemand erfahrungen damit gemacht bzw. weiß jemand wie das Funktioniert ? Danke schon mal im voraus für die Hilfe. Gruß Merenda

-

Hi, sorry ... hab das nur gut gemeint Ist das so besser ? Ich hab mal mein LDAP Baum Expotiert, dann kannst du mal sehen wie ich das aufgebaut habe: version: 1 # LDIF Export von: # Erstellt von phpLDAPadmin ( http://phpldapadmin.sourceforge.net/ ) am September 16, 2005 1:13 pm # Server: My LDAP Server (10.206.176.97) # Suchbereich: sub # Suchfilter: (objectClass=*) # Anzahl der Eintraege: 66 # Eintrag 1: o=firma,c=de dn: o=firma,c=de objectClass: top objectClass: organization o: firma description: TEST Firma # Eintrag 2: cn=admin,o=firma,c=de dn: cn=admin,o=firma,c=de objectClass: top objectClass: Person cn: admin sn: admin description: LDAP-Administrator # Eintrag 3: ou=Test-Systeme,o=firma,c=de dn: ou=Test-Systeme,o=firma,c=de ou: Test-Systeme objectClass: top objectClass: organizationalUnit # Eintrag 4: ou=mars,ou=Test-Systeme,o=firma,c=de dn: ou=mars,ou=Test-Systeme,o=firma,c=de ou: mars objectClass: top objectClass: organizationalUnit # Eintrag 5: ou=sxA,ou=Test-Systeme,o=firma,c=de dn: ou=sxA,ou=Test-Systeme,o=firma,c=de ou: sxA objectClass: top objectClass: organizationalUnit # Eintrag 6: cn=replicationsadmin,o=firma,c=de dn: cn=replicationsadmin,o=firma,c=de cn: replicationsadmin description: LDAP-Administrator objectClass: top objectClass: Person sn: admin # Eintrag 7: ou=Group,ou=mars,ou=Test-Systeme,o=firma,c=de dn: ou=Group,ou=mars,ou=Test-Systeme,o=firma,c=de objectClass: top objectClass: organizationalUnit ou: Group # Eintrag 8: ou=user,ou=mars,ou=Test-Systeme,o=firma,c=de dn: ou=user,ou=mars,ou=Test-Systeme,o=firma,c=de ou: user objectClass: top objectClass: organizationalUnit # Eintrag 9: uid=mars_ldap,ou=user,ou=mars,ou=Test-Systeme,o=firma,c=de dn: uid=mars_ldap,ou=user,ou=mars,ou=Test-Systeme,o=firma,c=de cn: mars_ldap mars_ldap gidNumber: 10001 givenName: mars_ldap homeDirectory: /home/mars_ldap loginShell: /bin/bash objectClass: top objectClass: person objectClass: posixAccount objectClass: shadowAccount objectClass: inetOrgPerson shadowExpire: -1 shadowFlag: 0 shadowInactive: -1 shadowMax: 999999 shadowMin: -1 shadowWarning: 7 sn: mars_ldap uid: mars_ldap uidNumber: 10001 userPassword: {crypt}F8x.JYcTqPCPU # Eintrag 10: uid=mars_ldap2,ou=user,ou=mars,ou=Test-Systeme,o=firma,c=de dn: uid=mars_ldap2,ou=user,ou=mars,ou=Test-Systeme,o=firma,c=de cn: mars_ldap2 gidNumber: 10001 givenName: mars_ldap2 homeDirectory: /home/mars_ldap2 loginShell: /bin/bash objectClass: top objectClass: person objectClass: posixAccount objectClass: shadowAccount objectClass: inetOrgPerson shadowExpire: -1 shadowFlag: 0 shadowInactive: -1 shadowMax: 999999 shadowMin: -1 shadowWarning: 7 sn: mars_ldap2 uid: mars_ldap2 uidNumber: 10002 userPassword: test # Eintrag 11: uid=mars_ldap3,ou=user,ou=mars,ou=Test-Systeme,o=firma,c=de dn: uid=mars_ldap3,ou=user,ou=mars,ou=Test-Systeme,o=firma,c=de cn: mars_ldap3 gidNumber: 10003 givenName: mars_ldap3 homeDirectory: /home/mars_ldap3 loginShell: /bin/bash objectClass: top objectClass: person objectClass: posixAccount objectClass: shadowAccount objectClass: inetOrgPerson shadowExpire: -1 shadowFlag: 0 shadowInactive: -1 shadowMax: 999999 shadowMin: -1 shadowWarning: 7 sn: mars_ldap3 uid: mars_ldap3 uidNumber: 10003 userPassword: test # Eintrag 12: uid=mars_ldap4,ou=user,ou=mars,ou=Test-Systeme,o=firma,c=de dn: uid=mars_ldap4,ou=user,ou=mars,ou=Test-Systeme,o=firma,c=de cn: mars_ldap4 gidNumber: 10004 givenName: mars_ldap4 homeDirectory: /home/mars_ldap4 loginShell: /bin/bash objectClass: top objectClass: person objectClass: posixAccount objectClass: shadowAccount objectClass: inetOrgPerson shadowExpire: -1 shadowFlag: 0 shadowInactive: -1 shadowMax: 999999 shadowMin: -1 shadowWarning: 7 sn: mars_ldap4 uid: mars_ldap4 uidNumber: 10004 userPassword: test # Eintrag 13: uid=mars_ldap5,ou=user,ou=mars,ou=Test-Systeme,o=firma,c=de dn: uid=mars_ldap5,ou=user,ou=mars,ou=Test-Systeme,o=firma,c=de cn: mars_ldap5 gidNumber: 10006 givenName: mars_ldap5 homeDirectory: /home/mars_ldap5 loginShell: /bin/bash objectClass: top objectClass: person objectClass: posixAccount objectClass: shadowAccount objectClass: inetOrgPerson shadowExpire: -1 shadowFlag: 0 shadowInactive: -1 shadowMax: 999999 shadowMin: -1 shadowWarning: 7 sn: mars_ldap5 uid: mars_ldap5 uidNumber: 10006 userPassword: TEST # Eintrag 14: ou=user,ou=sxA,ou=Test-Systeme,o=firma,c=de dn: ou=user,ou=sxA,ou=Test-Systeme,o=firma,c=de ou: user objectClass: top objectClass: organizationalUnit # Eintrag 15: uid=sxa_ldap2,ou=user,ou=sxA,ou=Test-Systeme,o=firma,c=de dn: uid=sxa_ldap2,ou=user,ou=sxA,ou=Test-Systeme,o=firma,c=de cn: sxa_ldap2 gidNumber: 10004 givenName: sxa_ldap2 homeDirectory: /home/sxa_ldap2 loginShell: /bin/bash objectClass: top objectClass: person objectClass: posixAccount objectClass: shadowAccount objectClass: inetOrgPerson shadowExpire: -1 shadowFlag: 0 shadowInactive: -1 shadowMax: 999999 shadowMin: -1 shadowWarning: 7 sn: sxa_ldap2 uid: sxa_ldap2 uidNumber: 10004 userPassword: test # Eintrag 16: uid=sxa_ldap3,ou=user,ou=sxA,ou=Test-Systeme,o=firma,c=de dn: uid=sxa_ldap3,ou=user,ou=sxA,ou=Test-Systeme,o=firma,c=de cn: sxa_ldap3 gidNumber: 10006 givenName: sxa_ldap3 homeDirectory: /home/sxa_ldap3 loginShell: /bin/bash objectClass: top objectClass: person objectClass: posixAccount objectClass: shadowAccount objectClass: inetOrgPerson shadowExpire: -1 shadowFlag: 0 shadowInactive: -1 shadowMax: 999999 shadowMin: -1 shadowWarning: 7 sn: sxa_ldap3 uid: sxa_ldap3 uidNumber: 10006 userPassword: test # Eintrag 17: uid=sxa_ldap1,ou=user,ou=sxA,ou=Test-Systeme,o=firma,c=de dn: uid=sxa_ldap1,ou=user,ou=sxA,ou=Test-Systeme,o=firma,c=de uid: sxa_ldap1 givenName: sxa_ldap1 sn: sxa_ldap1 cn: sxa_ldap1 userPassword: test loginShell: /bin/bash uidNumber: 10006 gidNumber: 10007 homeDirectory: /home/sxa_ldap1 shadowMin: -1 shadowMax: 999999 shadowWarning: 7 shadowInactive: -1 shadowExpire: -1 shadowFlag: 0 objectClass: top objectClass: person objectClass: posixAccount objectClass: shadowAccount objectClass: inetOrgPerson # Eintrag 18: uid=sxa_ldap4,ou=user,ou=sxA,ou=Test-Systeme,o=firma,c=de dn: uid=sxa_ldap4,ou=user,ou=sxA,ou=Test-Systeme,o=firma,c=de uid: sxa_ldap4 givenName: sxa_ldap4 sn: sxa_ldap4 cn: sxa_ldap4 userPassword: TEST loginShell: /bin/bash uidNumber: 10009 gidNumber: 10009 homeDirectory: /home/sxa_ldap4 shadowMin: -1 shadowMax: 999999 shadowWarning: 7 shadowInactive: -1 shadowExpire: -1 shadowFlag: 0 objectClass: top objectClass: person objectClass: posixAccount objectClass: shadowAccount objectClass: inetOrgPerson # Eintrag 19: ou=group,o=firma,c=de dn: ou=group,o=firma,c=de ou: group objectClass: top objectClass: organizationalUnit # Eintrag 20: cn=root,ou=group,o=firma,c=de dn: cn=root,ou=group,o=firma,c=de objectClass: posixGroup objectClass: top cn: root userPassword: {crypt}x gidNumber: 0 # Eintrag 21: cn=bin,ou=group,o=firma,c=de dn: cn=bin,ou=group,o=firma,c=de objectClass: posixGroup objectClass: top cn: bin userPassword: {crypt}x gidNumber: 1 memberUid: daemon # Eintrag 22: cn=daemon,ou=group,o=firma,c=de dn: cn=daemon,ou=group,o=firma,c=de objectClass: posixGroup objectClass: top cn: daemon userPassword: {crypt}x gidNumber: 2 # Eintrag 23: cn=sys,ou=group,o=firma,c=de dn: cn=sys,ou=group,o=firma,c=de objectClass: posixGroup objectClass: top cn: sys userPassword: {crypt}x gidNumber: 3 # Eintrag 24: cn=tty,ou=group,o=firma,c=de dn: cn=tty,ou=group,o=firma,c=de objectClass: posixGroup objectClass: top cn: tty userPassword: {crypt}x gidNumber: 5 # Eintrag 25: cn=disk,ou=group,o=firma,c=de dn: cn=disk,ou=group,o=firma,c=de objectClass: posixGroup objectClass: top cn: disk userPassword: {crypt}x gidNumber: 6 # Eintrag 26: cn=lp,ou=group,o=firma,c=de dn: cn=lp,ou=group,o=firma,c=de objectClass: posixGroup objectClass: top cn: lp userPassword: {crypt}x gidNumber: 7 # Eintrag 27: cn=www,ou=group,o=firma,c=de dn: cn=www,ou=group,o=firma,c=de objectClass: posixGroup objectClass: top cn: www userPassword: {crypt}x gidNumber: 8 # Eintrag 28: cn=kmem,ou=group,o=firma,c=de dn: cn=kmem,ou=group,o=firma,c=de objectClass: posixGroup objectClass: top cn: kmem userPassword: {crypt}x gidNumber: 9 # Eintrag 29: cn=wheel,ou=group,o=firma,c=de dn: cn=wheel,ou=group,o=firma,c=de objectClass: posixGroup objectClass: top cn: wheel userPassword: {crypt}x gidNumber: 10 # Eintrag 30: cn=mail,ou=group,o=firma,c=de dn: cn=mail,ou=group,o=firma,c=de objectClass: posixGroup objectClass: top cn: mail userPassword: {crypt}x gidNumber: 12 # Eintrag 31: cn=news,ou=group,o=firma,c=de dn: cn=news,ou=group,o=firma,c=de objectClass: posixGroup objectClass: top cn: news userPassword: {crypt}x gidNumber: 13 # Eintrag 32: cn=uucp,ou=group,o=firma,c=de dn: cn=uucp,ou=group,o=firma,c=de objectClass: posixGroup objectClass: top cn: uucp userPassword: {crypt}x gidNumber: 14 memberUid: kelsaess # Eintrag 33: cn=shadow,ou=group,o=firma,c=de dn: cn=shadow,ou=group,o=firma,c=de objectClass: posixGroup objectClass: top cn: shadow userPassword: {crypt}x gidNumber: 15 # Eintrag 34: cn=dialout,ou=group,o=firma,c=de dn: cn=dialout,ou=group,o=firma,c=de objectClass: posixGroup objectClass: top cn: dialout userPassword: {crypt}x gidNumber: 16 memberUid: kelsaess Einige Gruppen habe ich weg gelassen sonst wäre das zu viel geworden. Danke und Gruss Merenda

-

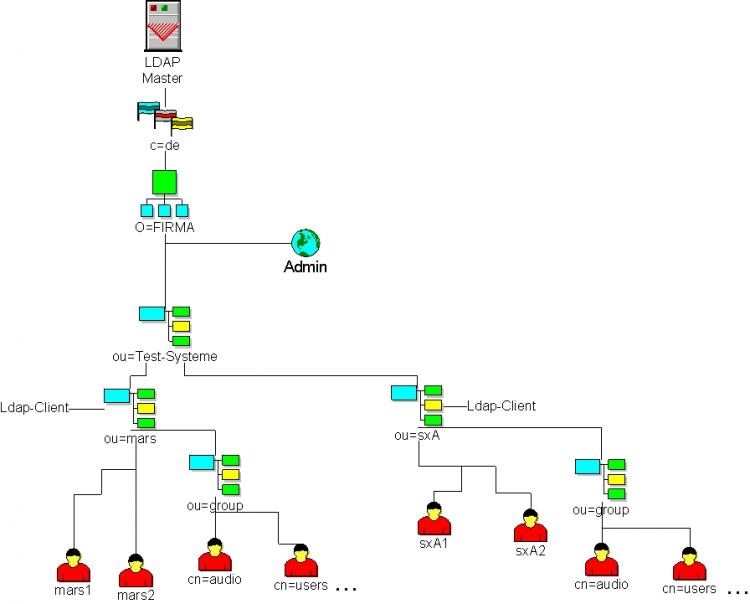

Hi, hab ein neues schaubild erstellt, hast du das so gemeint oder ... ? Hier mal die Erklärung dazu: c=de ==> Lokation o=firma ==> Organisation cn=admin ==> das ist der Administrator der über alles herscht (So und nun geht es jetzt los): ou=group ==> Das sind die Gruppen, die Standartmäsig beim SUSE Linux schon dabei sind. Wie z.B. audio, mail, sys u.s.w. Dieste Gruppen Stelle ich über alle Systeme, da Sie überall dabei sein müssen (bzw. sollen). ou=mars ==> Erste Testmaschiene die ich im einsatz habe. ou=group (unter mars) ==> Hier Trage ich dann die Gruppen ein die "NUR" für den Rechner "mars" bestimmt sind. ou=user (unter mars) ==> Hier Kommen die User rein, die "NUR" für den Rechner "mars" bestimmt sind. Und das gleiche mache ich dann für die anderen Systemen wie sxA z.B. und wenn noch weitere folgen für die dann auch. Nach dem ich das eingerichtet habe, hab ich die Accessregeln festgelegt. Ich bin dann auf der dem LDAP-Client hab in der /etc/nsswitch.con folgenden eintrag geändert: group: ldap und wollt schauen ob er dann mit "getent group" mir die gruppen anzeigt, das macht er aber nicht Er sollte mir jetzt doch die Gruppen anzeigen ? Die Accessregeln habe ich auch schon angepasst:### Gruppenrechte für ALLE Maschinen ### access to dn.subtree="ou=group,o=firma,c=de" by dn.base="cn=admin,o=firma,c=de" write by * readHat jemand eine Ahnung was ich falsch gemacht haben könnte ? DAnke schon mal im voraus. Gruß Merenda

-

Hi, also würdest du auch Schaubild 2 Anwenden ? Merenda

-

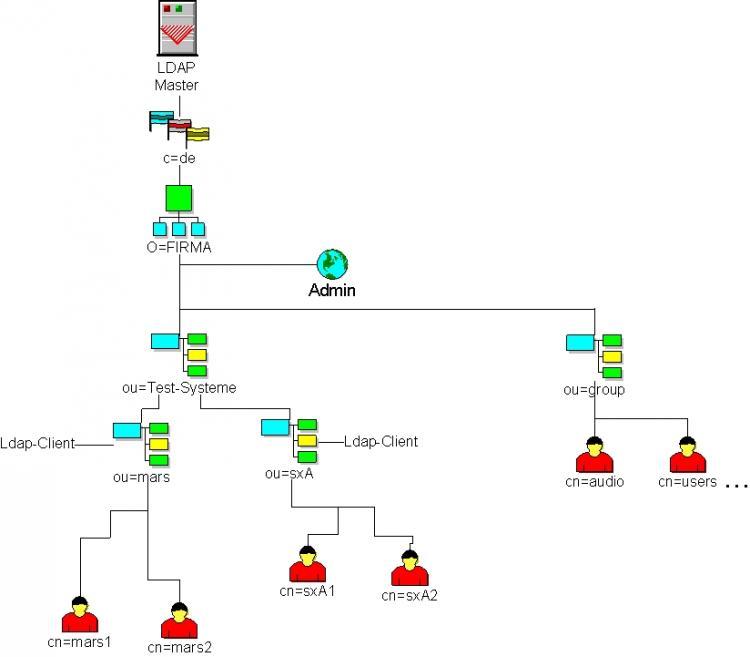

HI @all, hab mal wieder eine Frage zu LDAP. Die Zentrale userverwaltung über LDAP ist jetzt kein Problem mehr. Ich würde jetzt auch auch die Gruppen zentral über den LDAP verwalten. Nun weiß ich noch nicht bzw. hab ich noch nicht begrieffen wo ich die Gruppen hinstellen soll. Ich hab mal zwei Schaubilder gezeichnet, so wie ich mir vorstelle das es richtig sein könnte. Zum Schaubidl 1 (GRUPPE1): Hier sind die Gruppen über alle Systeme. Aber hier stellt sich auch die Frage, es sind ja nicht auf jedem System die gleichen Gruppen ? Das würde beudeten, dass die Gruppen auf allen Systemen gleich sind. Das würde die Verwaltung vereinfachen oder ? Verbessert mich bitte, wenn ich falsch liege. Zum Schaubidl 2 (GRUPPE2): Hier hat jedes System seine eigene gruppen. Dieser Ansatz scheint mir richtig zu sein. Jedes System, hat seine eigenen Gruppen. Wie hab ihr das Problem gelöst ? Danke schon mal im voraus. Gruss Merenda

-

Hallo, ich hab das hinbekommen und zwar hätte ich das nicht mit dem Kommand ldapadd machen sollen sonsern mit dem slapadd. Jetzt funktioniert es auch mit dem replizieren. Was mir noch aufgedallen ist, wenn jetzt der LDAP-Slave Down ist, kann er ja keine informationen mehr empfanfen. Wenn ich ihn dann hochfahre, muss ich den slurpd-Deamon stopen und staren, damit die Änderungem an den LDAP-SLAVE weiter gegeben werden. Gibt es da eine andere Möglichkeit die daten an den SLAVE weiter zu reichen, z.B.: Automatisch ? Und wie kann ich es bewerkstelligen, dass wenn der LDAP-Master augeschaltet wird, dass die LDAP-Clients auf dem SLAVE suchen und nicht weiter auf dem MASTER ? Muss ich das auf dem Clients einrichten oder an den LDAP-Servers ? Danke schon mal für die Hilfe Gruß Merenda

-

Hi, ich hab das mit dem slurpd-Deamon jetzt hinbekommen, da haben sie ein paar Fehler eingeschliechen, die ich übersehen hatte. Ich hab mir jetzt einen SLES8 server besorgt und dort versucht den SLAVE aufzusetzen. Also jetzt habe ich folgenden Stand: SLES8 - LDAP - Master Läuft mit folgender Konfiguration: include /etc/openldap/schema/core.schema include /etc/openldap/schema/cosine.schema include /etc/openldap/schema/nis.schema include /etc/openldap/schema/inetorgperson.schema include /etc/openldap/schema/misc.schema #include /etc/openldap/schema/krb5-kdc.schema # Define global ACLs to disable default read access. pidfile /var/run/slapd/slapd.pid argsfile /var/run/slapd/slapd.args loglevel 1024 sizelimit 500 timelimit 3600 #~~~~~~~~~~~~~~~# # Access Regeln # #~~~~~~~~~~~~~~~# access to attrs=userPassword by dn.base="cn=admin,o=firma,c=de" write by self write by anonymous auth by * none #### TEST - Maschinen #### ### Intel-TestMaschine access to dn.subtree="ou=mars,ou=Test-Systeme,o=firma,c=de" by dn.base="cn=admin,o=firma,c=de" write by peername="53.139.198.186" read by * none ### sxA access to dn.subtree="ou=sxA,ou=Test-Systeme,o=firma,c=de" by dn.base="cn=admin,o=firma,c=de" write by peername="10.206.176.212" read by peername="10.206.176.148" read by peername="10.206.176.74" read by * none ####################################################################### # ldbm database definitions ####################################################################### database bdb checkpoint 1024 5 cachesize 10000 suffix "o=firma,c=de" rootdn "cn=admin,o=firma,c=de" rootpw test directory /var/lib/ldap #index default pres,eq index objectClass eq index cn pres,sub,eq index sn pres,sub,eq index uid pres,sub,eq index displayName pres,sub,eq index uidNumber eq index gidNumber eq index memberUid eq #~~~~~~~~~~~~~# # Replikation # #~~~~~~~~~~~~~# replogfile /var/lib/openldap/slurp/slapd.replog replica host=10.206.176.148:389 binddn="cn=replicationsadmin,o=firma,c=de" bindmethod=simple credentials=test SLES8 - LDAP - SLAVE Läuft mit folgender Konfiguration:include /etc/openldap/schema/core.schema include /etc/openldap/schema/cosine.schema include /etc/openldap/schema/nis.schema include /etc/openldap/schema/inetorgperson.schema include /etc/openldap/schema/misc.schema #include /etc/openldap/schema/krb5-kdc.schema # Define global ACLs to disable default read access. pidfile /var/run/slapd/slapd.pid argsfile /var/run/slapd/slapd.args loglevel 1024 sizelimit 500 timelimit 3600 #~~~~~~~~~~~~~~~# # Access Regeln # #~~~~~~~~~~~~~~~# access to attrs=userPassword by dn.base="cn=admin,o=firma,c=de" write by self write by anonymous auth by * none #### TEST - Maschinen #### ### Intel-TestMaschine access to dn.subtree="ou=mars,ou=Test-Systeme,o=firma,c=de" by dn.base="cn=admin,o=firma,c=de" write by peername="53.139.198.186" read by * none ### sxA access to dn.subtree="ou=sxA,ou=Test-Systeme,o=firma,c=de" by dn.base="cn=admin,o=firma,c=de" write by peername="10.206.176.212" read by peername="10.206.176.148" read by peername="10.206.176.74" read by * none ####################################################################### # ldbm database definitions ####################################################################### database bdb checkpoint 1024 5 cachesize 10000 suffix "o=firma,c=de" rootdn "cn=admin,o=firma,c=de" rootpw test directory /var/lib/ldap #index default pres,eq index objectClass eq index cn pres,sub,eq index sn pres,sub,eq index uid pres,sub,eq index displayName pres,sub,eq index uidNumber eq index gidNumber eq index memberUid eq #~~~~~~~~~~~~~# # Replikation # #~~~~~~~~~~~~~# updatedn "cn=replicationsadmin,o=firma,c=de" updateref 10.206.176.97:389 Ich bin jetzt folgendermasen ran gegangen: 1. Konfigurations des Masters auf dem SLAVE Kopiert 2. Einstellungen fürs Repliziren in den 2 Konfigs eingestellt 3. Dann habe ich mit slapcat eine LDIF - Datei erstellt 4. Die LDIF - Datei habe ich auf dem SLAVE Server kopiert und versucht mit ldapadd einzulesen, doch leider funktioniert das troz SLES8 nicht hat jemand eine IDEE:g8sxa:~ # ldapadd -x -D "cn=admin,o=firma,c=de" -W -f useradd.ldif Enter LDAP Password: adding new entry "o=firma,c=de" ldapadd: update failed: o=firma,c=de ldap_add: Constraint violation (19) additional info: structuralObjectClass: no user modification allowed Danke und Gruß Merenda

-

Hi, danke erst mal für dein Post sorry das mit dem Schemas war mein Fehler, die sind auf beiden Seiten auskommentiert. Auf dem Master läuft jetzt auch der slurpd-Deamon, aber wenn ich ihn starte bekomme ich folgende Meldung: g8sxz001:~ # rcslurpd start Starting slurpdError: Malformed "replica" line in slapd config file, line 82 Warning: failed to add replica "10.206.176.172:389 - ignoring replica done Aber der slurpd-Deamon ist gestartet. Aber ich kann trozdem mit ldapadd die keine Daten einlesen Merenda

-

Hi @all, mein LDAP Läuft, meine Benutzerauthentifizierung scheint auch so zu laufen wie es laufen soll. Jetzt möchte ich bevor wir produktiv gehen meinen LDAP absichern, in dem ich noch einen LDAP-Slave aufbaue, der die Aufgaben des Masters übernimmt falls er mal ausfallen sollte. Ich hab schon damit angefangen, nur will das noch nicht so funktionieren wie es soll. Wie bin ich vorgegangen: 1. Ich hab die slapd.conf des LDAP - Master auf dem LDAP - Slave server kopiert 2. Dann habe ich die slapd.conf vom Master erweitert: #~~~~~~~~~~~~~# # Replikation # #~~~~~~~~~~~~~# replogfile /var/lib/openldap/slurp/slapd.replog replica host=10.206.176.172:389 binddn="cn=replicationsadmin,o=firma,c=de" bindmethod=simple credentials=test 3. Die Konfigurationsdatei vom LDAP-SLAVE hab ich auch erweitert: #~~~~~~~~~~~~~# # Replikation # #~~~~~~~~~~~~~# updatedn=cn"cn=replicationsadmin,o=firma,c=de" updateref=10.206.176.97:389 4. Mit ldapadd habe ich Auf dem LDAP-MAster einen replicationsadmin angelegt: dn: cn=replicationsadmin,o=firma,c=de cn: replicationsadmin description: LDAP-Administrator objectClass: top objectClass: Person sn: admin structuralObjectClass: Person entryUUID: 353e68dc-b31a-1029-9941-c0d5d140754d creatorsName: cn=admin,o=firma,c=de createTimestamp: 20050906120506Z entryCSN: 2005090612:05:06Z#0x0001#0#0000 modifiersName: cn=admin,o=firma,c=de modifyTimestamp: 20050906120506Z 5. Nach dem ich alles eingestellt habe, hab ich mit slapcat habe ich die LDAP-Master Datenbank ausgelesen und eine LDIF Datei erzeugt, die ich dann auf dem LDAP-Slave mit dem ldapadd Befehl einlesen wollte. Leider bekomme ich da immer Folgende Meldung: g8sxz002:~# ldapadd -x -D "cn=admin,o=firma,c=de" -W -f ldap-slave.ldif Enter LDAP Password: adding new entry "o=firma,c=de" ldap_add: Constraint violation (19) additional info: structuralObjectClass: no user modification allowed Hat jemand eine Ahnung was ich da falsch mache ? Kann es vielleicht daran liegen, dass der LDAP Master ein SLES8 Server mit LDAP Version 2.14 und der LDAP SLAVE ein SLES9 Server mit LDAP Version 2.2.24 ist ? Hier mal die Configs dann könnt ihr auch mal drauf schauen: LDAP - MASTER include /etc/openldap/schema/core.schema include /etc/openldap/schema/cosine.schema include /etc/openldap/schema/nis.schema include /etc/openldap/schema/inetorgperson.schema include /etc/openldap/schema/misc.schema include /etc/openldap/schema/krb5-kdc.schema # Define global ACLs to disable default read access. pidfile /var/run/slapd/slapd.pid argsfile /var/run/slapd/slapd.args loglevel 128 256 512 sizelimit 500 timelimit 3600 #~~~~~~~~~~~~~~~# # Access Regeln # #~~~~~~~~~~~~~~~# access to attrs=userPassword by dn.base="cn=admin,o=firma,c=de" write by self write by anonymous auth by * none #### TEST - Maschinen #### ### Intel-TestMaschine access to dn.subtree="ou=mars,ou=Test-Systeme,o=firma,c=de" by dn.base="cn=admin,o=firma,c=de" write by peername="53.139.198.186" read by * none ### sxA access to dn.subtree="ou=sxA,ou=Test-Systeme,o=firma,c=de" by dn.base="cn=admin,o=firma,c=de" write by peername="10.206.176.212" read by peername="10.206.176.148" read by peername="10.206.176.74" read by * none ####################################################################### # ldbm database definitions ####################################################################### database bdb checkpoint 1024 5 cachesize 10000 suffix "o=firma,c=de" rootdn "cn=admin,o=firma,c=de" rootpw test directory /var/lib/ldap #index default pres,eq index objectClass eq index cn pres,sub,eq index sn pres,sub,eq index uid pres,sub,eq index displayName pres,sub,eq index uidNumber eq index gidNumber eq index memberUid eq #~~~~~~~~~~~~~# # Replikation # #~~~~~~~~~~~~~# replogfile /var/lib/openldap/slurp/slapd.replog replica host=10.206.176.172:389 binddn="cn=replicationsadmin,o=firma,c=de" bindmethod=simple credentials=test LDAP-SLAVE include /etc/openldap/schema/core.schema include /etc/openldap/schema/cosine.schema include /etc/openldap/schema/nis.schema include /etc/openldap/schema/inetorgperson.schema include /etc/openldap/schema/misc.schema #include /etc/openldap/schema/krb5-kdc.schema # Define global ACLs to disable default read access. pidfile /var/run/slapd/slapd.pid argsfile /var/run/slapd/slapd.args loglevel 128 256 512 sizelimit 500 timelimit 3600 #~~~~~~~~~~~~~~~# # Access Regeln # #~~~~~~~~~~~~~~~# access to attrs=userPassword by dn.base="cn=admin,o=firma,c=de" write by self write by anonymous auth by * none #### TEST - Maschinen #### ### Intel-TestMaschine access to dn.subtree="ou=mars,ou=Test-Systeme,o=firma,c=de" by dn.base="cn=admin,o=firma,c=de" write by peername="53.139.198.186" read by * none ### sxA access to dn.subtree="ou=sxA,ou=Test-Systeme,o=firma,c=de" by dn.base="cn=admin,o=firma,c=de" write by peername="10.206.176.212" read by peername="10.206.176.148" read by peername="10.206.176.74" read by * none ####################################################################### # ldbm database definitions ####################################################################### database bdb checkpoint 1024 5 cachesize 10000 suffix "o=firma,c=de" rootdn "cn=admin,o=firma,c=de" rootpw test directory /var/lib/ldap #index default pres,eq index objectClass eq index cn pres,sub,eq index sn pres,sub,eq index uid pres,sub,eq index displayName pres,sub,eq index uidNumber eq index gidNumber eq index memberUid eq #~~~~~~~~~~~~~# # Replikation # #~~~~~~~~~~~~~# updatedn=cn"cn=replicationsadmin,o=firma,c=de" updateref=10.206.176.97:389 Danke schon mal für eure Hilfe. Gruß Merenda

-

Hi @all, ich bin auf der Suche nach einem Guten Virtual Desktop Manager für Windows. ICh hab bisher deskwinbin benuzt, aber da ist mir jetzt zu blöd geworden, dauernt friert sich mein Desktop ein und es bleiben restbestände von anderen fenster hängen, dann muss ich immer wieder den explorer Killen um es zu entfernen. Jetzt wollt ich mal in die Runde fragen, was es da für alternativen gibt bzw. was ihr so benuzt ? Danke schon mal im voraus. Gruß Merenda

-

Hi, also ich hab gestern ou=sxA,ou=Test-Systeme,o=firma,c=de gelöscht und wieder angelt und seit dem funkt das mit dem useradd. Naja, ich denke, ich werde die User es doch über phpLDAPadmin verwalten. Das ist echt ein Tolles Tool ! Ich hab die Access - Regeln noch mal überarbeitet (1)# User können Ihr eigenes Passwort ändern access to attrs=userPassword by cn=admin,o=firma,c=de write by self write by anonymous auth by * none (2)### Intel-TestMaschine access to dn.subtree="ou=mars,ou=Test-Systeme,o=firma,c=de" by cn=admin,o=firma,c=de write by peername="53.139.198.186" read by * none (3)### sxA access to dn.subtree="ou=sxA,ou=Test-Systeme,o=firma,c=de" by cn=admin,o=firma,c=de write by peername="10.206.176.212" read by peername="10.206.176.148" read by peername="10.206.176.74" read by * none(1) Dieser Eintrag bewirkt, dass User auf "ihr eigenes" Atributt userPassword zugreifen dürfen. Ich könnte hier jetzt noch andere Atributte eintragen, je nach dem was die user dürfen und was nicht. Der Admin ist natürlich auch drin. (2) Hier habe ich die Abteilung mars abgebildet, der Admin darf wieder schreiben, aber die Maschine selber darf nur lesen. (3) Hier haben wir wieder ein Ähnliches beispiel, nur das es sich hier um die Abteilung sxA handelt. Was hälst du davon ? So könnte ich doch meine Access-Regeln aufbauen ? Gruß Merenda

-

Hi, ok dann teste ich das mal so mit der Accessliste. Was mir aufgefallen ist, wir haben uns darüber unterhalten, dass bei meinen useradd kein User angelegt wird. Das stimmt, der User wird angelegt, blos fu der Falschen Maschine. mars:~ # useradd -D cn=admin,o=firma,c=de -m --service 'ldap' mars4 Enter LDAP Password: Base DN for user account `mars4' is [COLOR=Red]"ou=sxA,ou=Test-Systeme,o=firma,[/COLOR]c=de". useradd: Cannot find group `dialout' in service `ldap', ignored. useradd: Cannot find group `uucp' in service `ldap', ignored. useradd: Cannot find group `video' in service `ldap', ignored. useradd: Cannot find group `audio' in service `ldap', ignored.Der User wird auf der sxA angelegt und nicht auf Maschine mars wie es gewünsch ist. Muss ich beim useradd noch was mitgeben ?! Wie ist das jetzt bei SLES 8 da funktioniert das wieder ganz anders ?! Hab schon verschiedene Varianten Versucht, haben aber nicht gefunzt Weißt du wie man das auf einer SLES8 Maschine macht ? Was sind das jetzt für Fehlermeldungen ?! Kannst du was damit anfangen ? Danke und Gruß Merenda

-

WindowsXP - Datenspuren endgültig löschen

merenda antwortete auf merenda's Thema in Anwendungssoftware

Hallo, danke für Eure Links. Funktioniert ganz gut das Killdisk ! Gruß merenda -

Hi @all, am Freitag bekomme ich einen neuen LAPTop, dafür muss ich meinen alten LAP abgeben, ich hab jetzt schon alles gesichert was ich brauche. Jetzt habe ich mal spaßesalber einen Recovery Tool drüber laufen lassen und der kann alles mögliche wieder herstellen. Jetzt wollte ich den die Festpaltte Platt machen und ein LL - Format drauf, darf ich aber nicht Jetzt bin ich auf der Suche nach ein Tool, der mir die Platte so säubert, dass die gelöschten Daten nicht einfach so wieder hergestellt werden können. Kennt jemand so einem Tool ? Was habe ich da noch für Möglichkeiten ?! Danke schon mal im voraus. Gruß Merenda

-

Villeicht wird durch den Index etwas ausgelassen ? Was hast du für eine Openldap Version ? Was ich immer noch nicht kapiert habe, wie funkt das mit den LDAP - Acceslist ?! Wie muss ich das konfiguriren, dass eine gescheite Userauthentifizierung zu stande kommen kann ? Gruß Merenda

-

Ja genau, wenn ich slapcat aufrufe wird der User angezeigt und bein einem getent nicht auch nicht bei einem ldapsearch. Also ich hab die indexe auch auskommentiert hat aber nicht viel gebracht Ich denke auch nicht das es am index liegt. die Option index steht nur für: Leider klappt das immer noch nicht mit dem useradd Sonst noch vorschläge ? gruß Merenda

-

HI, ich hab mit dem --service Schalter gefunden useradd -D ou=Test-Systeme,o=firma,c=de -m --service 'ldap' mars2Also der User wird angelegt, aber er wird nicht angezeigt Wenn ich dann aber mit slapcat ein Dumpabfrage, dann ist der User in der Datenbank ?! Weiß jemand weiter ? Gruß Merenda

-

Wo kann man diesen Schalter setzen ? Was hast du für eine Linux Distribution ? Ich setze SLES 8 / 9 ein. Könntest du mir mal deine /etc/openldap/slapd.conf bzw. deine Access-Regeln posten, ich blickt da nicht mehr ganz durch Gruß Merenda

-

Hi @all, mir ist lezte woche aufgefallen, dass man auch wenn LDAP eingesezt, useradd und userdel weiterhin benutzen kann. Ich dachte jetzt eigentlich, dass es alles über dem LDAP - Server laufen muss, dem ist aber nicht so. Nach dem ich mir Manpages von useradd und userdel durchgelesen habe, habe ich mir gedacht ich teste das mal gleich aus: useradd -D cn=admin,o=firma,c=de -m mars2 Nun ist es so, Der User wird jetzt aber auf dem LDAP-Client angelegt Lokal in der /etc/passwd und nicht wie gewünscht auf dem LDAP-Server. Ich poste euch mal meine Konfigfiles, villeicht kann mir jemand weiter Helfen ?! /etc/openldap/slapd.conf (LDAP-Server) include /etc/openldap/schema/core.schema include /etc/openldap/schema/cosine.schema include /etc/openldap/schema/nis.schema include /etc/openldap/schema/inetorgperson.schema include /etc/openldap/schema/misc.schema include /etc/openldap/schema/krb5-kdc.schema pidfile /var/run/slapd/run/slapd.pid argsfile /var/run/slapd/run/slapd.args loglevel 256 schemacheck on sizelimit 500 timelimit 3600 #### TEST - Maschinen #### ### Intel-TestMaschine access to dn.subtree="ou=mars,ou=Test-Systeme,o=firma,c=de" by peername="127.0.0.1" read by peername="53.139.198.186" read by * none ### sxA access to dn.subtree="ou=sxA,ou=Test-Systeme,o=firma,c=de" by peername="127.0.0.1" read by peername="10.206.176.212" read by * none ################################################## # bdb database definitions ################################################## database bdb checkpoint 1024 5 cachesize 10000 suffix "o=firma,c=de" rootdn "cn=admin,o=firma,c=de" rootpw test directory /var/lib/ldap index default pres,eq index objectClass eq index cn pres,sub,eq index sn pres,sub,eq index uid pres,sub,eq index displayName pres,sub,eq index uidNumber eq index gidNumber eq index memberUid eq /etc/openldap/ldap.conf(LDAP-Client) host 10.206.176.97 base o=firma,c=de nss_map_attribute uniqueMember uniquemember ldap_version 3 ssl no pam_password crypt pam_filter objectclass=posixAccount nss_base_passwd ou=mars,ou=Test-Systeme,o=firma,c=de nss_base_shadow ou=mars,ou=Test-Systeme,o=firma,c=de nss_base_group ou=mars,ou=Test-Systeme,o=firma,c=de /etc/pam.d/sshd (LDAP-Client) # # PAM configuration for the "sshd" service # # auth auth required pam_nologin.so no_warn auth required pam_env.so auth sufficient pam_ldap.so no_warn try_first_pass auth required pam_unix2.so no_warn try_first_pass # account account required pam_nologin.so account sufficient pam_ldap.so account required pam_unix2.so # password session required pam_mkhomedir.so skeli=/etc/skell umask=0022 session sufficient pam_ldap.so session required pam_unix2.so none # trace or debug

-

HI, danke für die Posts. Also werde ich mal morgen nachfragen, ich glaub gestern im fernstehen gehört zu haben, dass man alle flüge bis Oktober stonieren kann, aber ich hab leider zuspät zu geschaltet Gruß Merenda

-

Hi @all, leider habe ich es bis jetzt noch nicht geschaft ins Reise Büro zu gehen. Also ich denke ihr hab das alle ja schon mit bekommen mit dem anschlag in Ägypten. Wir wollte diese Jahr (November) auch nach Ägypten um genau zu sein nach Hurghada, aber jetzt haben wir etwas angst bekommen. Meint ihr wir können da einfach stoniren ohne folge kosten ? Was hat man da als Kunde für rechte und Möglichkeiten ?! Wo kann ich da noch infos sammeln bevor ich ins Reisebüro gehe. Danke und Gruß Merenda

-

Das ist eine Super Idee, daran habe ich nicht gedacht ! Werde ich mir mal die Woche gleich holen Ja mehr oder weniger, ich war ja schon vor 2 Jahren dort und die züge sind angenehmer als man denkt Ok es kommt auch drauf an, welche Klasse man bucht, aber ich mein für uns Europäer ist die 1. Klasse lange nicht so teuer wie für die Einheimischen. Gruß Merenda

-

Hallo, danke für die Antworten ... Also ich fliege mit einer Freundin nach Thailand. Wir sind da auch ständig unterwegs. Aber wenn wir halt mal mit dem Zug oder Ähnliches Reisen und das dann eine Weile dauert, dann wär das nicht schlecht wenn wir was zum spielen hätten Gruß merenda