1data1

Mitglieder-

Gesamte Inhalte

16 -

Benutzer seit

-

Letzter Besuch

-

Hallo Leute, ich habe in meiner php Datei eine IF Anweisung. Wenn diese erfüllt wird soll ein ein Text mit HTMl Formatierung ausgegeben werden. Wie schreib ich den Quellcode in die Anweisung ? Beispiel: <?php if ($supportbenutzer == "") { <div class="content"> <p class="message">Es gibt eine aktuellere Version!</p> </div> } ?> Grüße !

-

Hallo Leute, ich habe am Montag meine mündliche Abschlussprüfung. In meinem Projekt ging es im die Implementierung einer Microsoft Remotedesktop Dienste Infrastrukter mit externen Zugang durch ein Remotedesktop Gateway. Was sind so die gängigen Fragen im Fachgespräch ? Bzw was wurdet ihr denn so gefragt ? Grüße !

-

Hallo Leute, kann mir jemand nochmals erklären, was der wesentliche Unterschied eines reinen Paketfilters und einer SPI ist ? Liebe Grüße, 1data1

-

Hallo Leute, welcher Teil der Abschlussprüfung ist noch einmal bei Fisi und Fiae der gleiche ? Gruß !

-

Berufsoberschule Schwerpunkt Technik o. Wirtschaft ?

1data1 antwortete auf 1data1's Thema in IT-Weiterbildung

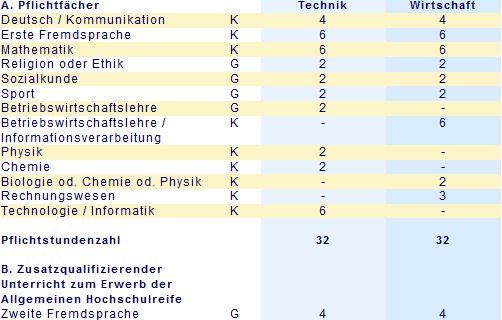

Ich komme aus Rheinland Pfalz, hier mal ein Auszug der Stundenanzahl der einzelnen Fächer, die Unterrichtet werden: Ich dachte mir, dass eine Fachhochschulreife mit dem Schwerpunkt Wirtschaft eine bessere Voraussetzung bietet für ein späteres Wirtschaftsinformatik Studium, kann mich natürlich täuschen, deswegen frage ich nach -

Hallo Leute, ich schließe 2015 meine Ausbildung als Fisi ab. Ich habe mich entschlossen mein Fachabitur an einer Berufsoberschule nachzuholen. Anschließend möchte ich gerne Wirtschaftsinformatik an einer FH studieren. Nun Frage ich mich welcher Schwerpunkt am sinnvollsten ist für das spätere Wirtschaftsinformatik Studium ? Technik\Informatik o. Wirtschaft ? Liebe Grüße.

-

Abschlussprüfung Sommer 2015 - Projektantrag Bewertung

1data1 antwortete auf 1data1's Thema in Abschlussprojekte

Kann keiner dazu Kritik äußern ? -

Hallo Leute, ich bin gerade dabei meinen Projektantrag zu erstellen. Ich habe jetzt mal grob mein Projekt beschrieben. Ich weis, dass er noch perfektioniert werden müsste. Aber was haltet ihr allgemein von dem Projekt ? Ich bitte um Kritik ! Thema der Projektarbeit Implementierung einer Remote Desktop Services Infrastruktur mit abgesichertem, externen Zugang Durchführungszeitraum Beginn: 15.03.2015 Ende: 15.04.2015 Projektbeschreibung Die „Max Mustermann GmbH" aus Mannheim ist ein mittelständisches Softwareunternehmen. Das Unternehmen beschäftigt Vertriebsmitarbeiter an verschiedenen Stellen in Deutschland. Um Ressourcen aus dem Firmennetz in Mannheim einfach bereitstellen zu können, soll durch eine Remote Desktop Services Infrastruktur, der externe Zugriff ermöglicht werden. Durch den Einsatz eines Remote Desktop Gateways wird eine sichere und einfache Verbindung zwischen den verschiedenen Standorten gewährleistet. Projektumfeld Mit der Planung und Realisierung des Projekts wird die interne IT-Systemadministration durch die Geschäftsleitung beauftragt. Die Systemadministration erhält dazu ein Budget von xxxx,xx€. Die Umsetzung erfolgt im Firmensitz in Mannheim an den regulären Geschäftszeiten zwischen 08:00 Uhr – 17:00 Uhr. Ist-Zustand Das Unternehmen verfügt über eine moderne Netzwerkinfrastruktur mit vier physikalischen Servern und 20 Arbeitsplätzen. Ein Windows Server 2012 R2 wird als zentraler Unternehmensserver für ADS-, DNS-, DHCP- und Dateidienste eingesetzt. Drei physikalische Server werden als Hypervisoren unter verschiedenen Windows Betriebssystemen (Windows Server 2008 R2, Hyper V Server 2012) verwendet. Des Weiteren trennt eine Linux basierende drei Zonen Firewall das interne Netzwerk vom Extranet und stellt eine Demilitarized Zone für öffentlich erreichbare Dienste bereit. Die Arbeitsplätze wurden bereits vor einem Jahr modernisiert und besitzen alle ein „Windows 7 Professional" Betriebssystem. Zielsetzung Das Projektziel ist die Implementierung einer sicheren Remote Desktop Services Infrastruktur mit externem Zugriff in eine vorhandene Hyper V Umgebung. Die bereits vorhandenen Hypervisoren stellen ausreichend Hardware-Ressourcen für die Installation der virtuellen Maschinen zur Verfügung. Der Remote Desktop Sitzungshost wird zeitgemäß auf dem aktuellen Microsoft Windows Server 2012 R2 Betriebssystem, innerhalb des internen Netzwerks installiert. Das Remote Desktop Gateway wird auf einer virtuellen Windows Server 2012 R2 Maschine in der DMZ installiert. Um die gesamte Infrastruktur zu härten wird auf einer weiteren virtuellen Windows Server 2012 R2 Maschine ein Read only Domain Controller installiert, der den Zugriff auf die Active Directory Ressourcen beschränkt. Durch eine IPSec verschlüsselte Verbindung zwischen LAN (Domain Controller, Remotedesktop Sitzungshost) und DMZ (Remote Desktop Gateway, Read only Domain Controller) ist der komplette Traffic verschlüsselt. Die externe Verbindung auf den Remote Desktop Sitzungshost erfolgt über das Protokoll HTTPS und RDP. Das RDP Protokoll wird über HTTPS getunnelt. Am Remote Desktop Client wird das Remote Desktop Gateway für die Verbindung als Zieladresse angegeben. Projektplanung mit Zeitplanung (in Stunden) Analyse: (2 Stunden insgesamt) ____________________________________________________________________________ Ist-Aufnahme (2 Stunden) Planungsphase (8 Stunden insgesamt) ____________________________________________________________________________ Soll-Konzept (3 Stunden) Auswahl und Beschaffung der Lizenzen (2 Stunden) Planung von Sicherheitsmaßnahmen (3 Stunden) Realisierungsphase (11 Stunden insgesamt) ____________________________________________________________________________ Installation und Konfiguration der virtuellen Maschinen (2 Stunden) Konfiguration der Remotedesktop Gruppe im Active Directory (1 Stunde) Installation und Konfiguration von Remote Desktop Services Rolle (1 Stunde) Installation und Konfiguration von Rollendienst Remotedesktop Gateway (2 Stunden) Installation und Konfiguration von Read only Domain Controller (2 Stunden) Konfiguration der Firewall (IpSec, Port Weiterleitungen) (2 Stunden) Testphase (4 Stunden insgesamt) ____________________________________________________________________________ Testen der Remote Apps, Remotedesktopverbindung (1 Stunde) Testen der externen Remotedesktopverbindung (1 Stunde) Fehlerbehebung (2 Stunde) Dokumentation (8 Stunden insgesamt) ____________________________________________________________________________ Erstellung einer Projektdokumentation (8 Stunden) Abnahme (1 Stunde insgesamt) ____________________________________________________________________________ Abnahme der Geschäftsleitung (1 Stunde) Gesamtdauer des Projekts (35 Stunden insgesamt) Dokumentation zur Projektarbeit Projektdokumentation Kundendokumentation Geplante Präsentationsmittel Mitgebrachte Präsentationsmittel ist ein Beamer. Es wird eine Rüstzeit von ca. 10 Minuten benötigt.

-

Höhere Berufsfachschule nach Fisi Ausbildung

1data1 antwortete auf 1data1's Thema in IT-Weiterbildung

Nicht zu studieren steht auch nicht ganz außer Frage. Doch reine Informatik auf keinem Fall, wenn etwas ergänzendes, wie z.B BWL Oder was würdet ihr empfehlen ? -

Höhere Berufsfachschule nach Fisi Ausbildung

1data1 antwortete auf 1data1's Thema in IT-Weiterbildung

Schon allein die fachhochschul Reife zu besitzen hat doch eig nur Vorteile, oder ? Leute mit Abitur sind auf dem Arbeitsmarkt doch viel mehr gefragt, als welche die nur einen Sekundarabschluss 1 + abgeschlossene Ausbildung besitzen. -

Hallo Leute, ich bin zurzeit in der Ausbildung als Fisi im 2. Lehrjahr und überlege momentan, ob es Sinn macht nach der Ausbildung das Fachabitur auf der Berufsschule Schwerpunkt IT-Systeme nachzuholen. Nach dem 2 Jährigen Schulgang hätte ich mein mein Fachabitur in der Tasche. Ich glaube in unserer Branche ist die schulische Vorbildung doch recht wichtig und erleichtert einem das Suchen von etwas anspruchsvolleren Stellen in der Informationtechnik. Was sagt ihr dazu, lohnt sich das ganz oder würdet ihr andere Möglichkeiten bevorzugen ? Liebe Grüße

-

Okay das heißt man möchte sozusagen erreichen, dass z.B die NSA erst die IP vom Proxy erkennt, wiederrum der Proxy der NSA ja vor vorgaugelt, dass er vom SSH Server kommt..... oder ? Was meinst du mit dem SSH Server und zusätzliche Verschlüsselung was kann noch mehr verschlüsselt werden ?

-

Hallo Leute, ich beschäftige mich zurzeit mit dem Thema Anonymität im Internet. Dazu habe ich ein paar Fragen. Ich lese oft, dass Cyberkriminelle oder einfach nur totale Sicherheitsfanatiker einen VPN in Verbindung mit extra SSH Tunneling und dahinter noch einen Socks5 Proxy hängen haben. Dies alles realisieren sie mit einem Zusatz Tool Proxifier. Hierbei interessiert mich, wie diese ganzen Techniken funktionieren und was die Komponenten im Zusammenspiel bewirken. Also: der VPN Tunnel (Layer2) verschlüsselt ja meinen kompletten Traffic, der über die Leitung geht. Desweiteren surfe ich ja mit einer anderen öffentlichen IP Adresse. ->Folgerung: Traffic kann nicht mitgeschnitten werden, meine Ip Adresse ist lediglich dem VPN Anbieter bekannt, oder ? Jetzt kommt es zum Verständnisproblem. Was macht jetzt das zusätzliche SSH Tunneling und wie bzw. wo wird dieser konfiguriert ? Dahinter soll noch einen Socks5 Proxy geschaltet werden (Der Proxy nimmt ja die Anfrage an und leitet Sie weiter, umgekehrt genau so). Wie kann ich mir das vorstellen, warum wird das so gemacht ? also Reihenfolge: VPN -> SSH Tunnel -> Socks5 Proxy Ich hoffe jemand versteht meine Frage

-

Hallo pr0gg3er, danke für deine schnelle Antwort. Ich denke einen Taschenrechner wird jeder 2te umsetzen wollen. Tic Tac Toe klingt wohl nicht schlecht als Idee. Ich werde mich mal einlesen Für weitere Ideen bin ich offen Grüße