-

Gesamte Inhalte

189 -

Benutzer seit

-

Letzter Besuch

Inhaltstyp

Profile

Forum

Downloads

Kalender

Blogs

Shop

Beiträge von pkranig2023

-

-

Hallo

mal eine Frage zu den Hash Werten,

Die Theorie sitzt ?

Nur habe ich noch ein paar fragen hinsichtlich potentieller "Sicherheitslücken".Nehmen wir den SHA256:

hallo -> D3751D33F9CD5049C4AF2B462735457E4D3BAF130BCBB87F389E349FBAEB20B9

Die Zeichenkette "D3751D33F9CD5049C4AF2B462735457E4D3BAF130BCBB87F389E349FBAEB20B9´" ist doch endlich und bei jeden anderen Eingabewert IMMER gleich begrenzt

• was macht sie dann nicht zurückentschlüsselbar wenn man mittels bruteForece oder wordList verschiedene Eingabewerte generiert (+Hash) und den Hash einfach vergleicht?

• 2. warum kann man mit dem SHA256 Algorithmus den Hash nicht encoden oder BruteForcen?

mfg

-

ja ok ^^

-

3? 2 das is das

zeit fehlt ^^

zeit fehlt ^^

-

am anfang ist der schneeball klein - durch euch (mehr wissen) wird der schneball immer größer (schneeball++) ^^

-

vor 22 Stunden schrieb Asura:

Sei mir nicht böse, aber hast du dich überhaupt mal ordentlich mit dem Thema Ausbildung und Prüfung beschäftigt?

ja, ich kann aber mal fragen wie und wo was ihr so bekommen habt/kennt um seinen eignen Kenntnisstand als eine Art Schneeballsystem zu erweitern ^^

-

panik nicht, ich will mich nur damit beschäftigen und vorbereiten um nicht später vor einen großen batzen zu stehen ^^

-

-

Hallo,

das die Prüfungen in Handlungsschritte unterteilt sind, ist denke ich jeden bekannt.

bei 100 zu erreichenden punkten zu je 25 wären das 4 Handlungsschritte - es sind aber 5 vorgegeben - heißt das, man MUSS 1 abwählen oder wie verhält sich das??

Und wenn man keinen abwählt weil man alle kann und sagen wir schritt 5 10 punkte bringt und die restlichen 90, wird dann zusammengezählt oder werden nur die ersten 4 schritte gewertet?

mfg

-

Am 26.10.2018 um 12:38 schrieb Gottlike:

Du wirst es überleben. Fast jeder hier im Forum hat es auch geschafft. Die Zeit verfliegt übrigens viel schneller als du denkst. Und gerade der WiSo Teil ist meist recht geschenkt.

das ist so wie ich sehe nur multiple choice ^^

-

was ist ein Rahmenplan ? die Themen die die IHK im endeffekt will?? und die themen, die die IHK nur abfragt?

-

-

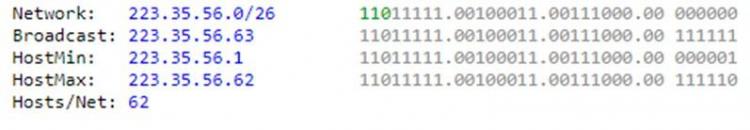

Okay alles klar, das Prinzip ist klar... nur will ich mir die festgelegten 255.255.255.0 Bits verdeutlichen ?

-

Naja so meinte ich das net aber gute Erklärung!

Gemeint war:

Im privat Gebrauch hat man 2-3 Ip Geräte/clients.. da reichen doch 2^2 subnetze = 2 1en... warum vergeben wir immer alles gleich mit großen 198.168.0.0/24? Da reicht doch 192.0.0.0/2 aus? Oder wo ist die Logik? Was machen die anderen 22 Bits? Oder wo ist mein Denkfehler?

(Sorry für das minimalistische Beispiel)

-

Ok danke, so habe ich es verstanden!

Wie ist eig der praktische Bezug?

Wenn wir 255.255.255.0 vorgegeben haben und jetzt NOCH zusätzlich Clients und subnetzen unterkriegen sollen, hat man denn vorher schon diese subnetze die sich aus 255.255.255.0 ergeben oder wie?

-

Hsllo

da es mir einfach doch noch immer nicht in die Rübe will, die Frage: kann mir einer ganz einfach erklären wie das funktioniert?

Also das Duale System kann ich ? ist einfachIm Optimal Fall hat man eine /24 maske 255.255.255.0 und kann daraus die hosts ableiten 2^(24-32)-2.

Wenn jetzt aber die Maske /26 ist und es 2 zusätzliche Bits im Hostbereich gibt, müssten sich ja die neu gewonnenen 4 SubnetzIDs auch irgendwie berechnen lassen.... und da erkenne ich kein Muster von wo bis wo??

Kann mir ma wer kurz helfen?

Mit Freundlichen Gruß

-

ok, jetz kommt der noch mit IPv6 obwohl IPv4 noch nicht sitzt ... na super =P

-

vor 4 Minuten schrieb Ma Lte:

Laut Aussage unseres Dozenten, können wir mit Sicherheit davon ausgehen, dass etwas in der Richtung dran kommt. Je nachdem, welche Umschulung du machst, kommst du da auch einfach nicht dran vorbei, als FISI ist das quasi das kleine 1x1.

Ist ein gemeines Thema, da hatte ich auch sehr dran zu knabbern.

Folgende Videos haben mir dann zum "fallenden Groschen" verholfen:

https://www.youtube.com/watch?v=hAQxrBlCAiE

https://www.youtube.com/watch?v=6paq_KanqJs

Viel Erfolg beim Lernen!

<<FIAE

-

ok ich lasse mir mal heute Nachhilfe von einen kollegen geben ^^ zusätzlich gucke ich noch diverse videos, alternativ frage ich euch ^^ danke

-

mh, ok.. jedenfalls kapiere ich das thema net -.- soviel Input an Stoff :O wie soll man sich das alles merken und zur Prüfung auf die kette bekommen -.-

-

heisst immer unterschiedlich ??

-

Hallo,

da ich in der Schule das Subnetting einfach noch net so recht kapieren will und es hier leider an Zeit fehlt, sodass ich alles selber nacharbeiten muss, mal eine frage:

zu wieviel % kommt das in der IHK dran (+ Wahrscheinlichkeit und Schwere/Tiefe) anhand der alten IHK Prüfungen?

Mit Freundlichen Gruß

-

vor 12 Stunden schrieb Gottlike:

Genau so sieht es aus.

2x90min und 1x60min an einen tag ist schon eine nummer ^^

-

Hallo

ich mache mich jetzt schon vllt viel zu heiss ^^ aber wie kann ich mir das vorstellen, wie später die projektarbeit im betrieb läuft als FIAE?

Mit Freundlichen Gruß

-

also werden an 1 tag die 3 klausuren durchgeklopt und am anderen die präsentation+fachgespräch

der projektarbeit?

hash

in Anwendungsentwickler und Programmierer

Geschrieben

danke! sehr guter artikel

ich meinte zwar wenn ich einen alghorithmus habe, kann ich ja logischerweise den alghorithmus "rückabwickeln".

gut erläutert danke!

ja stimmt, habe ich jetzt auch gelesen, wie genau der OneWay funktioniert will ich lieber nicht wissen, da es da glaube ich ZU TIEF geht...