RAM_Rakete

Mitglieder-

Gesamte Inhalte

175 -

Benutzer seit

-

Letzter Besuch

Letzte Besucher des Profils

Der "Letzte Profil-Besucher"-Block ist deaktiviert und wird anderen Benutzern nicht angezeit.

-

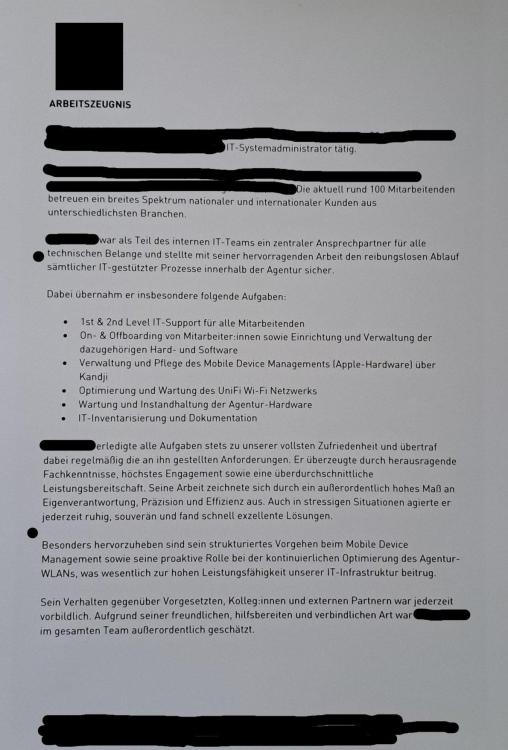

Hello Hello, ich wollte euch mal nach einer Einschätzung zu dem Arbeitszeugnis fragen, da ich in dem Thema komplett raus bin^^ Vielen Dank

-

Ich würde die Doku ja gerne mal lesen

-

RAM_Rakete reagierte auf Beitrag im Thema:

IHK Prüfungsstatistik-Seite down - wie lange noch?

RAM_Rakete reagierte auf Beitrag im Thema:

IHK Prüfungsstatistik-Seite down - wie lange noch?

-

Projektantrag "Multifaktor Authentifizierung"

RAM_Rakete antwortete auf RAM_Rakete's Thema in Abschlussprojekte

bisl spät aber mein Antrag wurde direkt im ersten Anlauf genehmigt nach dem ich ein bisl schwammiger geschrieben habe. Evaluation und Implementierung von Authentifizierungsmethoden zur Steigerung der Sicherheit für die... ja und am Ende waren es dann halt die YubiKeys und ESET -

ja also das Gerät ist super aber kostet mich nur Nerven^^ ich habe einfach die Google Suchmaschine angehauen und so 10 Läden angefragt, hat halt keiner Interesse. Preislich habe ich nichts vorgeschlagen, das Gerät ist in einem Tadellosen Zustand.

-

Gude, kurz und knapp keiner will den WiFi BaseStation XG! Wo verkauft mer den mist am besten? Liebe Grüße

-

Anspruch für ein Praktikum für Anwendungsentwickler

RAM_Rakete antwortete auf jondoe11's Thema in Jobsuche, Bewerbung und Zeugnisse

Ach und Vertrauen fällt mir noch ein, ich entscheide da auch oft nach Bauchgefühl, wenn da einer den großen Zampano spielt ist er eigentlich schon raus! Wir reden dann ja auch von hoch Sensiblen Daten zu denen man Zugang hat und da ist die fachliche sowie eben auch die persönliche Eignung entscheidend. -

Anspruch für ein Praktikum für Anwendungsentwickler

RAM_Rakete antwortete auf jondoe11's Thema in Jobsuche, Bewerbung und Zeugnisse

Ich habe auch bei der WBS meine Umschulung als FISI gemacht, mit 32 Jahren gestartet und habe direkt im Anschluss (5 Bewerbungen und 3 Zusagen) mit 34 Jahren eine Stelle als Systemadministrator bekommen. Die Praktikumssuche war bei mir aber auch nicht sehr leicht, 30 Prozent haben mich eingeladen, bei der zwanzigsten Bewerbung hatte es dann geklappt. Ja ich sehe das auch differenziert, eine schlechte normale Ausbildung kann schlechter sein wie eine gute Umschulung, das Ding ist doch das man das Thema wirklich fühlen muss um dann als Junior auch eine Stelle zu bekommen. Wo ich jetzt Arbeite bin ich auch im Bewerbungsprozess dabei und es gibt studierte Menschen die nicht z.B. Cloud Typen erklären können, well known Ports aufzählen oder DORA erklären...das kannste dir nicht ausdenken. Ich mag da auch niemanden ans Bein Pissen aber ich bin der Meinung wenn man ein bisl was kann findet man auch immer noch als Junior eine gut bezahlte Stellte, denn der Mark ist ja nur künstlich aufgebläht worden und da werden halt einfach die Leute rausgefiltert die angefangen haben weil sie beim Arbeitsamt gesagt haben sie bauen für Freunde gerne PC´s zusammen und dann natürlich mit der Realität des Fachinformatikers ein bisl überfordert sind. -

RAM_Rakete reagierte auf Beitrag im Thema:

Welchen Cloudspeicherdienst?

RAM_Rakete reagierte auf Beitrag im Thema:

Welchen Cloudspeicherdienst?

-

RAM_Rakete reagierte auf Beitrag im Thema:

Welchen Cloudspeicherdienst?

RAM_Rakete reagierte auf Beitrag im Thema:

Welchen Cloudspeicherdienst?

-

RAM_Rakete reagierte auf Beitrag im Thema:

Welchen Cloudspeicherdienst?

RAM_Rakete reagierte auf Beitrag im Thema:

Welchen Cloudspeicherdienst?

-

Oft teuer und wenig flexibel? Irgendein Tod muss man immer sterben, die Eierlegende Wollmilchsau gibt es nicht. Was ist den für dich flexibel, was sind die Ziele. Wie gesagt, keine Lösung in dem Projektantrag. Wir nutzen das alles mit z.B. einer Slack Integration wann welcher Konfi gelüftet werden muss. Das gibt es alles out of the Box, löst für mich immer noch kein komplexes Problem. Zabbix ist unser derzeit eingesetztes Monitoring-System, und der Raspberry Pi 5 wird als Zabbix-Proxy fungieren. Er wird die gesammelten Sensordaten und Netzwerkdaten effizient an unser zentrales Zabbix-System weiterleiten. Dadurch wird eine zentrale und umfassende Überwachung ermöglicht, die sowohl für das IT-Infrastrukturmanagement als auch für die Optimierung der Umweltbedingungen und Netzwerkleistung in den Rechenzentren von entscheidender Bedeutung ist. Der Nutzen für den Betrieb liegt in der Reduktion der Anschaffungskosten für Überwachungsgeräte und der Erhöhung der Anpassungsfähigkeit des Überwachungssystems. Durch die direkte Integration in das bereits bestehende Zabbix-Monitoring-System wird eine nahtlose und effiziente Überwachung unserer gesamten Standortinfrastruktur gewährleistet. Ich hoffe ich tu dir da nicht unrecht, aber das ist doch ein Antrag den du mit OpenAI gemacht hast

-

sdf reagierte auf eine Antwort auf eine Frage:

RAID 1 + volle Festplatten

sdf reagierte auf eine Antwort auf eine Frage:

RAID 1 + volle Festplatten

-

RAM_Rakete reagierte auf eine Antwort auf eine Frage:

RAID 1 + volle Festplatten

RAM_Rakete reagierte auf eine Antwort auf eine Frage:

RAID 1 + volle Festplatten

-

RAM_Rakete reagierte auf eine Antwort auf eine Frage:

RAID 1 + volle Festplatten

RAM_Rakete reagierte auf eine Antwort auf eine Frage:

RAID 1 + volle Festplatten

-

RAID 1 + volle Festplatten

RAM_Rakete antwortete auf sdf's Frage in Systemadministratoren und Netzwerktechniker

Vielleicht hilft dir OpenAI, wer weiß: Wenn du zwei Festplatten mit unterschiedlichen Daten zu einem RAID 1 auf einem Gigabyte GA-970A-DS3P Motherboard konfigurierst, geschieht Folgendes: Erstellung des RAID 1 Arrays: Bei der Erstellung eines RAID 1 Arrays (auch bekannt als Spiegelung) werden die Daten auf beiden Festplatten gespiegelt, d.h., beide Festplatten enthalten am Ende identische Daten. Verlust der Daten auf einer Festplatte: Normalerweise wird der RAID-Controller oder das RAID-Konfigurationstool dich fragen, welche der beiden Festplatten als Quelle für die Spiegelung verwendet werden soll. Die Daten auf der anderen Festplatte, die nicht als Quelle gewählt wird, werden überschrieben und gehen verloren. Auswahl der Quelle: Wenn du den RAID 1 Verbund erstellst, wirst du entweder gefragt, welche Festplatte verwendet werden soll, oder das RAID-System entscheidet selbst, welche Festplatte als Master dient. Die Daten der ausgewählten Festplatte werden dann auf die andere Festplatte kopiert, wodurch beide identisch werden. Vorsicht und Backup: Da das Erstellen eines RAID-Arrays oft zum Verlust von Daten auf einer der Festplatten führt, ist es wichtig, vorher ein Backup aller wichtigen Daten zu erstellen, um ungewollten Datenverlust zu vermeiden. Zusammengefasst: Wenn du die beiden Festplatten mit unterschiedlichen Daten zu einem RAID 1 Array kombinierst, werden die Daten auf einer der Festplatten überschrieben, sodass beide Festplatten am Ende identische Daten enthalten. Es ist daher essenziell, vorher die Daten zu sichern, die nicht verloren gehen sollen.