-

Gesamte Inhalte

4102 -

Benutzer seit

-

Letzter Besuch

-

Tagessiege

9

Eye-Q hat zuletzt am 5. Oktober 2024 gewonnen

Eye-Q hat die beliebtesten Inhalte erstellt!

Profil Info

-

Location

Hamburch

Letzte Besucher des Profils

Der "Letzte Profil-Besucher"-Block ist deaktiviert und wird anderen Benutzern nicht angezeit.

-

Hier hat's geholfen, Windows Updates zu installieren (und danach neuzustarten). Eventuell hilft ein einfacher Neustart, falls Du das nicht schon probiert hast.

-

Der Threadersteller hat Folgendes geschrieben: Laut dieser Formulierung geht es hier nicht um die User auf dem DC unter "Active Directory-Benutzer und -Computer", sondern um die lokalen Profile dieser AD-User auf AD-Mitgliedsservern. Ihr kläfft wahrscheinlich den falschen Baum hinauf und werdet den Threadersteller damit wahrscheinlich nur verwirren.

-

Benutzer- oder Profilverwaltung? In der Benutzerverwaltung (Computerverwaltung -> Lokale Benutzer) können mit Sicherheit keine AD-User gelöscht werden, da das eben keine lokalen User sind. Der einzige "lokale" Ort, der mir bekannt wäre, wo es einen Löschen-Button für AD-User gibt, ist die Profilverwaltung (Systemeigenschaften -> Erweiterte Systemeinstellungen -> Button "Einstellungen" bei "Benutzerprofile". Mit so einer GPO könntest Du vielleicht User aus dem AD löschen, aber nicht die Userprofile von den PCs, wo diese User irgendwann mal angemeldet waren.

-

Aufgabenplanung führt Batch Script nicht aus

Eye-Q antwortete auf LxIt's Frage in Systemadministratoren und Netzwerktechniker

Das hört sich dem Dateinamen nach stark nach einem Batch-Script an, welches Dateien auf ein NAS kopiert. Wie ist da die Anmeldung an besagtem NAS gelöst? Hat der User, der unter "Beim Ausführen der Aufgabe folgendes Benutzerkonto verwenden" aufgeführt ist, Freigabe- und Dateisystemberechtigungen auf dem NAS erhalten oder wird innerhalb des Scripts z.B. ein Netzlaufwerk mit Benutzername und Kennwort verbunden? Schreibt das Script ein Log? Falls das ein einfaches robocopy-Script ist, kann robocopy ja auch das Log in eine Datei schreiben, dann siehst Du, ob robocopy auf das NAS zugreifen kann. P.S.: Ich hoffe, das sind keine wirklich wichtigen Daten, denn es gibt deutlich bessere (auch kostenlose) Möglichkeiten der Datensicherung, z.B. mit Veeam Agent in der kostenlosen Variante oder sogar Veeam Backup&Replication, womit bis zu 10 Windows-/Linux-Agents kostenlos und zentral verwaltet gesichert werden können. -

Du kannst die aktuelle Home-Version nehmen und auf der SG135 installieren. Dazu muss die Festplatte allerdings komplett gelöscht werden, wie hier im letzten Post beschrieben.

-

Exchange Server 2019: Kein Mail-Verkehr

Eye-Q antwortete auf Alameleon's Frage in Systemadministratoren und Netzwerktechniker

Auch wenn Du es wahrscheinlich nicht gerne hörst: das würde ich sein lassen. Einerseits weil Du laut eigener Aussage weder Erfahrung hast noch jemanden hast, der Erfahrung hat, und andererseits, weil der Exchange Server 2019 in einem halben Jahr komplett abgekündigt wird und danach keine Sicherheitsupdates mehr erhält (https://learn.microsoft.com/en-us/lifecycle/products/exchange-server-2019). -

OK, jetzt wird's vogelwild: vorgestern (04.02.) wurde der Server, von dem die SMBv1-Verbindungen stammten, mit Windows Updates versorgt und neu gestartet, seitdem protokolliert der DC keine entsprechenden Verbindungen mehr von dem Server. Zum selben Zeitpunkt hat aber ein anderer Server, der die gleichen Komponenten installiert hat und nur als Testumgebung dient, angefangen, SMBv1-Verbindungen aufzubauen. Nachdem ich besagten zweiten Server, der seit vorgestern im SMBv1-Protokoll auftaucht, heute Abend neugestartet habe, wird auch von dem kein SMBv1-Verbindungsaufbau mehr protokolliert... 🤷♂️ Ich schließe daraus, dass bei den Servern SMBv1 nicht benötigt wird, sonst hätte die SAP Business One Integrationskomponente gestern und heute nicht funktioniert...

-

Das ist ein Windows Server 2019 Datacenter, dort läuft "nur" von SAP Business One eine Integrationskomponente, die 2022 installiert wurde. Die Kollegen aus der Softwareabteilung haben gesagt, dass die Komponente keinerlei SMB-Verbindungen aufbaut, nur SQL-Verbindungen zu einem MSSQL-Datenbankserver. Die letzten installierten Windows Updates sind aus Oktober 2024, heute Abend sollen die Updates aus Januar 2025 installiert werden.

-

Danke für den Input, aber sowohl Gesamtstrukturfunktionsebene als auch Domänenfunktionsebene sind auf 2016. Selbst wenn, müssten dann doch auch andere Server und/oder Clients SMBv1-Verbindungen aufbauen. Es ist eben nur dieser eine einzige Mitgliedsserver, der in der Ereignisanzeige des einen DCs auftaucht. Wir nutzen auch die Inventarisierungssoftware Lansweeper, laut dieser haben noch ein paar Workstations und Server die SMBv1-Clientunterstützung aktiviert. Diese waren die letzten Tage auch online, haben sich aber eben nicht per SMBv1 bei einem der DCs gemeldet.

-

Eye-Q folgt jetzt dem Inhalt: Herausfinden, welche Komponente eines Windows Servers noch SMBv1 nutzt

-

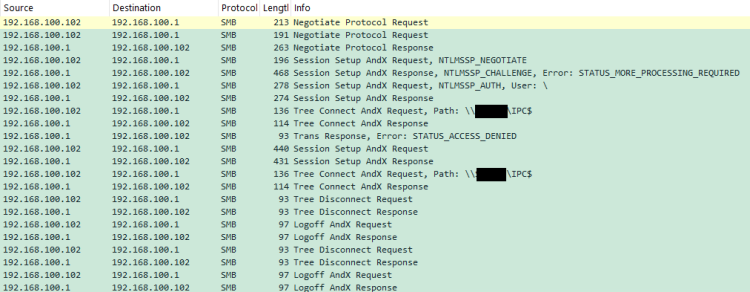

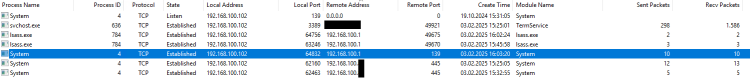

Moin, wir sind gerade dabei, zwei Windows Server 2016-DCs durch Windows Server 2022 abzulösen. Aus historischen Gründen ist SMBv1 auf den DCs aktiviert, sollte aber inzwischen eigentlich nicht mehr benötigt werden, weil die Software, die das auf jeden Fall benötigt hatte, schon vor zwei Jahren abgeschafft wurde. Letzte Woche wurde die Protokollierung der SMBv1-Zugriffe gestartet, um herauszufinden, welche Geräte oder Server noch per SMBv1 auf die DCs zugreifen. Dabei ist herausgekommen, dass genau ein Mitgliedsserver mit Windows Server 2019 auf die Sekunde genau alle 12 Minuten, also fünf Mal die Stunde, eine SMBv1-Verbindung zu genau einem DC aufbaut. Falls das wichtig sein sollte: das Ziel ist der DC, der die FSMO-Rollen beinhaltet, zum zweiten DC wird nie eine SMBv1-Verbindung aufgebaut. Um dem Prozess auf die Schliche zu kommen, der diese Verbindung aufbaut, habe ich schon TCPView von den Sysinternals auf dem Mitgliedsserver bemüht. Wenn ich TCPView genau zu dem Zeitpunkt anhalte, zu dem der DC die SMBv1-Verbindung protokolliert, erscheint für die Verbindung zur IP-Adresse des DCs auf den Remote-Ports TCP 137-139 oder 445 nur TCP 139 mit dem Prozessnamen "System", was mir leider so ziemlich gar nichts bringt. Die unkenntlich gemachten IP-Adressen sind die IP-Adresse meines Notebooks und die eines Fileservers, der Screenshot soll nur zeigen, dass keine weiteren SMB-Verbindungen zum DC aufgebaut wurden: Auch per Wireshark habe ich das mal protokolliert, da habe ich auf das Protokoll SMB gefiltert (192.168.100.102 ist der Mitgliedsserver, 192.168.100.1 ist der DC, unkenntlich gemacht ist nur der Name des DCs): Leider habe ich bei Wireshark nur sehr rudimentäre Kenntnisse, deswegen möchte ich keine Vermutungen anstellen, sondern kann nur offensichtliche Zusammenhänge herstellen. Hat noch jemand eine Idee, wie man den eigentlichen Verursacher noch finden könnte? Wir wollen ungerne einfach die SMBv1-Unterstützung vom Mitgliedsserver deinstallieren und es funktioniert dann ein installiertes Programm oder ein Dienst nicht mehr...

-

Google Konto Erstellung verlangt MobilNummer

Eye-Q antwortete auf KatjaLee's Frage in Systemadministratoren und Netzwerktechniker

Öhm, OK... 1. Was hat das mit dem Thema dieses Threads zu tun? Du schreibst etwas von Facebook (wahrscheinlich privat), in diesem Thread get es um Google-Accounts, die im Auftrag von Kunden angelegt werden sollen, das sind zwei völlig unterschiedliche Dinge. 2. Wieso holst Du dafür einen über sechs Jahre alten Thread hoch? 3. Was sollen wir dabei jetzt machen/vorschlagen? Mit so wenigen Infos können wir nur allgemeine Vorschläge machen, die auch auf den Hilfeseiten der Anbieter zu finden sind, wir sind keine Zauberer. -

Eure Erfahrungen mit "BusinessBike" / Dienstrad

Eye-Q antwortete auf allllex's Thema in IT-Arbeitswelt

Ich habe seit letztem Jahr ein Leasing-Rad per JobRad, habe aber auch den Vorteil, dass ich schon vorher nur Fahrrad gefahren bin und mein Arbeitgeber 50 Euro pro Monat plus die Rate für die Inspektionen dazu schießt. Es gibt ein paar Nachteile, von denen einer evtl. nicht zum Tragen kommt, weil der über die Formulierung des Überlassungsvertrags zwischen Arbeitgeber und -nehmer zu deinen Gunsten ausfallen kann: Wenn Du das Unternehmen vor Ablauf der 36-monatigen Leasinglaufzeit aus welchen Gründen auch immer verlässt, kann es sein, dass Du das Fahrrad aus dem Vertrag herauskaufen musst, wie geschrieben je nach Formulierung des Überlassungsvertrags Die Gehaltsumwandlung wird vom Bruttogehalt berechnet, d.h. es gibt weniger versteuertes Einkommen, was u.A. spätere Rentenzahlungen beeinflusst Die Berechnung des geldwerten Vorteils wird anhand des Listenpreises berechnet. Viele Fahrräder gibt es aber sowieso rabattiert, aktuell überbieten sich Hersteller und Händler mit Rabatten, weil die Lager voll sind und Platz für die nächste Saison benötigt wird. Sofern Du sowieso ein neues Fahrrad kaufen willst und das Geld auf der hohen Kante hättest, kann es günstiger sein, ein rabattiertes Fahrrad privat zu kaufen anstatt das zu leasen Gegenfrage: was können ein Aston Martin oder Ferrari für 300k+ Euro so viel besser als ein beliebiges anderes Auto für 30k? Ja, die sind vielleicht in der Beschleunigung und Höchstgeschwindigkeit besser, aber wann kann man das auf öffentlichen Straßen schon ausfahren? Genauso ist es mit teuren gegenüber günstigen Fahrrädern. Die Komponenten können leichter, haltbarer, ergonomischer oder auch einfach nur schöner sein, das ist dementsprechend teurer. -

On-prem Fileserver in M365 integrieren

Eye-Q antwortete auf AdmiralAdmin404's Thema in Anwendungssoftware

Ein Hinweis dazu: Microsoft gewährleistet die Verfügbarkeit der Daten, aber keine Datensicherung. Wenn also jemand versehentlich oder wissentlich eine Datei in Teams-Kanal X oder auf SharePoint-Seite Y löscht oder überschreibt, braucht ihr eine eigene Sicherung, um das wiederherstellen zu können. Somit wird auf jeden Fall ein Sicherungsprogramm für die Cloud-Daten benötigt. Deswegen ist aus meiner Sicht dieses Argument ungültig. M365 heißt nicht, dass alles komplett in der Cloud passiert. Ja, man kann z.B. die Office-Programme im Browser nutzen, in sehr vielen Fällen werden die Programme aber weiterhin auf den lokalen Rechnern installiert. Egal wie man es dreht oder wendet, sowohl über den Browser als auch über die lokal installierten Programme wird weiterhin auf den On-Prem Fileserver zugegriffen werden können. Wenn ihr Daten in Teams mit externen Kontakten teilen wollt, könnt ihr die vom Fileserver in den jeweiligen Teams-Kanal hochladen und fertig. -

Eye-Q reagierte auf eine Antwort auf eine Frage:

Netzwerk Router Konfigurieren

Eye-Q reagierte auf eine Antwort auf eine Frage:

Netzwerk Router Konfigurieren

-

Netzwerk Router Konfigurieren

Eye-Q antwortete auf Lin22's Frage in Systemadministratoren und Netzwerktechniker

Hui, wo hast Du denn so einen uralten Router ausgegraben? Der kann nur 2,4 GHz, und in einem Wohnheim wird dieses Band hoffnungslos überfrachtet sein. Das wird mit sehr hoher Wahrscheinlichkeit die Ursache sein, Du solltest dir einen Router holen, der ebenfalls mindestens das 5 GHz-Band kann, am besten mindestens 802.11ax bzw. WiFi 6, das sind zwei Bezeichnungen für dieselbe Technik. Idealerweise sollte dann das 2,4 GHz-Band deaktiviert werden, sofern sie deine Geräte 5 GHz können, damit kein Rückfall auf das langsame Band möglich ist. -

KALEL reagierte auf eine Antwort auf eine Frage:

Doppeltes NAT vermeiden

KALEL reagierte auf eine Antwort auf eine Frage:

Doppeltes NAT vermeiden

-

Doppeltes NAT vermeiden

Eye-Q antwortete auf KALEL's Frage in Systemadministratoren und Netzwerktechniker

Mit dieser Konfiguration hast Du nur eingestellt, dass die Fritzbox die echten IP-Adressen der Netzwerkgeräte hinter der Firewall sieht. Da Du die entsprechenden Routen auf der Fritzbox gesetzt hast, funktioniert das auch wie gewünscht. Das ist prinzipiell ein funktionierender Ansatz, allerdings müsstest Du eine weitere Route in der Fritzbox einrichten, wenn Du ein weiteres Netzwerksegment hinter die Firewall setzen willst. Mit NAT auf der Firewall brauchst Du das nicht. Hättest Du NAT auf der Firewall deaktiviert und keine Routen auf der Fritzbox gesetzt, dann hättest Du keinen Internetzugriff bei den Geräten. Wenn Du willst, dass die Fritzbox im Netzwerkverkehr nicht mehr auftaucht (aus welchen Gründen auch immer), müsste die als reines Modem verwendet und die Internetzugangsdaten in die (nicht spezifizierte) Firewall eingetragen werden.