blablablubb

Mitglieder-

Gesamte Inhalte

4 -

Benutzer seit

-

Letzter Besuch

Letzte Besucher des Profils

Der "Letzte Profil-Besucher"-Block ist deaktiviert und wird anderen Benutzern nicht angezeit.

-

Visar reagierte auf Beitrag im Thema:

Ergebnisse der Prüfungen - 2020

Visar reagierte auf Beitrag im Thema:

Ergebnisse der Prüfungen - 2020

-

Ergebnisse der Prüfungen - 2020

blablablubb antwortete auf Der Grieche's Thema in IHK-Prüfung allgemein

Hallo, Betriebliche Projektarbeit: 60 Fachgespräch/Präsentation: 100 Wie ist das möglich, dass der Unterschied Projektarbeit und Vorstellung des Projekts so gravierend ist? In der mündlichen Prüfung wurden alle wichtigen Phasen des Projekts in der Präsentation oder im Fachgespräch abgehandelt. Formfehler kann ich mir nicht vorstellen. Habe null Feedback zur Dokumentation und zur mündlichen Prüfung, bis auf das Endergebnis. Ich werde mir rein interessenhalber ein Termin zur Einsicht geben lassen. Hat jemand hier ähnliche Ergebnisse gehabt oder kennt Beispiele mit Begründung? Grüße -

Hallo, danke für Eure Rückmeldung. Folgenden Absatz habe ich zunächst mal hinzugefügt. "Ist-Kurzübersicht Alle Mitarbeiter authentifizieren sich in jegliche Systeme über einen Benutzernamen und Passwort. Zusätzliche Authentifizierungen, wie einen zweiten Faktor oder zertifikatsbasierende Identitätsauthentifizierung, sowie Single-Sign-On Methoden sind nicht implementiert. Für verschiedene Bereiche existieren teilweise unterschiedliche Anmeldedaten, wie zum Beispiel WLAN, VPN, EMail und interne Web-Anwendungen. Dieser Zustand ist nicht nur für die Mitarbeiter ein nicht nachvollziehbarer Arbeitsfluss, ebenso erhöht dieser den Verwaltungs-, Bereitstellungs- und Betreuungsaufwand für die IT-Abteilung. " ----- In der Tat klingt das alles sehr vage. Prinzipiell geht das ganze Projekt Richtung Aufbau einer CA+PKI und ein Proof-of-Concept durch den Aufbau eines NPS+RADIUS Server für eine zertifikatsbasierte WPA2-Enterprise Authentifizierung im WLAN und die Schaffung einer Grundlage für andere Bereiche: VPN, EMail, interne Webanwendungen etc. Ich habe das zunächst vage formuliert, da ich dachte man muss zu einer Lösung finden und keine schon von vorneherein festlegen. Deswegen habe ich es eher Allgemein "Authentifizierungsmethoden" genannt. Vielleicht ist eine konfuse WPA2-Personal und verschiedene Benutzername+Passwort Authentifizierung auch ok für unser Unternehmen und es lohnt sich kein bisschen eine PKI aufzubauen. Andererseits ist die Richtung meines Projekts klar: Analysieren ob genau das sich lohnt. Wäre es daher sinnvoll es konkret zu benennen, wie etwa "Kosten-Nutzen Analyse des Aufbaus einer internen PKI anhand des Aufbaus einer zertifikatsbasierten WLAN Authentifizierung" ? Bin da ebenfalls um jede Rückmeldung dankbar. Grüße

-

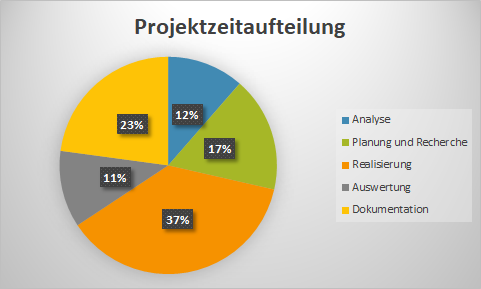

Hallo, ich würde mich über Feedback zu meinem Projektantrag freuen. Vielen Dank im Voraus. Projektbezeichnung Evaluierung von alternativen Authentifizierungsmethoden von Identitäten auf interne Ressourcen zur Erhöhung der Sicherheit und gleichzeitiger Verbesserung der Endbenutzererfahrung. Projektumfeld Das Projekt ist Teil eines internen Projekts mit dem Schwerpunkt IT-Sicherheit und wird unmittelbar am Unternehmensstandort ZZZ durchgeführt. Der Auftraggeber ist die interne Geschäftsleitung in direkter Absprache mit der Leitung der IT-Abteilung. Das Unternehmen beschäftigt über ZZZ Mitarbeiter im internen und ständigen externen Einsatz, die auf interne Ressourcen und Webanwendungen zugreifen müssen. Die IT-Abteilung unterzieht sämtliche bestehende Systeme und Prozesse einer Sicherheits-Revision. Das in diesem Dokument dargelegte Projekt ist ein Bestandteil dieses Gesamtprojekts. Personelle Schnittstellen Auftraggeber Firma ZZZ IT-Leitung, Ausbilder und Betreuer Max Mustermann System-/Netzwerkadministrator Erika Mustermann Projektziel Die priorisierenden Ziele des Projekts sind zum einen die Verbesserung der IT-Sicherheit bezüglich des Zugriffs auf Unternehmensdaten, bei Gewährleistung einer intuitiven Endbenutzererfahrung und ebenso eine Vereinheitlichung zukünftiger administrativer Verwaltung und Bereitstellung der Authentifizierungsmethoden für verschiedenste Bereiche und Einsatzzwecke, wie eine Authentifizierung in die bestehende WLAN Infrastruktur oder eine Einwahl in ein VPN. Projektleistung Ausgesuchte bestehende Authentifizierungsmethoden für den Zugriff auf interne Ressourcen sollen einer Evaluierung unterzogen werden und auf dieser Basis eine Ist-Analyse und ein Soll-Konzept erarbeitet werden. Ein ausgewähltes Lösungskonzept soll in die bestehende WLAN-Infrastruktur zunächst als Proof-of-Concept umgesetzt werden und nach anschließender positiver Beurteilung in einen Pilottest mit Endbenutzererfahrung übergehen. Sämtliche dafür anfallende Hardware-/Softwareinstallationen und –konfigurationen werden selbstständig oder unter Anleitung durchgeführt. Projektabgrenzung Das Projekt beinhaltet nicht die Findung einer Unternehmensweiten Sicherheitslösung und ebenso nicht die unmittelbare unternehmensweite Einführung der Konzeptlösung in das produktive System. Weitreichende Anpassungen an bestehende Switch-/Router-, VLAN- oder Firewallkonfigurationen sind in der produktiven Infrastruktur sind ebenso nicht Bestandteil des Projekts. Strukturplan – Kurzübersicht Tabelle 1: Projektplan – Kurzübersicht Tabelle 1: Projektzeitplan Aufgabe h Analyse 4 Erfassung Ist-Zustand 1 Erstellung Sol-Konzept 3 Planung und Recherche 6 Ressourcenplanung 1 Kostenplanung 1 Produktrecherche 3 Nutzwertanalyse 1 Realisierung 13 Systeminstallation/-konfiguration 4 Festlegung Testfälle 1 Testdurchführung 2 Resultat-Kurzanalyse 2 Nachsteuern 4 Auswertung 4 Ergebnisanalyse 2 Fazit 1 Ausblick 1 Dokumentation 8 Gesamt 35 Abbildung 1: Darstellung der zeitlichen Projektaufteilung durch ein Tortendiagramm