Alle Beiträge von Destructor

- MDM für Samsung Geräte

-

Brauche Rat in meiner (aussichtslosen) Situation

Ich verstehe nicht, wieso man den Support so "niederwertig" einstuft. Es ist eigentlich fast die wichtigste Aufgabe in der IT. Gut, klar, das hängt natürlich darauf ab wie der Support aufgebaut ist. Allerdings bei Firmen die wirklich Wert auf Service legen, da bedeutet selbst 1st Level weit mehr als nur Standardanfragen mit Textbausteinen beantworten oder Koordination zwischen den Levels. Support ist nicht nur sehr wichtig für eine Firma sondern es ist auch anspruchsvoll und man kann dort auch viel lernen. Ich würde das daher nicht unterschätzen. Ich habe selbst mal im Support angefangen und konnte mir dadurch ein tiefes Wissen aneignen. Und es ist auch sehr wictig die Sicht der Kunden / Anwender zu verstehen, denn ein IT-Admin außerhalb des Services bekommt das nicht so gut mit.

-

Virtualisierung und Simulation

Das kommt drauf an was du machen möchtest. Möchtest du nur die Basics von Netzwerkgrundlagen lernen, dann reicht der Cisco Paket Tracer. Allerdings muss man hier wissen, dass der Cisco Packet Tracer kein originales Cisco IOS darstellt sondern nur ein sehr eingeschränkter Nachbau ist. Auch ist man grundsätzlich sehr limitiert beim Cisco Packet Tracer. Das Tool ist halt wirklich nur dafür gedacht grundlegende Netzwerkkenntnisse praktisch zu üben und anzueignen. Wenn es allerdings profesioneller gehen soll oder wenn du dich wirklich mit Cisco Geräten vertraut machen möchtest, dann kommst du an GNS3 oder Cisco VIRL nicht vorbei. Allerdings braucht es hier dann auch ordentlich Hardware, denn mit diesen Tools virtualisiertst du originale Netzwerkgeräte. Auch hier kommt es stark darauf an, was du machen möchtest und was du an Hardware zur Verfüung hast. (Beachte auch die unterschiedlichen Typen von Hypervisoren). Proxmox kommt auf Servern zum Einsatz, während Virtualbox als Desktop Virtualisierungs Tool zum Einsatz kommt.

-

IHK Weiterbildung Big Data Engineer nach dem Informatikstudium

Aber du studierst doch aktuell? Ist es kein Informatik Studiengang den du machst? Ein normaler Informatik Studiengang reicht da vollkommen für einen Einstieg in Data Science. Zumal du ja auch bei deinen Wahlpflichtmodulen auch bestimmt Module in Richtung Data Science auswählen kannst, eine studentische Projektarbeit hast du ja bereits in dieser Richtung gemacht. Du kannst ja auch schauen, ob du eine Werkstudenten Stelle im Bereich Data Science findest. Dann sammelst du erste praktische Erfahrungen in dem Bereich und kannst auch noch nebenbei ein bisschen Geld verdienen.

-

Anerkennung von Informatikabschlüssen an der AKAD oder FOM ohne berufliche IT-Erfahrung: Chancen und Herausforderungen auf dem Arbeitsmarkt

Im Allgemeinen empfehle ich neben dem Studium viel Praxis zu machen. Sei es in freiwilligen freizeitlichen Projekten oder als Werkstudent. Denn das ist in der Regel viel wertvoller als der Abschluss. Zumindest mir hat es sehr geholfen und war meine Einstiegstür, denn ich selbst bin ehrlich gesagt kein Musterstudent der nur 1er oder 2er schreibt. Zur Qualität von privaten FHs lässt sich streiten. Ich habe nur gute Erfahrungen gemacht. Ganz im Gegenteil habe ich auch schon Negative Erfahrungen mit einer staatlichen FH gemacht, was einer der Gründe für meinen Wechsel war.

-

Anerkennung von Informatikabschlüssen an der AKAD oder FOM ohne berufliche IT-Erfahrung: Chancen und Herausforderungen auf dem Arbeitsmarkt

Das kann man nicht pauschal beantworten. Hängt u.a vom Wohnort, von dem Angebot an Firmen und von den bisherigen Leistungen im Studium ab. So wie ich dich verstanden habe, hast du aktuell das Studium noch nicht begonnen? Dann wird es ohne Grundwissen schwierig werden einen anständige Werkstudenten Stelle zu finden. Normalerweise macht man das ab den 3. Semester, wenn man nicht vorher eine IT Ausbildung oder in einem IT nahen Bereich gearbeitet hat. Ich habe eine IT Ausbildung gemacht und als ITler gearbeitet und habe dann Elektrotechnik studiert. Bei mir lief der Einstieg durch eine Werkstudenten Stelle und Abschlussarbeit im Unternehmen. Das ist aus meiner Sicht goldwert, denn letztendlich ist die Praxis relevant.

-

Anerkennung von Informatikabschlüssen an der AKAD oder FOM ohne berufliche IT-Erfahrung: Chancen und Herausforderungen auf dem Arbeitsmarkt

Hallo, sowohl bei AKAD als auch bei den anderen Anbietern machst du ein normales Informatik Studium und erhältst auch abschließend ein normalen Bachelor Abschluss. Vom Inhalt her gibt es keinen Unterschied zwischen Fernstuidum und Vollzeitstudium. (*) Somit sollte ein Einstieg in die Informatik definitiv kein Hindernis sein. Ganz im Gegenteil, du zeigst ja auch damit dass du Interesse an der Informatik hast, wenn du das ganze Nebenberuflich machst. Hinzu kommt, dass du während deines Studiums auch Projekte machst. Diese kannst du dann auch auf Github veröffentlichen und als Referenz bei deiner Bewerbung hinzukommen. Deine Abschlussarbeit kannst du auch in Zusammenarbeit in einem Betrieb durchführen. Bei dieser Möglichkeit besteht auch normalerweise die Option einer Übernahme. Das wäre auch eine gute und einfache Einstiegsmöglichkeit. Ich habe mein Studium zuerst in Vollzeit begonnen und bin dann ins Fernstudium gewechselt. Ich kann es empfehlen. (*) Module können ggf. Unterschiedlich sein, insbesondere die Wahlmodule. Grundlagen sollten aber überall identisch sein. Deshalb mal ein Blick ins Modulhandbuch der jeweiligen FH / Uni blicken. Viele Grüße

-

Fernstudium IT-Management

In meinem Studiengang konnte ich nicht feststellen, dass ein Dozent so viele andere Kurse betreut. Allerdings habe ich bei den Vorlesungen gute als auch schlechte Dozenten erlebt. Genauso habe ich das bei einer staatlichen FH erlebt. Das ist halt immer Abhängig von den Dozenten. Deshalb ist es auch gut, dass die Tutorien in der Regel von anderen Personen durchgeführt werden, damit man diese auch nochmal fragen kann, falls man etwas in der Vorlesung nicht verstanden hat. Zumal die Vorlesungen Online stattfinden und auch aufgezeichnet werden. Die Aufzeichnungen kann man im Online Portal jederzeit wieder aufrufen. Aber die Vorlesungen sind ja auch nur eine Lernform. Eine weitere wichtige Form sind die Skripte und die muss man echt loben bei der IU. Die sind standardisiert, wo sich jeder Autor sich dran halten muss. Kann also nicht wie bei einer staatlichen FH jeder Dozent sein eigenes Skript gestalten wie er es mag. Auch vom Umfang her sind die sehr ausführlich und gut beschrieben, so dass es wirklich Spaß macht, mit den Skripten zu lernen. Wenn man dann das Online Skript verwendet, dann sind auch noch Wissensprüfungen eingebaut.

-

Fernstudium IT-Management

Ja gut. Architektur ist jetzt auch ein spezieller Studiengang. Genauso wie es bei einem Jura Studium noch zusätzliche Zertifizierungen benötigt wird, damit man als Jurist tätig werden darf. Ich kenne mich nun in dem Bereich nicht aus aber ich kann mir nicht vorstellen, dass es an der Qualität liegt. Es fehlt einfach nur der Kammereintrag nach dem Stuidum. Bei der IU erhält man ja "nur" den Bachelor Abschluss.

-

Fernstudium IT-Management

Und warum nicht? Die IU ist eine staatlich anerkannte private Hochschule. Die Studiengänge sind akkredetiert und zwar von einem Institut, welche auch staatliche FHs / Unis akkreditiert. Ich habe selbst sowohl an einer staatlichen FH studiert bis ich zum Fernstudium an der IU gewechselt bin und habe mit der IU sehr gute Erffahrungen gemacht.

-

DMZ Konzepte

Mit den Ports hat das aber nichts zu tun. Du könntest z.B. auch zwischen Firewall und Switch auch nur ein physikalischen Link verwenden, welcher als Trunk Port konfiguriert ist. Wichtig ist halt nur, dass das interne Netzwerk und DMZ separate Netzwerke bzw. separate VLANs sind. Der Vorteil wäre halt, wenn jedes Netzwerk sein eigenen physikalischen Port bekommen würde, dass jedes Netzwerk die volle Bandbreite des Ports für sich selbst erhält. Bei einem Trunk Port teilen sie ja die VLANs denselben physikalischen Link und müssen sich daher auch die Bandbreite teilen. Da es üblicherweise in einer Firma mehr als nur zwei Netzwerke gibt, ist es heutzutage sinnvoller auf Trunks zu setzen aber dafür gleichzeitig auch Link Aggregation zu machen. Richtig, hauptsächlich wird das ein oder das zweistufige DMZ verwendet. Es gibt noch eine spezielle Variante, wobei das mit einer richtigen DMZ wenig zu tun hat: Exposed Host.

-

DMZ Konzepte

Hi, was meinst du mit "3-Port-DMZ"? Es gibt eine einstufige DMZ mit einer Firewall und eine zweistufige DMZ mit zwei Firewalls. Der Vorteil bei einer zweistufigen DMZ ist der, dass du das interne Netz nochmal zusätzlich hardwaremäßig isoliert hast. Wenn also ein Angreifer die erste Firewall überwinden konnte, dann müsste er auch nochmal zusätzlich die zweite überwinden, wenn er in das interne Netz möchte. Deshalb ist es auch empfehlenswert als zweite Firewall eine Firewall von einem anderen Hersteller zu verwenden. Falls es eine Sicherheitslücke in einer der Firewalls gibt, dann ist wahrscheinlich nur eine Firewall davon betroffen. Edit: Die Abbildung in dem Artikel zeigt es sehr schön: https://www.security-insider.de/was-ist-eine-dmz-demilitarized-zone-a-677267/

-

Intune: Wie Konfigurationsprofile "rückgängig" machen

Das scheint wohl Abhängig von der Policy bzw. CSP zu sein. Ich hatte tatsächlich noch nie den Fall, dass nach Entfernung einer Policy die bisherigen Werte noch vorhanden waren. Aber das kannst du einfach nachvollziehen. Im Intune Portal beim Geräte Eintrag kannst du nachschauen, welche Policies greifen. Falls dort die Policy nicht mehr vorhanden ist, dann prüfe auf dem Gerät, ob die Einstellung wieder auf Standard ist. Falls ja, dann reicht einfach nur die Entfernung aus. Aber falls das nicht ausreichen sollte, dann erstelle einfach kurz für den Server eine eigene Policy mit den Werten die du dir wünscht.

-

Intune: Wie Konfigurationsprofile "rückgängig" machen

Hallo, Server kann man nicht in Intune hinzufügen. Oder handelt es sich hierbei um Windows 10/11 Pro, welcher als Server missbraucht wird? Ansonsten ist es ganz einfach: einfach die Policy dem Gerät entziehen. Wenn nur der "Server" das einzigste Gerät ist, welches nicht die Policy bekommen soll, dann einfach bei dem Assignment bei der Gruppe "All Devices" einen Filter setzen. Sobald die Policy vom Gerät entfernt wurde, sollte normalerweise die Einstellung wieder auf die Standardeinstellung zurückgesetzt werden.

-

Windows Server Härtung

Hallo, erstmals zum Netzwerk: Server hinter einer dedizierten Firewall stellen Server in das vorhergesehene VLAN zuweisen Zugriff via ACLs steuern Zum Windows Server selbst: Einen neuen Admin User anlegen (bzw. LAPS nutzen) und den Standard Admin User deaktivieren Der LAPS Admin hat natürlich einen anderen Namen Berechtigungskonzept einführen -> Rollenbasierte Zugriffssteuerung. Zugriffsprotokolle z.B. RDP auf bestimmte User und vertrauenswürdige Netze einschränken. Server minimal und sauber halten -> Keine unnötigen Tools installieren! Empfehlungen und Best Practices berücksichtigen z.B. ein DC ist ein DC und nicht nebenbei noch Webserver, Exchange usw. Lokale Windows Firewall überprüfen und konfigurieren Achtung: Windows setzt gerne mal die automatischen Regeln bei Updates zurück! Zum Dienst selbst: das ist natürlich Abhängig vom Dienst bzw. welche Rolle der Server übernimmt.😉

-

Doppeltes NAT vermeiden

Hallo, das ist kein doppeltes NAT sondern schlichtweg Routing. Mit Tracert siehst du die einzelnen Hops, die ein Paket durchläuft bis es am Ziel ankommt. Wenn du von dem Client Google öffnen möchtest, dann prüft der Client erstmals seine lokale Routing Tabelle. Da das Ziel nicht in seiner Routing Tabelle drin steht, schickt er das Paket an sein Default Gateway, in deinem Falle wäre das die Firewall. Die Firewall empfängt das Paket, prüft die Zieladresse und schaut in seine Routing Tabelle. Die Firewall wird das Paket ebenfalls an sein Default Gateway weiterleiten, was dann die Fritzbox ist. Und so geht es immer weiter bis das Paket an seinem Ziel ankommt. Die Hops (Router) werden dir dann im Trace angezeigt. Wenn du nicht möchtest, dass deine Fritzbox im Trace angezeigt wird, dann musst du ICMP deaktivieren. Ich bin mir nicht sicher, ob das bei der Fritzbox möglich ist. Aber selbst wenn es möglich sein würde: ich würde davon dringend abraten. ICMP abschalten bringt kein Sicherheitsvorteil! Ganz im Gegenteil. ICMP ist in vielen Dingen sehr nützlich und im Falle von IPv6 wird ICMPv6 sogar für die Funktionalität von manchen Diensten vorausgesetzt!

-

WireGuard für Benutzer ohne Adminrechte freischalten: Alternative Lösungen gesucht

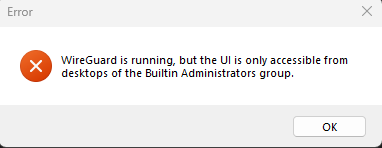

Hab mich da falsch ausgedrückt. Mit Konfigurations Tool meinte ich generell den Client. Der Dienst läuft zwar im Hintergrund aber man kann die komplette GUI nicht öffnen. Somit kann man auch den VPN als normaler Benutzer weder starten noch stoppen.

-

Gedankliche Hilfe pls!

Hallo, und warum fragst du uns das? 🧐 Wir arbeiten nicht für das Unternehmen und wir kennen weder die Prozesse im Unternehmen, noch die Anforderungen an die IT. Setzte dich dazu am besten mit deinen Bekannten in Verbindung. Und was Verbesserungen angeht: informiere dich über die Prozesse und analysiere den IST Zustand. Dann wirst du selber merken, was man optimieren oder verbessern kann.

-

WireGuard für Benutzer ohne Adminrechte freischalten: Alternative Lösungen gesucht

Das hat aber nichts mit dem Problem des TOs zu tun. Das Unternehmensportal ist Bestandteil von Intune, einer MDM Lösung von Microsoft 365. Konkret geht es dabei um die Softwareverteilung. Der TO hat aber nicht das Problem, dass er die Software verteilen muss sondern die Anwendung selbst benötigt Admin Rechte, damit der Benutzer das Konfigurations Tool öffnen kann. Die einzigste Lösung hat bereits @niknarcotic genannt.

-

Server statische IP zuweisen

Habs gerade selber mal getestet. Es stimmt tatsächlich, dass wenn man über die "Einstellungen" App Netzwerk Einstellungen durchführt, dass diese offenbar höher Priorisiert werden, als die Einstellungen die man über die klassische Systemsteuerungen durchführt. Aber ansonsten gibt es keine Unterschiede und beide Wege funktionieren.

-

Server statische IP zuweisen

Warum nicht? Was für ein Fehler erscheint denn? Du warst auf jeden Fall schon mal am richtigen Ort. Was hast du für eine IP-Adresse, Subnetzmaske und Gateway eingestellt? Ich vermute, dass du dort eine fehlerhafte Konfiguration angegeben hast, weshalb Windows die Änderung nicht durchgeführt hat oder du hast das falsche Interface ausgewählt (siehe meinen folgenden Text). Die Verkabelung (Layer 1) hat mit der Adressierung (Layer 3) nichts zu tun. Allerdings musst du natürlich das aktive Interface auswählen. Wenn der Server mit WLAN verbunden ist, dann musst du auch das WLAN Interface auswählen und nicht das Ethernet Interface. Am besten du schaust dir nochmals die Grundlagen durch, insbesondere die unterschiedlichen Schichten und dessen Aufgaben, sowie die IP-Adressierung bei IPv4 an.

-

Myfritz Freigabe führt zu 500 Internal Server Error

Hallo, wie sieht die Konfiguration des vhosts aus? Was sagt das Error Log?

-

Firewall am Router

Ja. Nun sieht das gut aus.

-

Hilfe bei Firewall-Regeln

Hallo, was genau verstehst du nicht? Und um welches Gerät / Hersteller handelt es sich? Sieht nach Cisco aus?

-

Firewall am Router

Nein. Nun sind sowohl die Regel für den eingehenden als auch für den ausgehenden Verkehr falsch! Überlege dir erstmals was du überhaupt machen möchtest. Du hast einen Client, der auf einen Webserver zugreifen möchte. Der Webserver bietet seinen Dienst auf Port 80 an, d.h. für den ausgehenden Verkehr brauchst du eine Regel mit Zielport 80. Der Client selbst wählt seinen Port eigenständig aus dem dynamischen Portbereich aus. Nur dadurch ist der Client in der Lage mit mehreren Webservern gleichzeitig zu kommunizieren. Als Quellport muss daher der dynamische Portbereich genannt werden. (49152-65535) Jetzt kann der Client schon mal eine Verbindung zum Webserver herstellen. Der Webserver möchte nun den Client antworten. Dafür braucht es nun bei einer Stateless Firewall eine eigene eingehende Regel, d.h. der Quellport ist der Port 80 vom Webserver. Der Zielport ist der Port, den der Client für die Verbindung benutzt hat. Da dieser durch den Client selbstständig aus dem dynamischen Portbereich ausgewählt wird, musst du als Quellport den dynamischen Portbereich angeben. Bei der eingehenden Regel wäre noch optional aber sehr sinnvoll die Angabe eines TCP Flags (ACK) notwendig, damit die Firewall wirklich nur bestehende Verbindungen durchlässt. Ich hoffe diese Erklärung ist nun verständlicher.