onkelbenz

Mitglieder-

Gesamte Inhalte

15 -

Benutzer seit

-

Letzter Besuch

-

Hallo ich suche ein Programm in C, welche das gleiche macht wie SSH, nur viel kleiner - hofe jemand kennt solche software mit freier Lizens (also zum veröffentlichen, ändern und verkaufen). Es gibt viele Clients - diese sollen Verbindung (verschlüsselt) zum Server aufbauen, aber clients sind keine vollwertige Rechner, sondern embedded systeme - deswegen muss das programm kleingenug sein und als C (oder was vergleichbares) zur Verfügung stehen. Der Server ist dagegen ein vollwertiger rechner - er kann die Verbindungen parallel annehmen und entschlüsselt auch. Also SSH mit SOCKS würde ideal passen, aber es könnte etwas zu groß - kennt jemand "SSH mini" oder sowas in der Art? Danke

-

Ich weiß, es war gut gemeint - danke. Und gemekert habe ich nicht weil es nichts dabei rauskam, sondern wegen Antworten antworten auf nicht gelesene Fragen. Ich habe viel gesucht - wenn ich da was zu IPsec over GRE gefunden hätte, würde ich nicht fragen - leider ist es nicht der fall, da (wie du es heute selbst miterlebt hast) gibt es genügend material zu GRE over Ipsec, aber nichts zum anderen Thema. habe letztendlich dieses Thema weggelassen, also danke noch mal fürs Mitmachen

-

:old Das sind die gleichen 2 Links wie ich in meinen ersten Post angegeben hatte mit vermerk das es beide male das gleiche ist, auch wenn anders heißt. Dieses Seitenpaar wird jedes mal gepostet wenn es irgendwie um IPsec und GRE geht - aber da steht nichts zu IPsec over GRE. Wenn nur auch ein einziges Mal der Poster von diesem Link etwas mehr als den Namen durchgelesen hätte... oder wenigstens die Frage... Was solls - ein versuch war es wert - danke

-

Meine Frage ist genau das was ripperFox angesprochen hat - wann verpacke ich IPsec in GRE Tunnel (IPsec over GRE) und wann verpacke ich GRE Tunnel in IPsec (GRE over IPsec), sowie was sind die vor- und Nachteile der beiden möglichkeiten.

-

Bitte zeig mir die Stelle wo du es rausgelesen hast. Das interessiert mich wirklich was konnte man der art verdrehen...

-

Wenn ich es richtig verstanden habe, dann hat alles funktioniert und dann plötzlich nicht mehr? Wen nes so ist, dann sollte neustart helfen. wenn nicht, dann Konfig sichern, löschen und neu erstellen.

-

Danke für den Antwort, leider ist es nicht was ich suche. Ich möchte die Unterschiede wissen, und zwar nicht einfach Protokollstack (welcher aus dem Namen abgeleitet wird), sondern was unterscheidet die beide Technologien. p.s. IPsec Tunnel leitet inzwischen IPmc weiter - siehe VTI

-

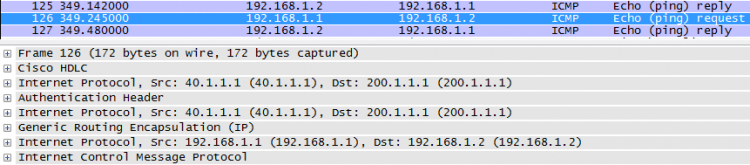

Hallo Kennt vielleicht einer den Unterschied zwischen IPsec over GRE und GRE over IPsec? Ich habe zu IPsec over GRE und zu GRE over IPsec Beschreibungen von Cisco gefunden. Dort steht folgendes: Also GRE over IPsec benutzt den Tunnel Mode und IPsec over GRE den Transopt Mode. Nur wird beide Male bei der Konfiguration "mode transport" gewählt. Ich sehe auch keinen Sinn Tunnel Mode zu wählen wenn schon sowieso GRE Tunnel da ist. Es ergibt folgendes Bild ( siehe Anhang ) Kann mir kaum vorstellen das jemand sowas gebrauchen kann und gehe davon aus dass irgendwo ein Fehler in den Unterlagen gemacht wurde. Kennt nun jemand den unterschied? Danke

-

ich brauche keine Beratung wie man torrent benutzt, was ich haben wollte war eine Erklärung bei welchen Voraussetzung das Anonymitätzeug überhaupt funktioniert. Und meine Aussage war das die meisten ( heißt nicht alle ) torrent benutzen um urheberrechtlich geschütztes material zu tauschen, und da es bekanntlich strafbar ist, blümt der markt für anonyme Proxyserver etc.

-

D.h. einen Proxyserver in Deutschland mietet, oder gar in EU würde ich sagen, zu mieten ist sinnlos - die Logs werden auf erste anfrage hin ausgeliefert. -Die Meisten wollen Anonymität für torrent - dafür gibt es bis zu 5 Jahre Haft - also gibt es keinen Anbieter in Deutschland der die Logs nicht geben würde. Für Torrent ist auch hier die Verschlüsselung unnötig, da letztendlich ohne Verschlüsselung zugegriffen wird. Mann kann immer verfolgen von wo die Anfrage kam, also genau die gleiche geschichte - sobald die Interessierten an die Logs ran kommen...

-

Wenn es bei dir in der nähe ist, dann geh einfach hin und frag nach ob du die Stelle bekommst. Nimm die Bewerbung zwar mit, aber wenn du schon mal mit den Verantwortlichen gesprochen hast, dann ist die Bewerbung mehr ein Formalität. Es kommen immer viele Bewerbungen an, alle sind nach XYZ Muster geschrieben und gleichen sich wie Zwillingsbrüder - deswegen ist es immer besser persönlich vorbeizukommen

-

lol ich bin nicht der einzige der dazu fähig war! -Nur hatte ich es an einem "Einweg Rechner" gemacht - diese neue Asus EEE Top PCs welche wie laptops verbaut sind und sich nicht aufmachen lassen

-

Wenn das offizielle Server sind, dann muss der Traffic mitgeloggt werden - und eben was durch was ersetzt wurde. Z.B. Staatsanwaltschaft will herausfinden wer mit 2.2.2.2 IP unterwegs war - dann gehen die Proxyserverbetreiber und verlangen die Logs. Dann ist man geliefert - nur umsonst für Proxyserver bezahlt. Auch mit irgendeinee VPN Art ändert nichts daran - man kann zwar den Verkehr zwischen benutzer und Proxy nicht sehen, aber nach Proxy schon. Und sobald Staastanwaltschaft bei Betreibern nachfrägt, müssen diese wieder die Logs geben, wo drin steht welche Adresse auf welche umgesetzt wurde. Kann mir jemand sagen wie es gehen soll das durch Proxy man anonym unterwegs ist?

-

dein vorhaben ist nicht machbar wenn dein client nur den link bekommt. Solange dein client kein standardgateway hat wird er nichts versenden und auch wenn es er versenden würde, könnte keiner ihm die konfiguration zusenden da er ja keine Quelladresse besitzt. Aber genau für den Fall wie bei dir gibt es relay agents, welche ganau das machen was du willst - nämlich DHCP Anfragen an 3te weiterleiten. Wo die Informationen bei client abgespeichert werden könntest du in quellcode nachlesen, es gibt sicherlich openSource DHCP Clients. Wobei ich vermuten würde das die informationen gleich geparst werden und an benötigten stellen geschrieben. -Also als welchen Parameter du den link versendest, dort solltest d den auch suchen. ( Z.B. wenn du den als domain name versendest, dann frag dein system welchen doman name es hat )

-

Hallo ich beschäftige mich die letzte Zeit mit IPsec, sowohl in der Theorie wie auch praktisch, aber schaffe es nicht ganz diese Sachen zusammenzubringen. -Villeicht kann mir einer sagen ob ich es richtig verstanden habe? ( Konfiguration auf cisco software ) Wenn man die policys konfiguriert, dann sind es IKE Phase 1 Parameter, welche nicht für den IPsec datenverkehr gedacht sind, sondern nur für IKE selbst. -Aber wieso bricht dann bei unterschiedlichen keepalives die Datenverbindung ab? Wenn man transform-set konfiguriert, dann sind es die Parameter für die Datenverbindung, diese werden während IKE Phase 2 verhandelt und wen nauf beiden Seiten gleiches set gefunden wird, dann wird Ipsec Verbindung aufgebaut. Wenn man von Abhängigkeiten sprechen würde, dann könnte man sagen dass policys von nichts abhängig sind und nur für sich existieren. Weiter sehe ich die Abhängigkeit so ( aufsteigend ): transform-set isakmp profile crypto map ...................... ipsec profile dynamic map an interface binden Wie gesagt - ich möchte mehr eine Bestätigung ob ich das jetzt richtig verstanden habe oder nicht - da wenn ich meine es verstanden zu haben und dies nicht der Fall sein sollte, dan nwird es schlimm für mich enden Danke