Alle Beiträge von SilentDemise

-

FTP Server erstellen

nimm dropbox

-

FISI/FIAE Gehaltsfrage

ich würde sagen, bei dem Gehalt und der Firmensituation schreib Bewerbungen. Ich sehe da keine Zukunft für dich.

-

MS SQL Server Express 2005 auf Windows 2008 R2

Warum nimmst du nicht den SQL 2008 R2?

-

Ausbildungsgehalt + BAB reichen vorne und hinten nicht!

Reich doch erstmal den BAB Antrag ein und besprich das mit dem für dich zuständigen Sachvearbeiter.

-

Mittels Batch auf HTTPS-Fileserver zugreifen?

Dann wird wohl eines der größten Netze Deutschlands von Idioten betrieben. Wow. Aber weißt du was, vielleicht arbeite ich auch bei einem der größten Netze Europas? ;-/ Ich will dir nichts erlauben, das ist mir recht gleichgültig. Es gibt nicht umsonst separate Protokolle für Filetransfer. Und wenn das an den Firewalls Probleme macht, dann sind die leider falsch konfiguriert. Viel Spass mit curl, ich bin raus.

-

Abschlussprojekt: Read-Only DC in der DMZ

Ich würde auch mal vergleichen ob ein RO DC denn tatsächlich die beste Lösung ist. Ich implementiere mittlerweile lieber ein separates AD in der DMZ und mache einen Domaintrust vom Intranet AD ins DMZ AD, so dass die Accounts auf den DMZ Maschinen weniger Angriffsfläche auf das Intranet bieten.

-

Server A mit Server B kommunizieren lassen.

Ich meine eigentlich eher, was er da treibt ist witzlos. Das schaue ich mir einmal mit Fiddler an und fake mir die Antwort vom Server. Dann kann man die validierung auch gleich weglassen. imo.

-

Mittels Batch auf HTTPS-Fileserver zugreifen?

genau für sowas ist das FTP Protokoll entwickelt worden. Dann muss die Firewall eben geöffnet werden. Ob das deinem Chef nun gefällt oder nicht. HTTP(s) ist nicht zum schreiben da.

-

Einstellungstest erstellen

ehm, der Thread ist 9! Jahre alt. Das grenzt schon an Leichenfledderei.

-

Abgelehnt - neu bewerten

dann solltest du das auch so reinschreiben. ich teile die meinung der ihk. Die Virtualisierungssoftware ist vorgegeben, die Backup Software auch. Kosten darf es auch alles nix. Was machst du also realistisch? Ne Software aussuchen, nen server installieren, die Software installieren, dem Server ne IP im Netz geben und das Backup einrichten. Ehrlich gesagt klingt das sehr mager. Oder du müsstest deinen Antrag an den entsprechenden Stellen anpassen.

-

Abgelehnt - neu bewerten

entweder ist das mies formuliert, oder du liest tatsächlich nur Anleitung. Kein Wunder wenn es dann abgelehnt wird

-

Server A mit Server B kommunizieren lassen.

wie validierst du das ganze denn dann? Ich meine die Url kann so ja erstmal jeder aufrufen

-

Firewall-Lösung

Kosten Nutzen Analyse genauso lange wie Konzept klingt für mich unglaubwürdig, länger als 1 Stunde würde ich dort nicht veranschlagen, da du die Hard / Software ja bereits vorher herausgesucht hast. Angenehmer Seiteneffekt: du könntest die Konzeption auf 5h erhöhen, was realistischer ist.

-

"Wissen über technische Hochverfügbarkeitslösungen" - wie definiert man das?

Hochverfügbarkeit ist eine ganze Sammlung von Konzepten. Anfangen sollte man damit, das HV nicht gleich HV ist. Für die unterschiedlichen Abstufungen gibt es natürlich auch unterschiedlichen Anforderungen bzw. Konzepte. Das geht angefangen von RAID Systemen, über USV, Stromführungskonzepte (Stichwort getrennte stromkreise, Notstromaggregat), zu Load Balancing, über redundante Leitungswege, zu Cluster Systemen, Standortkonzepten usw. usw. usw.

-

Firewall-Lösung

Vor allem würde mich mal interessieren, was ein Prüfungsausschuss zu einer DMZ mit nur einer Firewall sagt. Das würd ich dir links und rechts um die Ohren hauen als Prüfer.

-

Firewall-Lösung

Genau wie IT ist Security niemals Selbstzweck. D.h. du musst zunächst einmal erheben welche Systeme geschützt werden müssen, wie hoch der Schutzbedarf ist (siehe auch IT Grundschutz BSI), plus Business Anforderungen (VPN, Webmail Access usw. usw. usw.). Hast du diese Komponenten alle gesammelt, planst du die Grundlegende Struktur. Gibt es Server die von außen erreichbar sein sollen, kommst du um eine DMZ Lösung wohl nicht drumherum. Jetzt gehts an die Feinheiten, welche Systeme nutze ich? Da kannst du dann Hardware Appliances gegen Softwarelösungen evaluieren. Hardware Firewall anschaffung und support vs Server Hardware + evtl. Lizenzkosten. Generelle Stichwörter die dann in diesem Umfeld noch wichtig sind: Caching / Caching Proxy, Application Layer Gateway, IDS / IPS.

-

SBS 2011 Outlook Web App geht nciht mehr

die "üblichen"? normalerweise ist das eventlog ohne Fehler.

-

Server A mit Server B kommunizieren lassen.

Webservice ist das Thema über das du dich informieren möchtest :-)

-

SBS 2011 Outlook Web App geht nciht mehr

schau mal in da eventlog, ob da ganz viele rote einträge sind.

-

Shell-Programmierung (Grep)

Was seit der Powershell 2.0 total sinnlos ist

-

Shell-Programmierung (Grep)

wäre das nicht eher ein Thema für Linux? ;-)

-

IIS Verwaltungskonsole

Weil der IIS an sich nunmal von einem Administrator verwaltet werden sollte ;-)

-

IIS Verwaltungskonsole

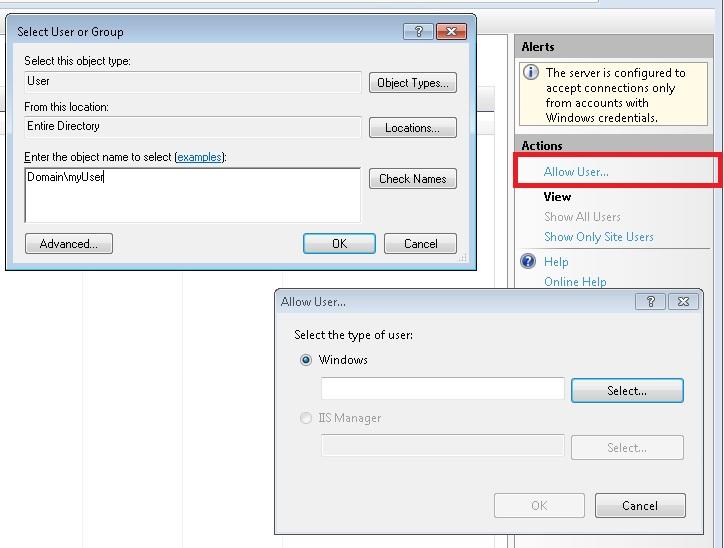

irgendwie suchst du an der falschen Stelle. Das brauchst du alles gar nicht. Der Benutzer muss sich lediglich am Server Remote anmelden dürfen. Den Rest machst du im IIS Manager, klick einfach auf eine Site, wähle unter Management IIS Manager Permissions und dann trag den Windows User ein:

-

Einfügen Benutzerkontensteuerung

ÜBerleg mal wie sinnvoll die UAC wäre, wenn dass, was du dort forderst möglich wäre. Fällt dir keine Art von Programme ein, die das sofort ausnutzen würde? Viren z.B.? ;-)

-

IIS Verwaltungskonsole

Ganz einfach: Du kannst entweder einzelne Sites freigeben und dann kann sich der User auch tatsächlich nur mit der einen Site über "Connect to site" verbinden. Dazu brauchst du den IIS Management Service. Der ist nach der Installation aber per default auf disabled und mit gestartet, bzw. muss wenn er schon gestartet ist nach einer Änderung restartet werden. Du kannst dann pro Site über den IIS Users Manager einen Windows Account erlauben. Vorraussetzung ist, das Remote Zugriff auf den Server gestattet ist (Firewall, RDP Dienst). Wenn man vollen Zugriff auf den Manager haben soll, dann bleibt nur der Weg über den lokalen Admin.