Community durchsuchen

Zeige Ergebnisse für die Tags "'pantrag_fisi'".

-

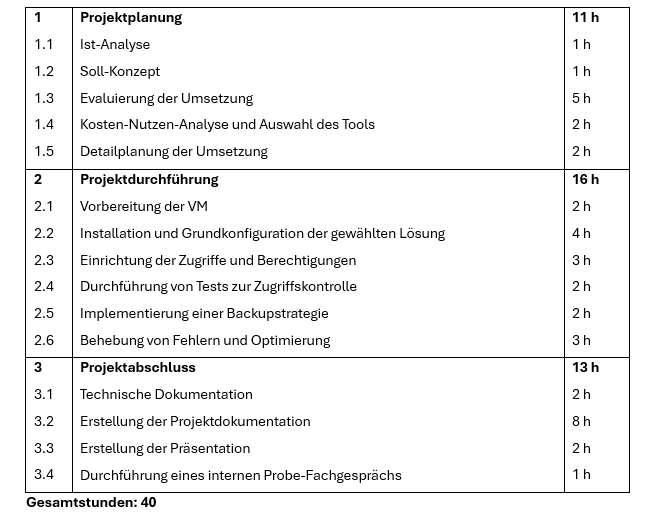

Projektbeschreibung In der … AG besteht derzeit kein einheitlicher und strukturierter Ort zur Verwaltung technischer Dokumentationen, Skripte, Richtlinien oder IT-bezogener Wissenseinträge. Informationen sind verteilt auf Microsoft Teams, lokale Ordner und persönliche Notizen. Dies erschwert nicht nur die Zusammenarbeit innerhalb der IT-Abteilung, sondern auch das Onboarding neuer Mitarbeitender und die langfristige Wissenssicherung. Ziel dieses Projekts ist es, ein internes Wiki-System bereitzustellen, das in einer VM betrieben wird. Die Software wird anhand diverser Faktoren wie Nutzbarkeit, Funktionen und Kosten bewertet. Berechtigungen müssen granular verwaltbar sein. Der Zugriff erfolgt standortunabhängig. Abgewogen werden Hosting, Wiki-Software, Zugriff und Backupstrategie. Projektumfeld Das Projekt findet in der internen IT-Abteilung der … AG statt. Die Firma arbeitet hauptsächlich cloudbasiert. Das Wiki dient ausschließlich internen Zwecken und wird primär durch IT-Mitarbeitende genutzt. Genug Experimente, was denkt ihr über dieses Projekt?

-

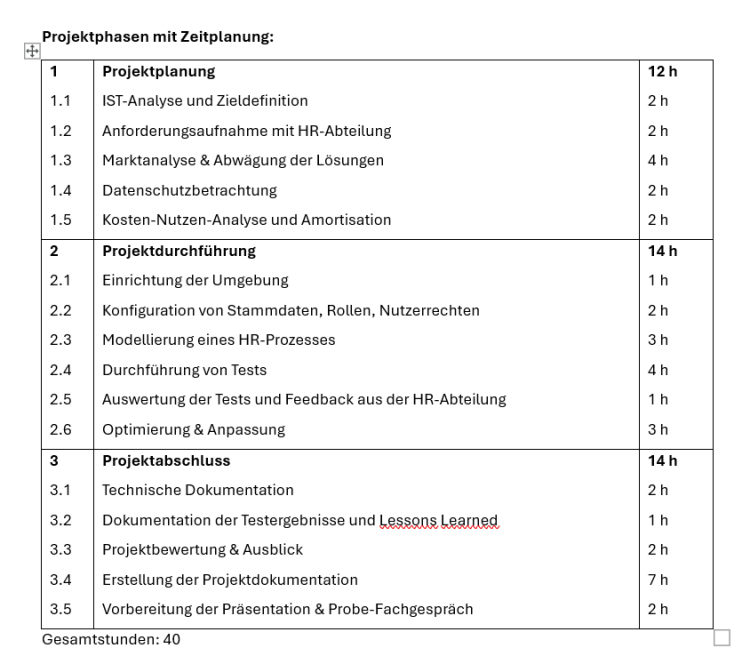

Projektbeschreibung: Die … AG nutzt derzeit HR-Works zur Verwaltung von personalbezogenen Daten und Prozessen. Das bestehende System ist jedoch in der Anwendung unübersichtlich, in seiner Funktionalität eingeschränkt und führt zu Unzufriedenheit bei den Mitarbeitenden sowie im HR-Backoffice. Insbesondere mangelt es an Transparenz, Automatisierungsmöglichkeiten und nahtloser Integration in bestehende Microsoft-365-Strukturen. Ziel dieses Projekts ist die Auswahl, Konfiguration und Einführung einer neuen HR-Services-Lösung, die die bisherigen Probleme adressiert, benutzerfreundlicher ist und langfristig eine skalierbare Plattform für zentrale Personalprozesse bietet. Im Rahmen des Projekts werden verschiedene geeignete Systeme auf Basis funktionaler, technischer und datenschutzrechtlicher Kriterien verglichen. Nach der Entscheidungsfindung erfolgt die exemplarische Implementierung und Konfiguration der Lösung für ausgewählte HR-Kernprozesse. Das Projekt wird vollständig vom Auszubildenden geplant, umgesetzt und dokumentiert. Die gewählte Lösung soll auch als Grundlage für eine mögliche Produktivsetzung oder spätere Migration der HR-Infrastruktur dienen. Projektumfeld Das Projekt findet in der internen IT-Abteilung der … AG statt. Die Firma ist vollständig cloudbasiert und nutzt hauptsächlich Microsoft 365-Lösungen, für HR-Prozesse wird ausschließlich die Software HR Works genutzt. Das Projekt wird innerhalb des Unternehmens umgesetzt. Moin liebe IT-Gemeinde, ich glaube ich bin hier etwas heißem auf der Spur. Was denkt ihr über dieses Projekt?

-

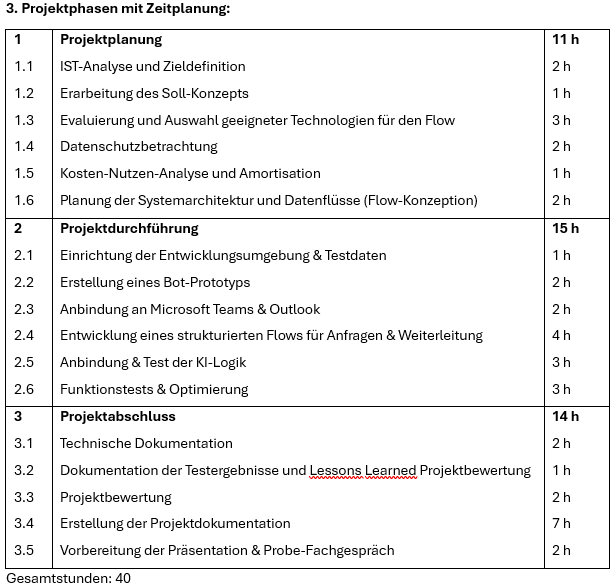

Projektbezeichnung: Implementierung eines KI-gestützten Workflows zur Prozessoptimierung Geplanter Bearbeitungszeitraum: noch unklar 1. Projektbeschreibung: Die … AG betreibt bereits einen internen KI-Chatbot, der derzeit manuell mit Informationen befüllt wird und in seinem praktischen Nutzen stark eingeschränkt ist. Zudem erfolgen interne Prozesse wie die Arbeitsplatzbuchung über einen Outlook-Kalender-Flow und Hotelanfragen über informelle Kommunikationswege wie E-Mail oder persönliche Ansprache, beide Prozesse laufen jedoch getrennt voneinander. Diese unstrukturierten Abläufe führen zu Mehraufwand, Fehleranfälligkeit und unnötiger Belastung des Backoffice. Ziel dieses Projekts ist die Konzeption, Entwicklung und Integration eines KI-gestützten Workflows, mit dem Mitarbeitende über eine Chat-Oberfläche ihren Arbeitsplatz buchen und bei Bedarf automatisch eine Hotelanfrage generieren können, die an das Backoffice weitergeleitet wird. Der Chatbot soll dabei mit Microsoft 365-Diensten interagieren und einen Flow auslösen, die beiden Prozesse verarbeitet. Abgewogen werden dabei die DSGVO-konforme Umsetzung sowie Anbieter von geeigneten Integrationstools für den Aufbau einer erweiterbaren Flow-Infrastruktur. Es handelt sich um ein Minimum Viable Product (MVP), das als Pilotprojekt dient und bei erfolgreicher Umsetzung später intern erweitert oder als extern vermarktbares Produkt weiterentwickelt werden kann. Der Auszubildende übernimmt die vollständige Planung, Durchführung und Dokumentation des Projekts eigenverantwortlich. 2. Projektumfeld: Das Projekt findet in der internen IT-Abteilung der … AG statt. Die Firma ist vollständig cloudbasiert und nutzt hauptsächlich Microsoft 365-Lösungen. Das Projekt wird innerhalb des Unternehmens umgesetzt und stellt die erste Ausbaustufe eines umfassenderen KI-Assistenten dar, mit dem alle Mitarbeiter interagieren können. Versuch Nummer 3 - was denkt ihr über diesen Projektantrag? Hauptabwägungen wären on premises und cloudbasiertes Hosting der KI sowie Automatisierungstools wie Power Automate, N8N oder Microsoft Copilot Studio. Vielen Dank für eure Antworten!

-

Moin Leute! Was haltet ihr von diesem Projektantrag? Implementierung von Lizenzmonitoring & Optimierung für Microsoft 365 Projektbezeichnung: Einführung eines automatisierten Lizenzmonitoringsystems für Microsoft 365 Geplanter Bearbeitungszeitraum: … Projektbeschreibung: Das Unternehmen … AG verwaltet ihre Microsoft 365-Lizenzen bislang manuell über das Microsoft 365 Admin Center. Eine zentrale Auswertung oder Monitoringlösung zur Nutzung und Effizienz der Lizenzvergabe existiert nicht. Inaktive Benutzerkonten, überdimensionierte Lizenzverteilungen oder doppelt vergebene Lizenzen können derzeit nicht zuverlässig identifiziert werden, was langfristig zu unnötigen Lizenzkosten führt. Ziel dieses Projekts ist die Entwicklung und Implementierung eines automatisierten Lizenzmonitoringsystems, das Microsoft 365-Nutzungsdaten regelmäßig analysiert und auswertet. Hierdurch sollen Einsparpotenziale erkannt und eine effizientere Lizenzvergabe ermöglicht werden und graphisch dargestellt werden. Zusätzlich werden Alerting-Funktionen implementiert, um bei Inaktivität automatisch zu alarmieren. 4. Projektumfeld: Das Projekt findet in der internen IT-Abteilung der … AG statt. Die Firma betreibt keine On-Premises-Infrastruktur, sondern ist vollständig cloudbasiert. Über 40 Mitarbeiter arbeiten größtenteils remote. Die IT-Abteilung betreut sowohl die interne Infrastruktur als auch externe Projekte. Folgende Fragen und Entscheidungsmöglichkeiten habe ich mir im vorhinein überlegt, um sicherzustellen, dass das Projekt auch genügend Tiefe hat, bzw. Möglichkeiten, die es abzuwägen gilt. Frage 1: Wie werden die Daten ausgewertet? PowerShell, Graph API oder Drittanbieter wie CoreView Frage 2: Wie erfolgt der Datenzugriff? GraphAPI oder Reports aus dem Admincenter Frage 3: Wie werden die Daten visualisiert? PowerBI, Power Automate oder Excel Frage 4: Speicherung und Zugriff auf die gesammelten Daten Cloud, oder on premises Frage 5: Wie wird der Datenschutz gewährt? Zugriff klären, ggf. Pseudonymisierung der Daten Zuletzt hat sich das Problem ergeben, dass Microsoft seine Lizenzmodelle umgestellt hat und wir dadurch seit kurzem wieder sehr effizient in der Lizenzverteilung aufgestellt sind, da wir neu nachrechnen mussten. Meine Monitoringlösung würde deshalb nur auf lange Sicht Geld sparen können, besonders mit Wachstum der Firma. In der Firma arbeiten 40 Menschen, das heißt, dass das Einsparpotential relativ gering ist, wir sprechen von niedrigen dreistelligen Beträgen. Daneben legt das Monitoring aber den Grundstein für weitere Monitoringlösungen und spart etwas administrative Arbeit, denn ungenutzte Lizenzen können einfach weitervergeben werden, statt neu bestellt (Arbeitsaufwand etwa 15 Minuten). Seht ihr darin eine gute Basis für ein Projekt? Sind die Entscheidungen "FiSi gerecht"? Seht ihr ein Problem in der wackeligen Amortisation?

-

Hallo zusammen, ich bin Fachinformatiker für Systemintegration in der Umschulung und möchte folgenden Projektantrag bei der IHK einreichen. Es geht darum, gebrauchte Access Points für gemeinnützige Organisationen aufzubereiten, sicher zu konfigurieren und als Plug & Play-Lösung bereitzustellen. Unten findet ihr alle Infos zu IST-/SOLL-Zustand und Zeitplanung. Ich freue mich über Feedback – gerne kritisch! 🙏 Ausbildungsberuf: Fachinformatiker/in – Fachrichtung Systemintegration Projekttitel: Wiederaufbereitung und Bereitstellung vorkonfigurierter WLAN-Access-Points für gemeinnützige Organisationen Istanalyse: Viele gemeinnützige Einrichtungen verfügen weder über IT-Fachkräfte noch über die Mittel, sichere und stabile WLAN-Infrastrukturen einzurichten. Gleichzeitig fallen in Unternehmen regelmäßig gebrauchte, aber funktionstüchtige Access Points an, die nicht mehr genutzt werden und in der Regel entsorgt werden. Diese Kombination aus Bedarf und Ressourcenverschwendung bietet die Grundlage für eine nachhaltige und praxisnahe Projektidee. Sollkonzept: Im Rahmen des Projekts sollen gebrauchte Access Points technisch wiederaufbereitet und so vorkonfiguriert werden, dass sie ohne IT-Kenntnisse von sozialen Einrichtungen direkt eingesetzt werden können. Nach einer fundierten Analyse geeigneter Firmwares (z. B. OpenWRT, DD-WRT, Stock) wird ein passendes System ausgewählt und installiert. Anschließend erfolgt eine sicherheitsorientierte Konfiguration mit WPA3, VLAN-Trennung und deaktivierter Fernwartung. Das Projekt beinhaltet außerdem eine Plug & Play-Vorbereitung (z. B. DHCP-konform, Anleitung, Etikettierung) sowie Funktionstests. Die Geräte werden mit einer benutzerfreundlichen Anleitung übergeben. Zeitplanung (40 Stunden): 3 Std Anforderungsanalyse & Firmwarevergleich 5 Std Technische Planung (Netzstruktur, Sicherheit, Plug & Play-Konzept) 2 Std Backup & Ist-Zustandsanalyse der Hardware 5 Std Firmware aufspielen & Recovery einrichten 6 Std WLAN-/VLAN-/DHCP-Konfiguration 3 Std Erweiterte Sicherheitsmaßnahmen (Firewall, SSH, Updates) 6 Std Funktionstests & Validierung (inkl. Plug & Play-Simulation) 6 Std Kundenanleitung erstellen 4 Std Abschluss & Vorbereitung der Übergabe Gesamtzeit: 40 Stunden

-

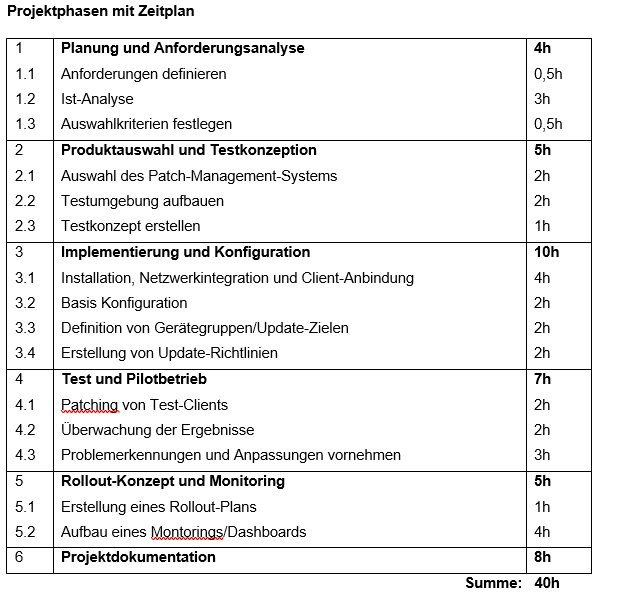

Hallo zusammen, ich habe vor Meine Ausbildung zum Fachinformatiker für Systemintegration zu verkürzen und fange daher langsam aber sicher bereits mit meinem Projekt an. Ich habe meinen Projektantrag bereits formuliert und würde gerne einige Meinungen dazu hören bzw. ob sich das gewählte Thema als Projekt überhaupt eignet. Das Projektumfeld lasse ich hier gezielt weg, da ich damit meine Firma beschreibe. Vielen Dank im Voraus Thema: Einführung eines zentralen Patch-Management-Systems zur automatisierten Aktualisierung von Serversystemen im klinischen IT-Umfeld Geplanter Zeitraum: XX.XX.XX – XX.XX.XX Ausgangssituation Aktuell wird das Patchen im bestehenden IT-Betrieb von einem dreiköpfigen Team manuell durchgeführt. Die Zuständigkeit rotiert alle 3 bis 6 Monate. Das patchen erfolgt gegen WSUS, wobei nur freigegebene Updates eingespielt werden. Um den klinischen Betrieb nicht zu beeinträchtigen, finden die Updates hauptsächlich nachts statt, da die Systeme tagsüber intensiv genutzt werden. Die manuelle Durchführung erfolgt bewusst, um bei Problemen unmittelbar durch einen Administrator eingreifen zu können. Innerhalb einer Woche werden auf diese Weise über 400 Server aktualisiert, was mit einem erheblichen Zeitaufwand verbunden ist. Während dieser Phase ist der verantwortliche Mitarbeiter komplett vom Tagesgeschäft entbunden, was die Personalverfügbarkeit stark einschränkt und insbesondere bei unerwarteten Zwischenfällen im laufenden Betrieb problematisch sein kann. Um die über 400 Server innerhalb der vorgegebenen Zeit als alleiniger Mitarbeiter aktualisieren zu können, ist paralleles Arbeiten erforderlich. Dadurch steigt jedoch auch das Risiko, dass einzelne Server fehlerhaft oder gar nicht aktualisiert werden. Die Dokumentation der durchgeführten Updates erfolgt nachträglich in einer Excel-Tabelle, in der das jeweilige Aktualisierungsdatum vermerkt wird. Ein zentrales Dashboard zur Überwachung der Patch-Stände existiert bislang nicht. Zielsetzung Ziel des Projekts ist die Einführung einer zentralen, möglichst kostengünstigen Patch-Management-Lösung, die den Aufwand für die Serveraktualisierung deutlich reduziert und die Übersicht über ausstehende und durchgeführte Patches verbessert. Durch die Automatisierung des Patch-Prozesses sollen Fehlerquellen minimiert und das IT-Team deutlich entlastet werden. Gleichzeitig soll sichergestellt werden, dass alle Systeme regelmäßig und nachvollziehbar aktualisiert werden, ohne dass ein Mitarbeiter vollständig aus dem laufenden Betrieb abgezogen werden muss. Anforderungen: - Kostengünstig - Dashboard - Automatisiertes aktualisieren von Servern - Zeitersparnis - Reduzierung des Aufwands

-

Freunde der Informatik jetzt ist es auch bei mir langsam soweit, die Prüfung naht und der Projektantrag muss abgegeben werden. Ich hab echt lange überlegt was ich mache und jetzt hab ich was cooles gefunden, dass sich auch in meinem Betrieb umsetzen lässt. Evaluieren will ich OpenVAS, Nessus und Nexpose. Ich weiß noch nicht was ich auswähle. OpenVAS eventuell, weil es frei verfügbar ist. Bei den anderen will ich mal nachfragen, ob man als "Student" eine längere Testversion bekommen kann (die bieten nur 7 bzw. 14 Tage Test an, das ist mir zuwenig). Ich würde mich sehr freuen, wenn Ihr Euch das mal anschaut und mit Kritik nicht spart ! Die Anlagen muss ich mir auch noch überlegen (irgendwie doof, dass man im Vorfeld schon wissen soll, was man beifügt) --> Thema der Projektarbeit Evaluierung, Installation und Test eines Schwachstellen-Management-Systems (Vulnerability Management) zur Überwachung, Analyse und Dokumentation von Software- und Netzwerkschwachstellen Geplanter Bearbeitungszeitraum 06.04 – 14.04 Projektumfeld Das Universitätsklinikum XXXXX ist ein Krankenhaus der höchsten Versorgungsstufe. Es arbeiten mehr als 3.400 Mitarbeiter, Ärzte, Krankenschwestern, Pfleger sowie Angestellte der Verwaltung dort. Die Einrichtung gliedert sich in 21 Kliniken und 17 Institute. Alle Klinikbereiche werden vom Dezernat IT betreut, das eine umfangreiche heterogene IT-Landschaft mit vielen Servern und mehr als 4.500 Endgeräten betreibt und bereitstellt. Das Dezernat IT gliedert sich weiter in die Unterbereiche Projektmanagement, Service, Infrastruktur und Anwendungsbetreuung. Die Abteilung IT-Infrastruktur betreut eine Vielzahl von Server mit verschiedenen Betriebssystemen (Win2000 bis Windows Server 2012 R2, versch. Linux-Server) und stellt das Netzwerk (Kabelgebunden und WLan) bereit. Ein Großteil dieser Server ist bereits über VMWare virtualisiert, es gibt aber auch noch dedizierte Server. Weiterhin wird aktuell eine Citrix-Serverfarm zum Betrieb von Thin-Clients aufgebaut und ständig erweitert. System und Betriebssicherheit der IT-Systeme ist eines der wichtigsten Themen, da nahezu alle Bereiche des Klinikums von der IT-Infrastruktur abhängig sind. Durch geeignete Maßnahmen, wie z.B. Firewall, Spam-Mail-Erkennung, Intrusion-Detection-Systemen, Virenchecker usw. wird die IT-Sicherheit gewährleistet. Projektbeschreibung Ziel dieses Projektes ist die Netzwerk- und Systemsicherheit durch den Einsatz eines Schwachstellen-Management-Systems (Vulnerability Management, Vulnerbility Scanner) weiter zu verbessern. Das Schwachstellen-Management-System soll Server und Geräte der IT-Infrastruktur regelmäßig auf bekannte Sicherheitslücken oder Misskonfigurationen testen und entsprechend das Risiko bewerten. Die Ergebnisse und Maßnahmen soll das System nachvollziehbar dokumentieren und archivieren. Durch eine Marksichtung ist eine geeignete Software zu evaluieren. Die gewählte Software wird testweise auf einer virtuellen Maschine installiert und innerhalb eines Testnetzwerkes an verschiedenen Systemen getestet. Die Vorgehensweise bei der Installation und die Ergebnisse des Testscans werden dokumentiert. Die verantwortlichen Mitarbeiter der Abteilung Infrastruktur erhalten am Ende des Projekts eine Einführung in das neue System als Präsentation. Auftraggeber ist die Abteilung Infrastruktur des Dezernates IT der Universitätsklinik XXXXXX. Leiter der Abteilung ist Herr XXXX Projektphasen mit Zeitplanung in Stunden 1. Projektplanung (9) 1.1. Ist-Analyse (1) 1.2. Soll-Konzept (1) 1.3. Informationsbeschaffung und Evaluierung geeigneter Software (4) 1.4. Kostenanalyse und Auswahl (1) 1.5. Planung der Installation, Konfiguration und des Funktionstests (2) 2. Projektdurchführung (13) 2.1. Vorbereitung virtuelle Maschine (1) 2.2. Installation der gewählten Software (3) 2.3. Grundkonfiguration der Software (2) 2.4. Konfiguration von Scans und Alarmen (1) 2.5. Behebung von Fehlern und Problemen (2) 2.6. Einrichten einer virtuellen Testumgebung (2) 2.7. Testen der Scans innerhalb des Testnetzwerks (2) 3. Projektabschluss (13) 3.1. Dokumentation der Installation (1) 3.2. Dokumentation der Testscans (1) 3.3. Ergebnisanalyse und Fazit (1) 3.4. Erstellen der Projektdokumentation (7) 3.5. Erstellen der Präsentation (2) 3.6. Präsentation der Ergebnisse für die Abteilung Infrastruktur (1) Gesamt: 35 Stunden

-

Moin, leider wurde heute mein Antrag abgelehnt. Die Antwort vom Prüfungsausschluss war das Ihnen die fehlenden technischen Detailangaben zu unspezifisch sind und daher nicht abschließen zu bewerten sind. Teilaufgaben müssen konsistent zu den Hauptaufgaben sein, was kann ich darunter verstehen? Sonst kann das Projekt durchgeführt werden, Antrag muss dennoch überarbeitet werden. Ich könnte ein wenig Feedback gebrauchen bzw. 1-2 Tipps was ich noch besser machen könnte... 1. Projektbezeichnung Aussagekräftige Überschrift des Projektinhaltes in Kurzform Migration der TI Konnektoren in die Krankenhaus-Infrastruktur inkl. Integration der Kartenleser und Dienste auf die neuen Konnektoren 1.1 Kurzbezeichnung der Aufgabenstellung Umzug und Aufbau neuer TI Konnektoren im hauseigenen Serverraum sowie Migration aller Kartenleser und Dienste auf die neuen Konnektoren. 1.2* Ist-Analyse Ausgangssituation Der Betrieb und die Wartung der TI Konnektoren erfolgen aktuell durch einen externen Dienstleister. Die Verbindung zwischen den Konnektoren und der Telematikinfrastruktur wird über ein VPN zum Dienstleister hergestellt. Im Falle von Ausfällen oder Änderungen ist es erforderlich, den Dienstleister innerhalb der vertraglich vereinbarten Servicezeiten zu kontaktieren. Dies führt zu einer Verlängerung der Ausfallzeiten und schränkt die direkte Kontrolle des Krankenhauses über die Infrastruktur ein. Der zusätzliche VPN-Tunnel zum Dienstleister stellt eine unnötige Fehlerquelle dar. Wartung, Verfügbarkeit und Sicherheit der TI Konnektoren können nicht selbst vorgenommen werden. Jegliche Änderungen oder Anpassungen fallen auf den Dienstleister zurück. Über diese externe Schnittstelle wird die Datenkommunikation zwischen den Kartenlesegeräten und der Telematikinfrastruktur ermöglicht. 2. Zielsetzung entwickeln / Soll-Konzept 2.1* Was soll am Ende des Projektes erreicht werden? Erhöhung der Ausfallsicherheit und Verkürzung der Ausfallzeiten durch 24/7 Support durch die Eigenen IT. Senkung der Kosten durch Einsparung des Wartungs/Dienstleistungsvertrages. Die Anbindung an die Telematikinfrastruktur erfolgt dann über die eigenen Systeme des Krankenhauses, ohne Abhängigkeit von externen Dienstleistern. Alle Kartenleser und damit verbundene Dienste werden erfolgreich auf die neuen Konnektoren migriert. Das Krankenhaus wird dann die vollständige Verantwortung für Wartung, Verfügbarkeit und Sicherheit der Konnektoren gewährleisten. Dies führt in der Zukunft zu einer höheren Flexibilität, Unabhängigkeit und langfristiger Reduktion der Betriebskosten. 2.2* Welche Anforderungen müssen erfüllt sein? Für einen erfolgreichen Umzug der TI Konnektoren in die Krankenhaus Infrastruktur müssen mehrere Anforderungen erfüllt werden: Eine hohe Ausfallsicherheit vor Ort ist erforderlich. Dies umfasst die dazugehörige Bereitstellung von USV Sicherung der Konnektoren, Kartenleser und des Netzwerksystems. Notfall Bereitschaftsdienstes Sicherstellung des Serverraums Die Überwachung der Systeme durch Service-Monitoring Ausfallzeiten müssen geringfügig gehalten sein. Kontinuierliche Erreichbarkeit der TI sicherzustellen Reibungsloser Ablauf zwischen externen Dienstleister und eigenen Konnektoren. Schulung der IT Mitarbeiter erforderlich, sicherzustellen, dass sie mit der neuen Infrastruktur vertraut sind und den Betrieb eigenständig übernehmen können. Dokumentation von Systemen und Prozesse für die Wartung und Verwaltung der neuen Konnektoren. Rechtzeitige Beschaffung von Hardware Komponenten. Terminals, Secunet Konnektoren und SMCB-Karten. 2.3* Welche Einschränkungen müssen berücksichtigt werden? Bei der Migration der TI Konnektoren in die Krankenhaus Infrastruktur müssen diese Einschränkungen berücksichtigt werden: Die Migration muss während des Betriebs stattfinden, dadurch könnte der verfügbare Zeitrahmen eingeschränkt werden. Es ist notwendig, die vorgesehenen Wartungsfenster sowie die Zeiten mit niedrigem Betriebsaufkommen zu berücksichtigen. Verzögerungen durch den Dienstleister oder Behörden. Genehmigungen oder Anforderungen könnten mehr Zeit beanspruchen. Ressourcen müssen zur richtigen Zeit verfügbar sein. Die Bereitstellung von Komponenten oder Personal könnte den Zeitplan verlängern. Verzögerung und Beschädigung bei Lieferung der externen Komponenten könnten den Ablauf der Migration verzögern. 3. Projektstrukturplan entwickeln 3.1* Was ist zur Erfüllung der Zielsetzung erforderlich? - Sicherstellung der neuen TI Konnektoren. Anforderungen und Kompatibilität der Telematikinfrastrukt des Krankenhauses und Systeme. - Abhängigkeit von externen Dienstleistern beenden. - Übergang zu den eigenen Konnektoren ermöglichen. - Integration und Konfiguration von den Konnektoren in die bestehende Infrastruktur. - Testlauf, Sicherstellung, Funktionsfähigkeit und Kommunikation der Kartenlesegeräte für einen einwandfreien Ablauf. - Schulung der Mitarbeiter für Nutzung und Verwaltung der Systeme. - Dokumentation und Übergabe von Prozesse, Wartung und Verwaltung der Konnektoren. 3.2* Hauptaufgaben auflisten - Planung der Migration - Beschaffung und Auswahl der Konnektoren - Integration und Konfiguration der neuen Konnektoren - Analyse der aktuellen Infrastruktur - Koordination mit Dienstleistern und Behörden - Beschaffung und Installation der Hardware 3.3* Teilaufgaben auflisten - Testlauf und Sicherstellung der Funktionsfähigkeit - Schulung der IT-Mitarbeiter - Dokumentation und Übergabe - Überwachung des Umzug Prozesses - Durchführung von Tests 4.* Projektphasen mit Zeitplanung in Stunden - Planung der Migration (6 Stunden) - Beschaffung und Auswahl der Konnektoren (4 Stunden) - Integration und Konfiguration der neuen Konnektoren (8 Stunden) - Analyse der aktuellen Infrastruktur (4 Stunden) - Testlauf und Sicherstellung der Funktionsfähigkeit (6 Stunden) - Schulung der IT-Mitarbeiter (4 Stunden) - Dokumentation und Übergabe (4 Stunden) - Umzug und Überwachung des Prozesses (4 Stunden) Gesamtstunden (40 Stunden)

-

Thema: Auswahl und Implementierung einer Network-Access-Controll-Lösung (NAC) Geplanter Zeitraum: 02.04.25 - 26.05.25 Ausgangssituation: --Unternehmensvorstellung hier nicht eingefügt-- Mein Projekt "Auswahl und Implementierung einer Network-Access-Controll-Lösung (NAC)" geht aus einem Auftrag meines Vorgesetzten hervor, die sich aktuell im Einsatz befindliche, veraltete NAC-Software, durch eine aktuelle NAC-Lösung zu ersetzen. Das NAC-System, welches sich derzeit bei der X AG im Einsatz befindet ist macmon, Version 4.0.3, welche 2012 veröffentlicht wurde und sich daher nicht mehr auf dem aktuellsten Stand der Technik befindet. Daraus resultieren unter anderem folgende Einschränkungen die zu einer notwendigen Erneuerung führen: Einige neue Switche der X AG werden überhaupt nicht unterstützt, wodurch diese im bestehenden NAC-System nicht verwaltet werden können. Außerdem ist die mehrfach VLAN Zuweisung pro Gerät nicht möglich. Allein diese beiden Faktoren führen zu vielen Fehlermeldungen mit denen sich die IT Abteilung täglich auseinandersetzen muss. Projektziel: Meine Aufgabe in diesem Projekt umfasst die Analyse möglicher NAC Lösungen, ebenso in Abhängigkeit von der getroffenen Entscheidung die Auswahl passender Hardware und die anschließende Realisierung auf einer physischen oder virtuellen Maschine unter Einhaltung der Anforderungen aus dem Pflichtenheft. Grundlegende Funktionalitäten die gegeben sein müssen sind: Die Kompatibilität von Switches unterschiedlicher Hersteller, die bei der X AG im Einsatz sind, um eine zentrale Verwaltung aller Switche im Netzwerk in einer WebUI zu ermöglichen. Ebenso die Möglichkeit einem Gerät mehrere Netzwerksegmente(VLANs) zuzuweisen, dieses Problem schränkt vor allem die Funktionalität der VOIP-Telefone ein. Der generelle Umfang beläuft sich auf etwa 300 aktive, bestehende Geräte, welche in bereits definierte VLANs aufgenommen werden müssen. Da in der aktuellen Software etwa 1000 Geräte hinterlegt sind, kann als beiläufiges Ziel noch die Bereinigung dieser Tabelle aufgeführt werden. Unter Berücksichtigung des Feldes "zuletzt gesehen" könnten Geräte entfernt werden, welche seit längerer Zeit nicht mehr im Einsatz sind. Konkrete Kriterien für die Bereinigung müssten mit dem Auftraggeber besprochen werden. Durch mein Projekt soll ebenso die Netzwerksicherheit durch neue Software verbessert werden. Die Überwachung, Steuerung und Sicherung von Netzwerkzugriffen und damit der Schutz vor unbefugten Zugriffen sind die zentralen Ziele einer solchen NAC-Lösung. Zeitplanung(40h): Projektanalyse.......................................................…………………….......7h - IST-Analyse 1h - SOLL-Konzept 1h - Erstellung Lastenheft 2h - Analyse und Vergleich möglicher NAC-Lösungen 3h Projektdefinition....................................................………………....……..5h - Präsentation der möglichen NAC-Lösungen 1h - Auswahl der passenden NAC-Lösung 1h - Auswahl geeigneter Hardware 1h - Erstellung Pflichtenheft 2h Projektrealisierung..................................................………………….........17h - Beschaffung Software und Hardware 1h - Inbetriebnahme der Hardware 2h - Installation der NAC-Lösung 2h - Konfiguration der NAC-Lösung 7h - Einbinden der verschiedenen Switche 1h - Einbinden ausgewählter Geräte inklusive Analyse welche Geräte überhaupt noch im Einsatz sind 4h Testen der ausgewählten Lösung.......................................…………….4h - Tests von generellen Funktionen 2h - Tests von unternehmensspezifischen Funktionen 2h Projektabschluss.....................................................…………………..........….7h - Vorführung und Abnahme durch den Verantwortlichen 2h - Soll-Ist Vergleich 1h - Kundendokumentation 4h Gesamtaufwand........................................................………...........…………...40h Abschließend noch ein Auszug aus den Vorgaben der IHK: "Projektbericht = Projektdokumentation (für den Prüfungsausschuss) Dies ist die Ausarbeitung, die Sie für den Prüfungsausschuss erstellen. Dieser Projektbericht ist kein Bestandteil des eigentlichen Projekts und ist deshalb in der Zeitplanung NICHT zu berücksichtigen" Sprich Zusammen mit der Erstellung der Projektdoku komme ich natürlich über 40h, dies scheint meine IHK aber nicht zu interessieren. Abgabefrist endet Sonntag Nacht um 00:00. Danke für eure Meinungen!

-

Moin Zusammen, das wäre soweit mein Projektantrag für mein Abschlussprojekt, bin gerne offen für Kritik oder Verbesserungsanmerkungen. Ausgangs Situation: Die derzeit eingesetzte Software zur Verwaltung von Patientendaten entspricht nicht mehr den aktuellen Anforderungen des Unternehmens. Eine neue Arztpraxis-Software soll eingeführt werden, die die elektronische Patientenakte (ePA) und die elektronische Arbeitsunfähigkeitsbescheinigung (eAU) unterstützt. Zur Implementierung der neuen Software wird eine hochverfügbare virtualisierte Serverumgebung benötigt, die aus einem Cluster mit zwei Hypervisor-Hosts und einem separaten Backup-Server besteht. Drei physische Server mit Hardware-RAID-Controller wurden bereits beschafft, jedoch existiert aktuell keine Virtualisierungsplattform, keine Hochverfügbarkeitslösung, kein zentrales Backup-Konzept und keine umfassende Netzwerksicherheit für den Betrieb der neuen Software. Zusätzlich sollen die Backup-Daten nicht über das bestehende Produktivnetz laufen, sondern über ein eigenes VLAN mit separater Glasfaserverbindung. "Hier wäre das Projekt Umfeld" Projekt Ziel: Das Ziel dieses Projekts ist die Implementierung einer hochverfügbaren Virtualisierungsinfrastruktur für den Betrieb einer neuen Arztpraxis-Software zur Verwaltung der Patientendaten. Für diese Virtualisierungsplattform wird der Einsatz eines Hypervisors erforderlich, wobei zwischen Proxmox VE und einem anderen Hypervisor, wie z.B. VMware ESXi oder Microsoft Hyper-V, entschieden werden muss. Die Entscheidung wird basierend auf den Anforderungen an Kosten, Skalierbarkeit, Verfügbarkeit und Verwaltbarkeit getroffen. Die Virtualisierungsinfrastruktur soll auf einem Cluster aus zwei Hypervisor-Hosts basieren, um eine ausfallsichere und skalierbare IT-Umgebung zu gewährleisten. Das Cluster ermöglicht eine Lastverteilung der virtuellen Maschinen (VMs) und sorgt dafür, dass im Falle eines Ausfalls eines Hosts die VMs automatisch auf einen anderen Host migriert werden, ohne den Betrieb zu unterbrechen. Ein weiteres Ziel ist die Einrichtung eines Shared Storage für die Virtualisierung, das den VMs eine gemeinsame, hochverfügbare Speichereinheit bietet. Hierbei wird eine Lösung wie Ceph oder ein zentrales NFS-Speichersystem verwendet, um sicherzustellen, dass die Daten im Falle eines Host-Ausfalls weiterhin zugänglich sind und die Virtualisierung ohne Datenverlust weiterläuft. Zusätzlich wird ein Backup-System implementiert, das die virtuellen Maschinen auf einem separaten Backup-Server sichert. Dieser Server wird über ein dediziertes VLAN und eine Glasfaserleitung mit dem Virtualisierungs-Cluster verbunden, um sicherzustellen, dass der Backup-Traffic das produktive Netzwerk nicht beeinträchtigt. Die regelmäßige Sicherung der VMs und der dazugehörigen Daten wird so gewährleistet, dass im Falle eines Ausfalls eine schnelle Wiederherstellung der IT-Infrastruktur möglich ist. Die Entscheidung über den Hypervisor muss unter Berücksichtigung der technischen Anforderungen und der Kosteneffizienz getroffen werden. Proxmox VE bietet eine Opern-Source-Lösung mit einer umfassenden Unterstützung für KVM und LXC, die in vielen Umgebungen aufgrund der hohen Flexibilität und der guten Integration von Speicherlösungen bevorzugt wird. Andererseits bietet VMware ESXi eine etablierte und weit verbreitete Lösung, die in großen Unternehmen häufig verwendet wird und für ihre Zuverlässigkeit und umfangreiche Funktionen bekannt ist. Microsoft Hyper-V könnte eine Alternative darstellen, insbesondere in Windows-lastigen Umgebungen, da es gut mit anderen Microsoft-Produkten integriert ist. Zusätzlich wird ein RAID-System auf den physischen Servern konfiguriert, um eine hohe Ausfallsicherheit und Performance zu gewährleisten. Das RAID-Level wird so gewählt, dass es die Balance zwischen Redundanz und Performance optimal unterstützt. Dies ist entscheidend, um eine hohe Verfügbarkeit und Stabilität der gesamten Virtualisierungsinfrastruktur sicherzustellen. Das Projekt umfasst somit die Wahl für ein geeignetes RAID, eine Shared Storage Lösung sowie eines passenden Hypervisors, die Planung und Implementierung der hochverfügbaren Virtualisierungsinfrastruktur sowie die Integration eines zuverlässigen Backup-Systems und RAID-Systems, um die Anforderungen der neuen Arztpraxis-Software zu erfüllen und die Infrastruktur sowohl in der Produktivumgebung als auch im Testbetrieb stabil und sicher zu betreiben. Zeitplan: Planungsphase (6h) - Anforderungsanalyse und Festlegung der Ziele - Vergleich der Hypervisor-Lösungen (Proxmox VE, VMware ESXi, Hyper-V) - Auswahl der Virtualisierungsplattform basierend auf den Anforderungen und Kosten - Planung des Netzwerks, der VLANs und des RAID-Systems Installation und Setup des Hypervisors (9h) - Installation und Konfiguration der ausgewählten Virtualisierungsplattform - Einrichtung der Hosts und Verbindung der Hypervisoren im Cluster - Netzwerk- und VLAN-Konfiguration Shared Storage und RAID-Setup (7h) - Einrichtung des Shared Storage mit Ceph oder NFS - Konfiguration des RAID-Systems auf den physischen Servern für Datensicherheit und Performance - Test der Speicherkapazität und Verfügbarkeit Backup-System Implementierung (6h) - Installation und Konfiguration des Backup-Servers - Implementierung der Backup-Strategie für VMs und Daten - Einrichtung des dedizierten VLANs und der Glasfaserleitung für den Backup-Traffic Testphase und Optimierung (4h) - Durchführung von Tests zur Validierung der Hochverfügbarkeitsfunktionen (z. B. Live-Migration der VMs) - Prüfung der Datenwiederherstellung vom Backup-Server - Optimierung der RAID- und Netzwerk-Konfigurationen Projektabschluss (8h) - Erstellung der detaillierten technischen Dokumentation - Übergabe an das IT-Team - Abschlussbericht und Präsentation der Ergebnisse

-

Hey zusammen, ich muss meinen Projektantrag die nächsten Tage einreichen und wollte wissen ob das so passt ? 1.Thema Modernisierung der Netzwerk-Infrastruktur: Umstellung auf 802.1X sowie Integration eines Switches und neuer Access Points 2.Durchführungszeitraum 28.04.2025 - 26.05.2025 3.IST Situation Der Auftraggeber ist das Unternehmen *** aus ***, ein Zulieferer der Automobilindustrie mit Spezialisierung auf fortschrittliche Bremssysteme, Ventiltriebe und Aktuatoren. Aktuell nutzt das Unternehmen ein veraltetes WLAN-Authentifizierungsverfahren (PSK & WPA2 – Pre-Shared Key) für Mitarbeiter und Gäste. Dies entspricht weder den heutigen Sicherheitsanforderungen noch ist es aus administrativer Sicht effizient. Obwohl für Mitarbeiter und Gäste getrennte SSIDs existieren, fehlt eine logische oder physische Trennung der Netze. Dies stellt ein erhebliches Sicherheitsrisiko dar, da Gäste potenziell Zugriff auf interne Unternehmensressourcen haben. Zudem hat die gestiegene WLAN-Nutzung dazu geführt, dass die vorhandenen Access Points an ihre Leistungsgrenzen stoßen und nicht mehr genügend Bandbreite bereitstellen können. Einer der Access Points fungiert derzeit als Wireless LAN Controller (WLC). Die bestehende Netzwerkinfrastruktur umfasst ein Aruba-Switch-Cluster mit drei Aruba 2930F Switches, das VLANs und Netzwerkschnittstellen verwaltet. Zusätzlich gibt es einen weiteren Aruba 2530 Switch, an dem ein defekter Access Point, ein NAS und ein Arbeitsplatzcomputer angeschlossen sind. Diese Geräte befinden sich im Keller der Firma. Der zentrale Server steht im Serverraum des Unternehmes und ist ein vom Typ ein Lenovo ThinkSystem SR650. Dieser stellt mehrere virtuelle Maschinen, bereit die verschiedene Unternehmensfunktionen übernehmen, darunter den Domänencontroller und den Fileserver. Die Netzwerkabsicherung nach außen erfolgt durch eine Fortigate 60F Firewall. Das Unternehmen verfügt über eine 1000-Mbit-Leitung. 4.Projektziel Das Ziel des Projekts ist die Umstellung auf eine sichere und zukunftsfähige Authentifizierungsmethode, indem 802.1X über Active Directory mit WPA2/WPA3 implementiert wird. Mitarbeiter sollen sich künftig über ihre Active-Directory-Logins mit der vorgesehenen SSID verbinden, während Gästen ein Gästeportal zur Verfügung gestellt wird. Hier soll ein Haftungssauschluss Vorraussetzung zur Nutzung des Gäste Wlans sein. Zudem wird das Gäste-WLAN durch eine logische Trennung (VLAN) vom restlichen Netzwerk isoliert, um die Sicherheit zu erhöhen. Gleichzeitig wird die Netzwerkinfrastruktur modernisiert und erweitert, da die bestehenden Switches keine freien Interfaces mehr haben. Ein zusätzlicher Switch wird integriert, um Engpässe zu vermeiden und die Netzwerkperformance zu optimieren. Zudem werden die veralteten und teilweise nicht mehr funktionstüchtigen Access Points durch neue Modelle ersetzt, um die WLAN-Abdeckung, Stabilität und Skalierbarkeit zu verbessern. 5.Zeitplanung Projektplanungsphase: 7 Std. - Teambesprechung / Festlegung des Budgets 2Std. - Ist-Analyse 2 Std. - Soll-Konzept 2 Std. - Zeitplanung 1 Std. Realisierungsphase: 19 Std. - Bestimmung und Einkauf der am besten für das Budget geeigneten Hardware 3 Std. - Konfiguration des Switches 4 Std. - Konfiguration der SSID`s 2 Std. - Konfiguration des Radius Servers 1 Std. - Konfiguration des DHCP Server 1 Std - Anpassen der Benutzer bzw. Gruppen im ActiveDirectory 1 Std. - Einbau des Switches beim Kunden 1 Std. - Testen der Konfiguration 2 Std. - Zeitpuffer für Troubleshooting 4 Std. Projektabschluss: 11 Std. - Erstellung einer Projektdokumentation 8 Std. - Soll- und Ist-Vergleich 1 Std. - Projektübergabe 1 Std. - Fazit 1 Std. Freue mich über Feedback. Danke!

-

Hey, wollte mal nach Kritik und Verbesserungsvorschläge für mein Projektantrag fragen bevor ich diesen an die IHK schicke. Danke im voraus! 1. Projektbezeichnung Evaluierung und Implementierung einer Monitoring-Lösung zur Überwachung unternehmenskritischer Systeme bei XXX 1.1 Kurze Projektbeschreibung In diesem Projekt wird eine zentrale Monitoring-Lösung für die bei XXX betriebenen Speicher- und Render-Server sowie mehrere virtuelle Maschinen entwickelt und implementiert. Aktuell liegt nur eine reaktive Überwachung vor, bei der Probleme erst bemerkt werden, wenn sie bereits zu Störungen im Produktionsablauf führen. Ziel der neuen Lösung ist es, kritische Zustände frühzeitig zu erkennen, Ausfallzeiten zu verhindern und Auslastungsgrenzen (beispielsweise Speicherkapazitäten) automatisch zu überwachen. Durch Benachrichtigungen per E-Mail (und optional per SMS) sollen die Verantwortlichen rechtzeitig informiert werden, um technische Probleme effizient zu beheben und somit den reibungslosen Betrieb der VFX-Produktionen sicherzustellen. 2. Projektumfeld XXX ist ein VFX-Unternehmen mit etwa 70 Mitarbeitenden und mehreren physisch sowie virtuell betriebenen Serversystemen (Linux, Windows, VMs). Die technische Verantwortung liegt bei der internen IT-Abteilung; ein Ausfall der Storage- oder Render-Server würde die Geschäftsprozesse massiv beeinträchtigen. Das Projekt wird von mir (Azubi) eigenständig umgesetzt, sämtliche Fremdleistungen beschränken sich auf eventuelle kauf von Lizenzen. Die neu zu entwickelnde Monitoring-Lösung läuft auf einer dedizierten VM, deren Betriebssystem und Software im Rahmen des Projekts evaluiert und eingerichtet werden. 3. Projektplanung einschließlich Zeitplanung 1. Analyse (3,5 Stunden) Ist-Analyse (1,0 h) Erstellung des Soll-Konzepts (2,5 h) 2. Evaluierungsphase (8,0 Stunden) Vergleich bekannter Monitoring-Lösungen (5,0 h) Kosten-/Nutzenbetrachtung (1,0 h) Entscheidungsmatrix, Tool-Auswahl (2,0 h) 3. Planungsphase (4,0 Stunden) Planung der zu überwachenden Systeme/Hardware (1,0 h) Planung & Konfiguration des Monitoring-Servers (1,0 h) Konzeption von Alert-Mechanismen und Checks (2,0 h) 4. Realisierungsphase (8,0 Stunden) Installation und Konfiguration des Monitoring-Servers (2,0 h) Implementierung und Basiskonfiguration der gewählten Monitoring-Lösung (3,0 h) Einbindung der zu überwachenden Server und Dienste (3,0 h) 5. Qualitätssicherung (4,5 Stunden) Funktionstests, Alarmtests (2,5 h) Korrekturen und Feinjustierungen (2,0 h) 6. Übergabe (2,0 Stunden) Übergabe an den Auftraggeber / IT-Leiter (1,0 h) Einweisung der Mitarbeitenden (1,0 h) 7. Dokumentation (10,0 Stunden) Erstellung eines Benutzerhandbuchs (2,0 h) Erstellung einer Projektdokumentation (8,0 h) Gesamtumfang: 40 Stunden 4. Durchführungszeitraum Das Projekt wird im Zeitraum vom 1. März 2025 bis zum 2. Mai 2025 realisiert. Die praktische Umsetzung ist vorwiegend für Anfang April 2025 angesetzt.

-

Hallo zusammen, wie einige hier wurde auch mein Antrag abgelehnt, und ich muss bis heute um 00:00 Uhr einen neuen einreichen. Ich bin ziemlich verzweifelt und unsicher, ob dieser Antrag genehmigt wird, Ich mache eine Ausbildung zum Fachinformatiker für Systemintegration in einem Unternehmen der Gesundheitsbranche, das sich auf Arztpraxen spezialisiert hat. Vielleicht könnt ihr euch das anschauen und mir gegebenenfalls eure Tipps geben. AUSGANGSSITUATION Ein Arzt hat sich dazu entschieden, eine Praxis zu eröffnen. Für eine effiziente Patientenversorgung und organisatorische Abläufe wird eine moderne IT-Infrastruktur benötigt, die auch an die gesetzlich vorgeschriebene Telematikinfrastruktur (TI) angebunden ist. Die Praxis umfasst ein Arztzimmer, ein Behandlungszimmer sowie einer Anmeldung mit zwei Arbeitsplätzen. Für den reibungslosen Praxisbetrieb sind ein Server, fünf Arbeitsplätze, ein Drucker sowie ein TI-Konnektor vorgesehen, Die Praxisverwaltungssoftware (PVS) ......... soll lokal auf jedem Arbeitsplatz installiert werden. Im Rahmen des Projekts sollen der Server und TI-Konnektor in einem Netzwerkschrank untergebracht und fachgerecht angebunden und konfiguriert werden. Die Anmeldung soll so gestaltet werden, dass zwei funktionsfähige Arbeitsplätze entstehen, die jeweils mit einem Drucker sowie einem Kartenlesegerät ausgestattet sind. Im Behandlungszimmer soll ein Arbeitsplatz eingerichtet werden, ebenso im Arztzimmer. Projektziel Das Ziel des Projekts ist es, eine moderne und effiziente IT-Infrastruktur für eine neu eröffnete Arztpraxis aufzubauen. Diese soll einen reibungslosen Praxisbetrieb, eine schnelle Patientenverwaltung und eine sichere digitale Kommunikation ermöglichen. Dafür wird eine technische Ausstattung bereitgestellt, die einen Server, fünf Arbeitsplätze, einen Drucker und einen TI-Konnektor umfasst. Der Server wird mit einer RAID-1-Konfiguration eingerichtet, um eine hohe Datensicherheit zu gewährleisten, und zusammen mit dem TI-Konnektor fachgerecht in einem Netzwerkschrank installiert. Die Praxisverwaltungssoftware „.........“ wird auf allen Arbeitsplätzen installiert. An der Anmeldung werden zwei Arbeitsplätze mit Drucker und Kartenlesegerät eingerichtet, während im Behandlungs- und Arztzimmer jeweils ein Arbeitsplatz zur Verfügung stehen wird. Der Drucker wird zentral über den Server freigegeben, sodass alle Arbeitsplätze darauf zugreifen können. Durch die geplante Anbindung an die Telematikinfrastruktur (TI) wird sichergestellt, dass die Praxis den gesetzlichen Anforderungen entspricht und eine sichere Kommunikation im Gesundheitswesen ermöglicht. Nach der Umsetzung wird die Praxis über eine voll vernetzte IT-Infrastruktur verfügen, die den Mitarbeitern jederzeit Zugriff auf aktuelle Patientendaten bietet und eine effiziente Praxisorganisation unterstützt. Das Projekt soll eine zukunftssichere, zuverlässige und datenschutzkonforme IT-Lösung schaffen, die den Praxisbetrieb langfristig optimiert und die Qualität der Patientenversorgung verbessert. Projektplan: Phase 1: IST-Analyse, Angebot und Planung (8 Stunden) Ermittlung der Anforderungen der Praxis - Festlegung der benötigten Hardware (Rechner, Drucker, Server) - Erstellung des Angebots - Bestellen und Vorbereiten der Hardware und Netzwerkkomponenten - Planung der Netzwerkinfrastruktur (IP-Adressen, Verbindungen) - Erstellung eines detaillierten Projektplans (Zeitplan, Ressourcen) Phase 2: Installation der Hardware und Software (15 Stunden) - Aufstellen und Einrichten des Servers - Installation und Konfiguration der fünf Arbeitsplätze - Einrichtung der Druckerfreigabe über den Server - Installation der Praxisverwaltungssoftware „...........“ - Konfiguration des TI-Konnektors - nstallation und Einrichtung des PVS auf allen Arbeitsplätzen Phase 3: Tests und Fehlerbehebung (7 Stunden) - Überprüfung der Verbindung der Arbeitsplätze zum Server - Test der Funktionalität der Praxisverwaltungssoftware - Test des Kartenlesegeräts und deren Anwendungen - Drucktest auf allen Arbeitsplätzen - Behebung von Netzwerk- oder Softwarefehlern - Optimierung der Serverkonfiguration und Druckerverbindungen - Sicherstellung der Netzwerksicherheit und Stabilität Phase 4: Schulung und Praxisbegleitung (4) - Schulung des Praxispersonals zur Nutzung der PVS - Schulung zur Nutzung des Kartenlesegeräts und der Druckerfreigabe Phase 5: Abschluss (6) - Dokumentation - Netzwerkplan - Abschlussbesprechung und Feedback mit dem Praxisinhaber Gesamtarbeitszeit: 40 Stunden

-

Guten Mittag, ich wollte mal meinen Projektantrag hier posten, um noch mögliche Verbesserungsvorschläge zu erhalten. Da ich so einen Projektantrag zum ersten Mal mache, bin ich da nach dem Schema der IHK gegangen (von dem Online Portal). Den Geplanten Bearbeitungszeitraum werde ich noch mit meinem Arbeitgeber besprechen. 1. Thema der Projektarbeit Evaluierung und Implementierung einer Monitoring Lösung zur Überwachung der Hardware- und Virtuellen Server 2. Geplanter Bearbeitungszeitraum 3. Ausgangssituation Die Firma XXX ist ein mittelständisches Unternehmen, das sich auf XXX spezialisiert hat. Bisher existiert noch kein zentrales Monitoring-System, wodurch Probleme erst bemerkt werden, wenn sie bereits zu Einschränkungen oder Ausfällen geführt haben. Das Ziel der Projektarbeit ist die Einführung eines Monitoring-Systems, das eine Überwachung der gesamten Server ermöglicht. Die Lösung soll Systemressourcen überwachen, automatische Alarme bei kritischen Zuständen senden und eine übersichtliche Visualisierung der Daten bieten. Der Schwerpunkt des Projekts liegt auf der Auswahl eines Systems, das sowohl den aktuellen Anforderungen gerecht wird als auch zukunftssicher und erweiterbar ist. Zudem wird besonderer Wert auf eine einfache Bedienbarkeit sowie eine transparente Alarmierung und Berichterstattung gelegt, damit man Probleme frühzeitig erkennen und effizient beheben kann. 4. Projektziel Ein Monitoring System, bei dem man die Auslastung der Systeme auf einem Blick hat und Meldungen bekommt, wenn es Probleme gibt 5. Zeitplanung 1. Planung und Evaluierung - 10 Stunden Ist Analyse (1,5h) Erstellung des Soll-Konzepts (2,5h) Vergleich von Monitoring-Lösungen (3h) Erstellung eines Pflichtenhefts (2h) Entscheidung und Freigabe (1h) 2. Installation und Konfiguration - 10 Stunden Installation des Monitoring Servers (3h) Konfiguration des Monitoring Servers (4h) Einrichtung grundlegender Überwachungsfunktionen (3h) 3. Integration und Tests - 6 Stunden Anbindung relevanter IT-Komponenten (3h) Testen der Alarmierung und Berichterstattung (2h) Optimierung der Konfiguration (1h) 4. Übergabe und Schulung - 2 Stunden Übergabe an den IT-Leiter (1h) Einwiesung der Mitarbeiter (1h) 5. Dokumentation - 7 Stunden Erstellung einer Nutzerdokumentation (2h) Erstellung einer Projektdokumentation (5h) 6. Anlagen 7. Präsentationsmittel Beamer, Vielen Dank im Vorraus für Verbesserungsvorschläge und Tipps! Gruß

-

Hallo Zusammen, wie in meinem vorherigen Thread mal erwähnt, hab ich mich jetzt mit meinem Azubi zusammengesetzt und habe mit ihm einen Projektantrag im Bereich Monitoring ausgearbeitet. Dabei ist folgendes rausgekommen. Vielleicht könnt ihr mir dazu eine Meinung geben? Thema der Projektarbeit: Evaluierung und Implementierung eines Monitoring-Systems zur Überwachung der internen IT-Infrastruktur Geplanter Bearbeitungszeitraum: Beginn: 01.04.2025 Ende: 30.04.2025 Projektbeschreibung: Derzeit erfolgt in der Firma X die Überwachung der IT-Systeme ausschließlich auf Zuruf. Dies führt zu längeren Ausfallzeiten, erhöhtem Aufwand und höheren Kosten. Ziel des Projektes ist es ein zentrales Monitoring-System einzuführen, das die IT-Systeme in Echtzeit überwacht und frühzeitig auf Probleme hinweist. Dadurch sollen Störungen schnell behoben werden, bevor es zu ernsthaften Störungen kommt. Das Monitoring-System soll wichtige Parameter wie Serverauslastung, Netzwerklasten und Verfügbarkeit in Echtzeit prüfen und automatisch Alarme an die IT senden. Außerdem soll eine Historie der Sensoren verfügbar sein, um Echtzeitwerte vergleichen mit vergangenen vergleichen zu können. Ist- und Soll-Zustand wird detailliert in einem Lasten- und Pflichtenheft dokumentiert. Projektumfeld: Die Firma X ist ein produzierendes Metallbaugewerbe mit etwa 1000 Mitarbeitern, 50 physischen als auch virtuellen Servern, etwa 70 Switchen und weiterer IT-Infrastruktur. Ein Ausfall der IT kann im schlimmsten Fall zum Produktionsstop führen und einen enormen wirtschaftlichen Schaden anrichten. Der Monitoring Server wird im lokalen Netzwerk auf einem bereits vorhandenen physischen Server betrieben. Für die gesamte Dauer des Projekts werden alle Tätigkeiten von mir, von meinem eigenen Arbeitsplatz bestehend aus ThinClient und zwei Bildschirmen, durchgeführt. Das neue Monitoring System soll eine kontinuierliche Überwachung von geschäftskritischen Systemen gewährleisten. Nach Evaluierung und Implementierung erfolgt die Schulung der drei weiteren IT-Mitarbeiter. Projektphasen mit Zeitplanung: Analysephase – 3,5 Stunden ——————– Ist-Analyse 1,0 Std. Erstellung des Soll-Konzepts 2,5 Std. Planungsphase – 5,0 Stunden ——————– Konzeptionierung der zu überwachenden Systeme und Hardware 1,0 Std. Planung zur Konfiguration des Servers 1,0 Std. Konzeptionierung der Sensoren/Alarme 2,0 Std. Planung der Datenschutzanforderungen 1,0 Std. Evaluierungsphase – 6,5 Stunden ——————– Markt-Analyse möglicher Lösungen 2,5 Std. Einholung von Angeboten 0,5 Std. Wirtschaftlicher/Inhaltlicher Vergleich und Festlegung aufgrund von Bewertungsmatrix (Kosten-Nutzen-Analyse, Amortisation) 3,5 Std. Realisierungsphase – 13,5 Stunden ————————– Installation und Konfiguration des Servers 2,0 Std. Implementierung und Anpassung der gewählten Monitoring-Lösung 3,0 Std. Erstellung von Sensoren und Einbindung Bestehender IT-Systeme 7,5 Std. Einrichtung Benachrichtigung 1,0 Std. Qualitätssicherung – 2,5 Stunden ————————– Funktionstest 1,5 Std. Nachjustierung von Sensoren 1,0 Std. Abschlussphase – 9 Stunden ————————– Schulung der IT-Mitarbeiter 1,0 Std. Erstellung der Projektdokumentation 8,0 Std. —————————————————————— Gesamt: 40 Stunden Ich danke Euch schonmal für euer Feedback. Viele Grüße Guiseppeee

-

Hallo die Herrschaften, Ich wollte mal eure Meinungen zum ersten Entwurf meines Projektantrags hören: 1.* Projektbezeichnung Evaluierung und Implementierung eines zentral verwalteten Passwortmanager 1.1* Kurzbezeichnung der Aufgabenstellung Kurze Zusammenfassung der Aufgabenstellung Den Mitarbeitern der **** soll der gesicherte Zugriff auf eigene und kundenspezifische Anmeldedaten auf ihren Endgeräten mit Windows, Android und iOS ermöglicht werden. Diese werden im Büro, im Homeoffice aber auch in Außeneinsätzen benötigt. Zur Speicherung von Anmeldedaten wird ein internes Wiki, eine Zugangsdatentabelle und Notizbücher im OneNote verwendet. Das alles soll durch einen zentral verwalteter Passwort-Manager ersetzt werden. Um sowohl den hauseigenen Server zu entlasten als auch die Verfügbarkeit zu erhöhen, soll dafür ein Cloud-Anbieter genutzt werden. Es soll außerdem ermöglicht werden, das auf Anmeldedaten von Kunden vom jeweiligen Kunden sicher zugegriffen werden kann. Mit der Erstellung und Einrichtung von Benutzergruppen, Zugriffsrichtlinien und einem Passwortmindeststandart soll die Sicherheit erhöht werden. 1.2* Ist-Analyse Ausgangssituation Wie in Punkt 1.1 schon erwähnt, sind die Mitarbeiter der **** mit Notebooks und Smartphones ausgestattet. Die Notebooks kommen von ****, sind Firmeneigentum und werden im Büro, im Homeoffice und auch in Außeneinsätzen benutzt. Auf ihnen läuft das Windows 11 Betriebssystem. Die Smartphones sind sowohl Firmeneigentum als auch im privaten Besitz. Es kommen verschiedene Hersteller und Betriebssysteme zum Einsatz. Anmeldedaten werden auf dem hauseigenen Server in Form von einem Wiki, Tabellen und Notizbücher im OneNote gespeichert. Für persönliche Geschäftsaccounts werden die Daten zum großen Teil sich gemerkt, teils aber auch in Browserintegrierten Passwortmanager gespeichert. Der Server und die in Firmenbesitz befindlichen Endgeräte werden mit einem Endpoint-Security-Programm verschlüsselt und gesichert. Bei den privaten Smartphones ist das nicht vorhanden. Um Zugriff auf das Wiki, die Anmeldedatentabelle und dem OneNote zu Erlangen benötigt man jeweils eine Freigabe des Admins. Danach hat man Zugriff auf die jeweils enthaltenen Anmeldedaten. 2. Zielsetzung entwickeln / Soll-Konzept 2.1* Was soll am Ende des Projektes erreicht werden? Alle Anmeldedaten sollen auf einen geeigneten zentral-verwalteten Passwort-Manager migriert werden. Benutzergruppen und Zugriffsrechte sollen erstellt und zugewiesen sein. Mitarbeiter sollen gesicherten Zugriff auf benötigte Anmeldedaten können. Dies muss Geräte- und Standortunabhängig geschehen. Kunden soll der Zugriff auf ihre eigenen Anmeldedaten ermöglicht werden. Richtlinien zur Passworterstellung sollen eingeführt und durchgesetzt werden. 2.2* Welche Anforderungen müssen erfüllt sein? Kompatibel mit Windows, Android und iOS. Hochverfügbar, im Büro, Homeoffice, Außendienst bei Kunden Sicheres Teilen relevanter Daten mit dem Kunden AES256-Bit-Verschlüsselung DSGVO-/ GDPR- konform Monatlich kündbar und möglichst kostengünstig Erstellung von Benutzergruppen, Zugriffsrechte und Richtlinien für die Passworterstellung Multi-Faktor-Authentifizierung 2.3* Welche Einschränkungen müssen berücksichtigt werden? Kunden sollte der Zugriff auf ihre Daten ermöglicht werden, ohne dass sie sich die entsprechende Software anschaffen. 3. Projektstrukturplan entwickeln 3.1* Was ist zur Erfüllung der Zielsetzung erforderlich? Das Projekt wird in drei Hauptaufgaben unterteilt. Der erste Teil beinhaltet die Planung. Es wird zunächst eine IST-Analyse durchgeführt und anschließend ein Anforderungsgespräch geführt, um die Mindestanforderungen und weitere Details zu klären. Mit den im Gespräch gesammelten Daten wird ein SOLL-Konzept erstellt. Eine grobe Auswahl verschiedene Anbieter werden dann zusammengetragen und mithilfe einer Kosten- und Nutzwertanalyse verglichen. In der folgenden Durchführungsphase wird von der geeignetsten Software eine Testlizenz angefragt. Für die Testumgebung werden mehrere Geräte, eine Handynummer und E-Mailadresse gebraucht. Als erstes Hardware mit Windows 11. Diese wird mit den im Unternehmen üblichen Programmen ausgestattet. Zusätzlich werden diverse Browser mit installiert. Hier wird die Weboberfläche, Browser-Plug-ins und ggfs. Desktopanwendungen getestet. Parallel dazu werden ein Android- und ein iOS-Gerät vorbereitet, um die mobilen Anwendungen zu testen. Für die Multi-Faktor-Authentifizierung werden Handynummer, E-Mail und ggfs. Biometrische Sensoren benötigt, weshalb sich das nicht in einer VM-Umgebung simulieren lässt. Auf diesen Geräten wird dann mithilfe von Testusern und Testanmeldedaten die Funktionalität und Konnektivität der Software geprüft. Hierzu werden verschiedene Benutzergruppen und Zugriffsrechte erstellt und verschiedene Szenarien durchgespielt. Anschließend wird ein Leitfaden für die Mitarbeiter erstellt, die Software gekauft, Benutzergruppen erstellt und Zugriffsrechte und Passwortrichtlinien eingestellt. Migration des Wikis, der Anmeldedatentabelle und des OneNote. Zum Abschluss werden die Mitarbeiter eingewiesen und der Leitfaden verteilt. Die Dokumentation wird parallel zur Lösungsfindung erstellt, auch um die Erstellung des Leitfadens zu erleichtern. 3.2* Hauptaufgaben auflisten - Planung - Durchführung - Projektabschluss 3.3* Teilaufgaben auflisten - Planung o IST-Analyse o Anforderungsgespräch o SOLL-Konzept o Evaluation Software o Kosten- und Nutzenanalyse - Durchführung o Aufbau der Testumgebung o Installation und Einrichtung auf den verschiedenen Geräten o Erstellung von Testbenutzergruppen, Zugriffsrechte und Passwortrichtlinien o Durchführen der Tests o Kauf der Software und Erstellung eines Admin-Account o Erstellung von Benutzergruppen, Zugriffsrechte und Passwortrichtlinien o Migration vom Wiki, Tabelle und OneNote o Erstellung des Leitfadens - Projektabschluss o Vergleich SOLL- und IST-Zustand o Einweisung der Mitarbeiter und Verteilung des Leitfadens o Anfertigung der Dokumentation 3.4 Grafische oder tabellarische Darstellung Wenn Sie eine grafische Darstellung gewählt haben, laden Sie diese bitte als PDF -Datei als Anlage zum Antrag hoch. 4.* Projektphasen mit Zeitplanung in Stunden IST-Analyse – 1h Anforderungsgespräch – 1h SOLL-Konzept – 2h Evaluation Software – 4h Kosten- und Nutzenanalyse – 2h Aufbau der Testumgebung – 1h Installation und Einrichtung auf den verschiedenen Geräten – 2h Erstellung von Testbenutzergruppen, Zugriffsrechte und Passwortrichtlinien – 2h Durchführen der Tests – 5h Erstellung von Benutzergruppen, Zugriffsrechte und Passwortrichtlinien – 2h Migration vom Wiki, Tabelle und OneNote – 5h Erstellung des Leitfadens – 2h Vergleich SOLL- und IST-Zustand – 1h Einweisung der Mitarbeiter und Verteilung des Leitfadens – 2h Anfertigung der Dokumentation – 8h

-

Hallo Zusammen, kurz zum Kontext dahinter: Ich arbeite bei meinem AG seit etwa 2,5 Jahren. Seit 2,5 Jahren haben wir auch einen Azubi, der langsam auf der Zielgeraden ist und sich um seinen Projektantrag kümmern muss. Seit Tag 1 kümmere ich mich hauptsächlich um die Ausbildung von Ihm, Fachlich als auch irgendwo organisatorisch. Der eigentliche Ausbilder ist auch der Abteilungsleiter, welcher sich aufgrund von viel Stress und anderen Prioritäten doch weniger um den Azubi gekümmert hat - vorallem weil er auch gemerkt hat, dass es mir Spaß macht und ich ihn auch Fachlich vorwärts bringe. Zusätzlich habe ich vor kurzem dann die AEVO Prüfung gemacht. Seitdem das Thema Projektantrag in der Finalen Phase ist, hat sich der eigentliche Ausbilder doch wieder zu Wort gemeldet und mit dem Azubi hingesetzt und einen Antrag ausgearbeitet. Nachdem ich hier viel mitlese, und mich auch vor 3 Jahren selbst um meine Prüfung gekümmert habe (zwar noch alte PO) fällt mir auf, dass das Projekt mMn viel zu wenig tiefe hat. Das es viel zu generell gehalten ist. Ich kann mir nicht vorstellen, dass das so durchgehen wird. Vielleicht könnt Ihr mir ein Feedback geben, wie ihr das findet/ob das genehmigungsfähig ist. Projektthema: "Reorganisation eines Außenstandortes" Projektbeschreibung: Meine Aufgabe besteht darin, ein internes Projekt zu realisieren, das darauf abzielt, die Arbeit der CAD-Mitarbeiter am Standort X zu erleichtern und gleichzeitig die Zusammenarbeit mit den CAD-Mitarbeitern am Hauptstandort Y zu optimieren. Im Zuge dieser Reorganisation soll zudem die Möglichkeit des Home-Office für die Mitarbeiter verbessert werden, um flexibleres und effizienteres Arbeiten zu ermöglichen. Ein zentrales Ziel dieses Projekts ist es, der IT-Abteilung das Change-Management der lokalen Betriebssysteme zu erleichtern. Dazu werden Prozesse und Systeme standardisiert, um den administrativen Aufwand zu reduzieren und die Effizienz zu steigern. Darüber hinaus soll der Wartungsaufwand am Standort X minimiert werden. Dies wird durch eine gezielte Reduktion der vor Ort benötigten Hardware erreicht. Insgesamt wird das Projekt nicht nur die Arbeitsabläufe und die Zusammenarbeit zwischen den Standorten verbessern, sondern auch die IT-Administration entlasten und langfristig Kosten durch geringeren Wartungsaufwand und optimierte Ressourcenverwendung einsparen. Ist-Zustand: Am Standort X wird derzeit mit FAT-Clients und einer separaten Serverstruktur gearbeitet. Diese Infrastruktur umfasst zehn Client-Arbeitsplätze sowie einen zentralen Server, der als Domänencontroller, Datenspeicher und Printserver fungiert. Zur Sicherung der Daten steht eine zusätzliche Storage-Lösung für Backups zur Verfügung. Die Netzwerk- und Sicherheitsinfrastruktur wird durch eine separate Firewall gewährleistet. Für mobile Arbeitsanforderungen existiert ein Pool-Laptop, der die Möglichkeit bietet, über einen VPN-Tunnel eine Verbindung zu diesem Standort X herzustellen. Derzeit gibt es jedoch keine Möglichkeit, Dateien über einen gemeinsamen Ordner mit dem Hauptstandort Y auszutauschen, was die Zusammenarbeit zwischen den beiden Standorten erheblich erschwert. Soll-Zustand: Im Rahmen der geplanten Umstrukturierung am Standort X sollen alle zehn bestehenden Arbeitsplätze durch eine vorhandene Virtual Desktop Infrastructure (VDI)-Lösung ersetzt werden. Anstelle der bisherigen FAT-Clients werden zukünftig Thin-Clients als Endpoints eingesetzt, die zentral über eine entsprechende Managementlösung verwaltet werden. Zur Optimierung der Netzwerkverbindung wird am Standort Eger ein spezielles Endgerät eingesetzt, das einen VPN-Tunnel zum Rechenzentrum aufbaut. Diese Lösung ermöglicht eine sichere und stabile Verbindung zwischen den beiden Standorten und erleichtert den Zugriff auf zentrale Ressourcen im Rechenzentrum. Zudem wird das Endgerät, zum Aufbau des VPN-Tunnels eingesetzt wird, mit zwei Internetanbindungen ausgestattet, um ein Fallback zu haben. Für das Home-Office wird ein Pool-Arbeitsplatz in Form eines FAT-Clients bereitgestellt, der mit der benötigten Software für die Anbindung an die VDI-Umgebung ausgestattet ist. Dadurch wird den Mitarbeitern eine flexible und sichere Arbeit von zu Hause aus ermöglicht. Durch die zentrale Nutzung der bestehenden Serverstruktur im Rechenzentrum werden Redundanzen vermieden und die IT-Administration deutlich effizienter gestaltet. Zudem wird die Ausfallsicherheit durch die vorhandenen redundanten Serversysteme gewährleistet. Dies ermöglicht eine hohe Verfügbarkeit der zentralen Ressourcen wie des gemeinsamen Datenservers, der Domänencontroller und der Printserver. Gleichzeitig wird das Risiko von Systemausfällen minimiert, was zu einer höheren Stabilität und Zuverlässigkeit der IT-Infrastruktur am Standort X und in der Zusammenarbeit mit dem Hauptstandort Y führt. Projektumfeld: Das Projekt wird sowohl remote vom Hauptstandort Y als auch durch gezielte Vor-Ort-Termine am Standort X umgesetzt. Diese hybride Vorgehensweise ermöglicht eine effiziente Planung und Umsetzung der erforderlichen Maßnahmen, während gleichzeitig eine direkte Unterstützung vor Ort gewährleistet wird. Zunächst wird eine Testphase mit 1-2 ausgewählten Usern durchgeführt, um die Funktionalität und Stabilität der neuen Virtual Desktop Infrastructure (VDI) sowie der Netzwerkverbindungen zu prüfen. In dieser Phase werden mögliche Probleme identifiziert und behoben, bevor das System flächendeckend eingeführt wird. Bei erfolgreichem Abschluss der Testphase geht das Projekt in die Produktivphase über, in der die restlichen Arbeitsplätze am Standort X auf die neue Infrastruktur umgestellt werden. Diese schrittweise Einführung gewährleistet einen reibungslosen Übergang und minimiert potenzielle Störungen im laufenden Betrieb. Projektphasen mit Zeitplanung: Planungsphase - 9,0 Stunden Ist-Analyse 1,0 Std. Soll-Konzept 1,0 Std. Markt-Analyse 3,0 Std. Einholung von Angeboten 1,0 Std. Angebotsauswertung 1,0 Std. Gegenüberstellung SOLL und IST Zustand 2,0 Std. Realisierungsphase – 12,0 Stunden Installation und Konfiguration Thin-Clients 5,0 Std. VPN-Tunnel für Standortvernetzung Einrichten 4,0 Std Einrichtung der Pool-Notebooks für HO 3,0 Std. Testphase - 6 Stunden ————- Testphase mit 1-2 Usern 3,0 Std. Beheben von Fehlern und Optimierung 3,0 Std. Abschlussphase – 12 Stunden Rollout für alle User 3,0 Std. Projektdokumentation und Admindoku 9,0 Std. Gesamt: 40 Stunden Bei der Besprechung intern über die Umstrukturierung ging es hauptsächlich darum, das Endgerät für den VPN zu evaluieren und einzurichten, die Thinclients einzurichten und die Performance zu testen, und dann auf alle auszurollen. Datenmigration von der alten Serverinfrastrukur ins Rechenzentrum wäre zusätzlich ein Punkt. Wie schon zu Beginn gesagt, finde ich das Technisch und vom Inhalt eher nicht ausreichend. Ich hätte noch ein Projekt im Bereich Monitoring offen, was sich vielleicht besser eignen würde - ich würde gern verhindern, dass man noch mehr Zeit bei dem Thema verschwendet, wenn es grundsätzlich nicht reichen sollte. Ich danke für Eure Zeit und Eure Tipps. Guisepppee

-

pantrag_fisi Projektantrag: Einrichtung eines IT-Labors

tamersy erstellte Thema in Abschlussprojekte

Projektantrag: Einrichtung eines IT-Labors 1. Grunddaten der Projektarbeit Projektthema Einrichtung eines IT-Labors zur Unterstützung der praktischen Ausbildung von Umschülern in einer Bildungsakademie Problemstellung Eine unzureichende IT-Infrastruktur im Labor, die weder ausreichend Arbeitsplätze noch eine flexible Lernumgebung für die Umschüler bietet. Ziel Ziel des Vorhabens ist die Modernisierung der IT-Infrastruktur des Schulungslabors, um eine sichere, leistungsstarke und flexible Lernumgebung für bis zu 30 Schüler:innen und 5 Lehrkräfte zu schaffen. Durch die Erweiterung von Arbeitsplätzen, die Implementierung einer netzwerktechnischen Abschottung vom Hauptnetzwerk und die Steigerung der IT-Sicherheit soll ein reaktionsschnelles und störungsfreies Lernumfeld gewährleistet werden. Erfolgskriterien Bereitstellung eines leistungsfähigen unabhängig Netzwerks, das in der Lage ist, eine hohe Anzahl von Benutzern gleichzeitig zu unterstützen. Aufbau einer flexiblen und zukunftssicheren Infrastruktur, die skalierbar ist. Einfaches Hinzufügen von Servern oder Geräten, ohne größere Änderungen an der bestehenden Infrastruktur vorzunehmen. Sicherstellung der Netzwerksicherheit durch Schutz vor Cyberangriffen und unbefugtem Zugriff. Art des Projekts ☒ Reales Projekt in der Produktivumgebung 2. Projektumfeld Unternehmen Ab GmbH Ort des Projekts IT-Labor der Akademie. Ist-Zustand der Infrastruktur Netzwerk: Veraltetes LAN (CAT5e), FritzBox als Router. Server: 4 physische Server (Dell ) ohne Virtualisierung. Sicherheit: Keine Segmentierung, keine Firewall. 3. Entscheidungen Fachliche Entscheidungen: Einrichtung der Netzwerkinfrastruktur, einschließlich VLANs, IP-Adressierung und Firewall-Regeln. Hardware-Ressourcen (z. B. Anzahl der CPUs, RAM, Speicherplatz, Netzwerkschnittstellen) Sicherung des Labornetzes Implementierung von Sicherheitsmechanismen (Firewall) unabhängige LaborNetze Access Points integrieren * 4.Fachbezogene Eigenleistung Planung und Umsetzung einer virtuellen Umgebung Netzwerk einrichten und sichern Tests und Fehlerbehebung Dokumentation * * * Planung: Messbaren Kriterien: Funktionalität, Benutzerfreundlichkeit, Sicherheit, Leistung, Skalierbarkeit, Zeitplan,Kosten. - Kosten - Gantt-Diagramm * * Durchführung : Analyse der bestehenden Infrastruktur Dokumentation des Projekts Testen * Ich brauche Hilfe besonders neben den Sternchen und ich brauche Ihren Meinung nach. ich habe noch Zeit bis 28.02 um den Antrag abzugeben -

Hallo, wäre über jede Meinung glücklich. Die Idee wäre idoit einzuführen im Projekt relevant sollen erstmal nur Funktionen für Changemanagement und visualisierte Netzwerk und Infrastruktur-Darstellung sein Danke im voraus 1 Thema der Projektarbeit Bereitstellen einer Dokumentationslösung mit Blick auf vereinfachte Verwaltung zu Netzwerk und Infrastruktur. 2 Geplanter Bearbeitungszeitraum Beginn: 10.03.2025 Ende: 31.03.2025 3 Projektumfeld Firmenvorstellung lasse ich jetzt mal raus 4 Ausgangssituation Derzeit wird die gesamte Dokumentation der Server und Netzwerkinfrastruktur als auch deren Change-Dokumentation in einzelnen Word-. und Excel-Dateien verwaltet. Diese Methode hat sich als unpraktisch und fehleranfällig erwiesen, da die Dateien mit der Zeit unübersichtlich werden und es schwierig ist, schnell auf relevante Informationen zuzugreifen. Änderungen werden teilweise nicht dokumentiert, was die Nachvollziehbarkeit und Konsistenz der Daten beeinträchtigt. Zudem führt die ständige Bearbeitung der Dateien zu Problemen mit der Zusammenarbeit, da mehrere Personen nicht gleichzeitig an der Datei arbeiten können, ohne Konflikte zu verursachen. Diese Methode ist zudem nicht skalierbar und eignet sich nicht für die zunehmende Komplexität und das Wachstum der IT-Infrastruktur. Eine zentrale Dokumentationslösung, die eine strukturierte Verwaltung und eine einfache Aktualisierung der Dokumentation ermöglicht, ist dringend erforderlich. 5 Projektziel Das Projektziel ist die Bereitstellung eines zentralen Dokumentationssystems, dass die komplexe und unübersichtliche Verwaltung der Infrastruktur und Change-Dokumentation, welche aktuell in den Word und Excel-Dateien aufgezeichnet werden ersetzten soll. Das neue System soll eine strukturierte und visuelle Erfassung, Speicherung und Pflege aller relevanten Daten ermöglichen um die Effizienz und Transparenz in der IT-Verwaltung zu steigern. Es soll eine einfache Bedienbarkeit gewährleisten, eine gleichzeitige Bearbeitung durch mehrere Benutzer erlauben und dabei die Nachvollziehbarkeit sowie Konsistenz der Dokumentation unter allen IT-Sicherheitsvorgaben des Unternehmens sicherstellen. Langfristig soll das System eine skalierbare und zukunftssichere Lösung bieten, die mit den Anforderungen der wachsenden IT-Infrastruktur mithält. Um diesen Prozess möglichst kostengünstig und effektiv zu gestalten, sollen verschiedene Angebote zu unterschiedlichen Systemen an den Punkten Kosten für Lizenzen, Funktionalität und Skalierbarkeit verglichen werden. Die gegebenen Datensicherheitsvorgaben im Unternehmen fordern bei diesem Projekt ein Produkt, das in der lokalen Serverlandschaft im Unternehmenssitz „On-Premise“ selbst gehostet werden kann. Es soll ein performantes und möglichst ressourcensparendes System, das die bestehende Serverstruktur schont, jedoch, ohne jegliche Leistungseinbußen eingesetzt werden. Nach einem durchgeführten qualitativen und quantitativen Vergleich kann dann entschieden werden, welche Dokumentations-Lösung für den..... am sinnvollsten ist. 6 Projektphasen mit Zeitplanung Projektvorbereitung und Planung: -Projektinitialisierung 1std -Ist-Analyse 2std -Soll-Planung 2std Sicherheitskonzept: Erstellen eines Sicherheitskonzepts nach internen Richtlinien 3std Marktanalyse und Vergleich der Systeme: Definieren der verschiedenen Lösungen 2std Systemauswahl und Vertragsverhandlung: Auswahl des neuen Systems 2std Vertragsabschluss 1std Realisierung: Vorbereitung der Vsphere-Umgebung 1std Aufsetzen eines virtuellen Servers in der Vsphere-Umgebung 1,5std Netzwerk und Sicherheitskonfigurationen 1std Installation und Grund-Konfiguration des Dokumentationssystems 1,5std Migration der Systeme und Netzwerkkomponenten aus den Dateien 3std Strukturierung des Dokumentationssystems 2std Zugriffsrechte implementieren 2std Testphase und Schulung: Testlauf und Optimierung 2std Schulung der internen IT-Abteilung 2std Produktivsetzung und Projektabschluss: Produktivsetzung 2std Soll-Ist-Vergleich 1Std Anfertigung einer Dokumentation 8std

-

Hallo zusammen, bin bei der SIHK Hagen. Wäre dieser Projektantrag genehmigungswürdig? Der Antrag muss spätestens am 28.02.2025 abgegeben werden. Ja, ich weiß, dass ich spät dran bin. Influenza hat mir das Leben in den letzten Tagen etwas schwer gemacht. Grunddaten der betrieblichen Projektarbeit Projektthema: Evaluierung und Einführung einer IT-Asset-Management Lösung zur automatisierten Entdeckung von Windows-Clients Was ist das konkrete Problem, das von Ihnen gelöst werden soll? Die unvollständige Hardware-Inventarisierung verschlechtert den Überblick über vorhandene Assets und resultiert in einer unübersichtlichen IT-Landschaft, was die Transparenz und Kontrolle über diese erschwert. Handelt es sich um ein Teilprojekt einer größeren Problemstellung? Ja Falls ja: Umfang des Gesamtprojekts (Kurzdarstellung): Vollständige Inventarisierung aller IT-Assets im Unternehmen, Software / Lizenzen Bezeichnung Vorgängerprojekt: - Bezeichnung Nachfolgeprojekt: Konfiguration der erweiterten Funktionen des Tools Ziel Ihres Projektes: - Konfiguration und Inbetriebnahme der Lösung - Konfiguration der automatisierten Entdeckung und Abrufen von Hardware-Spezifikationen von Windows-Geräten - Das lückenhafte Inventar soll gefüllt werden, ohne für manuellen Mehraufwand bei Mitarbeitern zu sorgen. Mit den Kunden vereinbarte Kriterien für erfolgreichen Abschluss: - Evaluierung, Auswahl und Implementierung einer IT-Asset-Management Lösung anhand mehrerer Kriterien (Kosten, Funktionsumfang, Administrierbarkeit, Skalierbarkeit und Komplexität) - Erfolgreiche Einrichtung der automatisierten Entdeckung - Schulung der verantwortlichen Administratoren Art des Projektes: - reales Projekt in der Produktiv-Umgebung Projektumfeld: Art des eigenen Unternehmens: - Metallindustrie Die Durchführung des Projektes erfolgt: - im eigenen Betrieb Beim Ort des Projektes handelt es sich um: - Verwaltung sonstiges: Art und Umfang der IT-Infrastruktur mit Bezug auf das geplante Projekt: Diverse physische und virtuelle Server; Primär Windows 11 als Client-Betriebssystem; vereinzelt Windows 10 Entscheidungen Welche fachlichen Entscheidungen werden durch Sie persönlich im Projektablauf getroffen und in der Projektdokumentation begründet? - Evaluierung mehrerer Softwarelösungen für die automatische Entdeckung von Windows-Geräten - Begründete Auswahl der zuvor evaluierten Lösungen - Auswahl einer Betriebsart basierend auf den Voraussetzungen der Lösung (Hardware / VM / Cloud) - Auswahl der Scan-Technologie (Agent / Agentless) - Definieren von Scan-Routinen Kriterien zur Auswahl einer Lösung: - Unterstützung von Lifecycle-Management und Software-Lienzmanagement - Schnittstelle zu Ticketsystem (Diese Kriterien sind für die weitere Konfiguration der Lösung nach diesem Teilprojekt wichtig. Reicht es diese in der Doku kurz anzuschneiden und zu erwähnen, dass die Kriterien eben für das nächste Teilprojekt nur wichtig sind?) Eigen- und Fremdleistungen Fachbezogene Eigenleistung des Prüfungsteilnehmers: - Formulierung konkreter Anforderungen an das IT-Asset-Management-Tool - Evaluierung und begründete Auswahl des IT-Asset-Management-Tools - Implementierung der zuvor ausgewählten Lösung unter Evaluierung einer Betriebsart - Konfiguration der automatischen Entdeckung von Geräten - Konfiguration von Firewall, um den Zugriff auf benötigte Ports zu gewährleisten - Konzeption und Durchführung von Testläufen - Anlegen von Benutzerkonten und Zugriffsrechten Welche Aufgaben werden absehbar von Dritten durchgeführt? Hier habe ich tatsächlich gar nichts, was mir zu diesem Punkt einfällt. Zeitplanung I: Durchführung Planung: Anhand welcher messbaren Kriterien wird die Erreichung des Projektziels überprüft: - Geplantes System installiert und funktionsfähig - Spezifikationen werden korrekt erfasst - Scan-Routinen gemäß Zeitplan werden eingehalten Gesamtzeit für Planung: 10 Stunden ------------------------------------------------------------------------------------------------------------------------------------------------ Durchführung (Projektschritte): - Test der Funktionalität - Überprüfung des Projektziels anhand der oben genannten messbaren Kriterien - Implementierung - Abnahme Gesamtzeit für Durchführung: 20 Stunden ------------------------------------------------------------------------------------------------------------------------------------------------ Zeitplanung II: Nachbereitung und Dokumentationen Anhang: - Admin- und/oder Kundendokumentation - Netzwerkskizze - Rechnungen - Projektpläne Gesamtzeit für Nachbereitung: 10 Stunden Summe: 40 Stunden

-

Hallo zusammen, das ist noch kein ausformulierter Projektantrag. Ich wollte euch um euere Einschätzung bitte ob das ein geeingtes FISI Projekt sein könnte. Vielen Dank für euere Antworten Ist Situation. Derzeit wird wurde nur der Eingangsbereich des Unternehmens überwacht. Die Kamera war abhänigig von einem PC der laufen musste. Dieser war zwischen 8 Uhr und 18 Uhr an um Informationen darzustellen. Die aktuelle Kamera ist jetzt defekt Die Tatsache das die Kamera vom PC abhängig war führte dazu dass man nach 18 Uhr nicht prüfen konnte wer am Eingang geklingelt hat. Die Firma bietet auch ein Schulungsrechenzentrum an welches für die Teilnehmer frei zugänglich ist um hands on Übungen durchzuführen. Es kam vereinzelt vor dass nicht festverbaute Komponenten die z.B. sfps plötzlich verschwunden waren. Soll Zustand Künftig soll neben dem Eingangsbereich auch das Rechenzentrum unter berücksichtigung der Datenschutzrichtlininen überwacht werden. Dazu sollen zwei neuen webcams angeschafft und im Eingangsbereich und im Rechenzentrum installiert werden. Für die beiden Webcams müssen dafür Netzwerkanschlüsse geplant werden. Nachdem der Standort der Anschlüsse ermittelt wurde wird ein Elektriker mit dem verlegen der Kabel beauftragt. Die Daten welche von den Webcams produziert werden sollen für vier wochen zentral gespeichert werden. Der Produktvergleich der technischen Kriterien soll mit einer Bewertungsmatrix durchgeführt werden. Nach Ermitllung der potentiellen Kandidaten erfolgt der Angebotsvergleich. Ziel ist das unabhängig von der Tageszeit auf die Webcams zugegriffen werden kann. Der Zugriff ist nur aus dem Unternehmensnetzwerk vorgesehen. Weiterhin ist der Zugriff auf die webcam durch die Unternehmensfirewall auf eine bestimmte Zone (vgl. VLAN) und den relevanten Ports (https) beschränkt. Die Freischaltung der Ports muss für die IP Adressen der webcams noch an der zuständigen Stelle veranlasst werden Sofern man sich nicht im Unternehmen befindet muss ein Verbindung über die bestehenden VPN Lösung zur Firma aufgebaut werden. Bei Bedarf Videomaterial gesichtet werden können. ist das ein realistisches Projekt?

-