-

Gesamte Inhalte

14 -

Benutzer seit

-

Letzter Besuch

Inhaltstyp

Profile

Forum

Downloads

Kalender

Blogs

Shop

Beiträge von H0m3B0Y

-

-

vor 3 Minuten schrieb allesweg:

Empfehlung des ersten Lesers an M.B.: Anonymisierung nochmals überarbeiten.

Danke!

-

-

Moin lüüd,

hier wie versprochen die Dokumentation meines Projektes + Präsentation.

Durfte sie heute Morgen um 0800 präsentieren, hat mir eine Zwei eingebracht, ich hoffe sie kann einigen als Orientierung dienen!

Grüße, viel Glück und Erfolg für alle die es noch vor sich haben!

Kritikpunkte waren

- Abstrakte Rechnung für Schulung und Personaleinsatz

- Art. 2 § 42 DSG Grundsätze

Fragen im Fachgespräch schienen mir teilweise nicht "zweckorientiert" - relevant für den Nachweis der Fachlichkeit, hätte mir dort technische oder kaufmännische Fragestellungen gewünscht.

Nicht in der Form, was ist denn ein SIEM und warum Unternehmen denn kommerzielle Lösungen einsetzen? - Bestanden ist bestanden.

Der Thread zum Antrag:

Implementation-einer-Softwarelösung-zur-Bedrohungsanalyse.pdf

-

Im Zweifel die 172.Box einfach mal zurücksetzten, sollte aber eigentlich kein Problem sein. Statische/Default Routen sind bei der "Internet über weitere FritzbBox/Router/modem" nicht notwendig, außer du willst netzübergreifend kommunizieren. ich betreibe hier selbst so ein setup mit einer Fb6490/Fb7590. Was hast du denn bereits an Fehlersuche betrieben? Im Zweifel auch mal die Kabel tauschen, am besten mit einem von dem du weißt, dass es funzt.

-

vor 2 Minuten schrieb _n4p_:

da ist wohl etwas durcheinander geraten. Seit 2.4 kann pfSense AES-NI für VPN-Verbindungen nutzen, muss es aber nicht.

Ursprünglich war mal geplant mit Version 2.5 AES-NI zwingend vorauszusetzen. Der Plan wurde mittlerweile einfach aufgegeben.aktueller als 2.5? das ist ja noch gar nicht fertig. 2.4.5 ist noch ganz frisch.

Ja da ist ganz offensichtlich was durcheinander geraten 😮 zumindest bei der Version war ich schlampig...

ZitatIn our pfSense 2.5.0 Development Snapshots Now Available blog posted March 18, 2019, we announced that AES-NI is no longer a requirement for pfSense 2.5.0. Please review that blog for more information.

As always, we appreciate all of the feedback and community interest this topic has generated. Thank you for your continued support of the pfSense project.

Okay ich sehe es xD

Danke für die Richtigstellung!

-

Wie oben auch schon erwähnt ist der CiscoPacketTracer eine sehr gute Möglichkeit das Netzwerken, vor allem auch in größeren Maßstäben verständlich zu lernen. Da kann man so ziemlich alles Simulieren was "heutzutage" Netzwerktechnisch so zum Einsatz kommt.

Ansonsten kann ich nur immer wieder empfehlen mit Proxmox, VirtualBox und ähnlichem zu arbeiten. Die eignen sich ebenfalls prima für die Virtualisierung von Netzwerken. Das ganz kann man aber auch physisch aufbauen. Dafür bräuchtest du nur managed switche, gebraucht oder neu spielt dabei erstmal keine Rolle! Dazu Mikrotik Router - Router Board, PFSense oder Opensense und schon kanns mit dem Test-netzwerken losgehen.

Unterm strich würde ich dir dennoch packetTracer ans Herz legen, die Möglichkeiten übersteigen bei weitem das was du "nur" physisch realisieren kannst, zusätzlich lernst du mit den Cisco CLI's umzugehen! - Ein weiteres Nettes Feature ist die Visulisierung von Paketen und Paket-Flüssen, ebenso die Visualisierung von bestimmten Fehlerbildern zur besseren Verständlichkeit!

Denke das wichtigste ist wie bei allem andern im Leben, anzufangen mit etwas anzufangen...

Grüße

-

Moooooin!

Schließe mich @pyraqt an, war auch lange nur als Gast am start und hoffe der Community nun etwas "zurück geben zu können"...

ich arbeite momentan noch bei einem großen IT Dienstleister im Norden, wir arbeiten mit unterschiedlichsten Großkunden zusammen u.a. Luftfahrtunternehmen und Rüstungsunternehmen, Automobilbranche etc.

ich habe, obwohl meine Ausbildung wie bei so vielen im Selbststudium stattfand, viel lernen und entdecken können innerhalb von 2 Jahren und praktisch keiner Vorerfahrung bzgl. IT allgemein bis auf die typischen Skills die mittlerweile jeder Bewerber mitbringt. I

Außerdem habe ich so ziemlich alle wichtigen Stationen durchlaufen können und einiges an Erfahrung sammeln können, vor allem Dank der "Alten Hasen" sofern sie bereit dazu waren zu "lehren". Meine Hauptaufgaben sind im Bereich Netzwerktechnik - Produkte von unterschiedlichen Herstellern administrieren und in Kundenumgebungen Integrieren.

Zu meinen Hobbys gehören im Sommer biken und im Winter irgendwas mit Musik und Computern, von kleinen Projekten, Zertifikaten erlangen bis hin zu CTF's alles am start.

Grüße an alle lesenden!

-

vor 17 Minuten schrieb charmanta:

Ne. Da steht NRW und das ist m.E nicht BaWü ...

Auch in NRW gibts reichlich Punkte für nachvollziehbare Entscheidungen ...

Stimme ich zu.

Ich gehöre jedoch nicht zu den FiSi's die Banden zum auflaufen brauchen, wie man sicherlich ganz gut erkennen kann...

Abgesehen davon hab ich mittlerweile einen sehr guten Überblick innerhalb der Branche/Sinnhaftigkeit und relevanz der Ausbildung bekommen. - Schaumschläger helfen einem im Neuland nicht

- Die Realität "da draußen" weicht erheblich von dem ab was sich Prüfer, IHK und Betriebe so wünschen... Das soll aber nicht Gegenstand des Threads sein, wie ich eingangs schon erwähnt.

- Die Realität "da draußen" weicht erheblich von dem ab was sich Prüfer, IHK und Betriebe so wünschen... Das soll aber nicht Gegenstand des Threads sein, wie ich eingangs schon erwähnt.

Grüße

- Bitschnipser, allesweg, OkiDoki und 2 Weitere reagierten darauf

-

5

5

-

Am 27.11.2020 um 14:51 schrieb Chrypho:

Danke für eure Kritik und ich werde Versuchen dies zu Verkürzen.

Es ist schwer eine Projektarbeit zu schreiben, ohne an dem Projekt teilgenommen zu haben (meine Ausbildung ist mehr oder weniger ein Selbststudium) ... Daher danke ich für die Kritik.

Mein Ausbilder meinte bei der Vorlage der Projektarbeit nur ... "google halt mal, vielleicht findest du bessere Formulierungen" ...Same here...

Oder bei Projekten

"Hauptsache der Spielball liegt nicht bei uns" - Original eine meiner ersten (schlechten) Lektionen...

-

Die Anforderungen an das zu testende System werden ebenfalls nochmal in der Doku formuliert, also Datenquellen und die einzelnen Use-Cases - Überwachung privilegierter Account, Sammeln von Endpunkt-Informationen etc.

Untersucht wird die Leistungsfähigkeit der Detektion Anhand von vorsätzlich erzeugten Risiken - Dazu wird z:B. ein Web-Server mit Lamp stack aufgesetzt auf dem dann einige Konfigurationsfehler vorhanden sind, die zu sqli xss rce lfi etc. führen.

Die Ausnutzung der Schwachstellen muss dann von dem System erkannt werden.

In einer AD umgebung die ebenfalls in dem Testnetzwerk vorhanden ist werden dann verschiedene Szenarien simuliert, Verbindungen zu Tor Entry-Exit Nodes, Mirai CC Verbinungen... Auch die Anmeldung und Nutzung von User und privilegierten Accounts bzgl. Änderungen von Konfigurationen, Anmeldung aus einer Unbekannten Location werden simuliert.

Heute sind mal andere FiSi's dran xD

Bis auf eine Nutzwertanalyse und einem kurzen tabellarischen Vergleich wird darauf nicht weiter eingegangen... sollte die Frage beantworten.

-

Nun falls du die Auswahl von möglichen Softwarelösungen meinst, diese wurde in Teilprojekten behandelt. Meine Projektdokumentation geht auf diese Frage ein.

Zitat

ZitatProjektabgrenzung

Die Durchführung eines vorangegangen Teilprojekts hat die Funktionsspektren mehrerer Softwarelösungen miteinander entsprechend der obergeordneten Projektanforderungen verglichen. Bei dieser Untersuchung kristallisierten sich drei Softwarelösungen heraus, zum einen AlienVaults OSSIM, SIEMonster von SiemMonster und SecurityOnion von SecurityOnion LLC. Alle drei werden in der Praxis getestet, mein Projekt behandelt die Untersuchung der Leistungsfähigkeit von SecurityOnion innerhalb des Testnetzwerks unter Testbedingungen.

Muss noch ein paar Informationen "schwärzen" dann lade ich die Dokumentation ebenfalls mit Verlinkungen hoch.

-

Moin liebe lüüd,

ich dachte mir mal meinen Projektantrag als Beispiel und Orientierung für die kommenden Fisis hochzuladen, auch wenn's ein spezielles Thema ist.

1. Thema der Projektarbeit/Projektbezeichnung*

Implementation einer Software Lösung zur Bedrohungsanalyse, Überwachung der Unternehmenssicherheit und Protokollverwaltung innerhalb eines Software-Defined-Datencente

2. Projektbeschreibung*

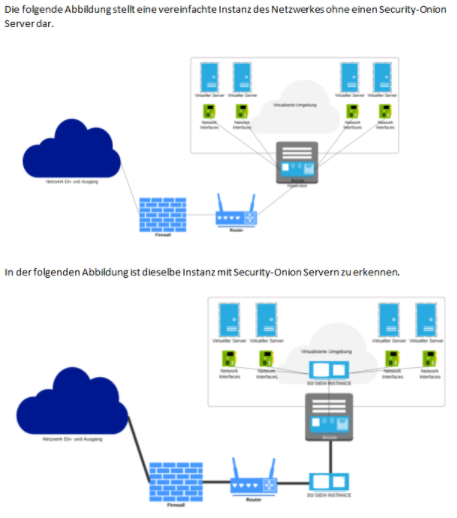

Im Anhang findet sich ein PDF in dem der Projektaufbau grob visualisiert wurde. - (Im unteren Teil, falls die Mods es nicht löschen

)

)

Begriffsklärung

SO = Security Onion ist eine Linux Distribution für Bedrohungs-Analysen, Netzwerküberwachung und Log-Management

NSM = Terminus für Netzwerk-Monitoring-Software

HVM = hardware-virtual-machine, Terminus für Type-1 Hypervisor

IDS = Intrusion-detection-system

Innerhalb eines Großprojekts wird für einen Kunden aus der Luftfahrtindustrie eine neue Möglichkeiten gesucht, Fertigungsprozesse zu visualisieren. Realisiert wird dies durch unterschiedliche VR/AR Technologien, die auf einem virtualisierten Server laufen und innerhalb einer separierten Netzwerk Umgebung verfügbar sind.

Diese Umgebungen und Endgeräte sind aufgrund fehlender Konzepte zur Gewährleistung der Applikations- und Endpunkt-Sicherheit noch nicht einsatzbereit. Zwar verfügen die Netzwerkeingänge über eine softwarebasierte Firewall, die bestimmte Funktionen, wie das Sammeln von Endpunktinformationen als auch das Filtern von Paketen, realisiert. Jedoch erfolgt ein händisches Sichten der Information.

Die Identifizierung und Eliminierung von Bedrohungen sowie die Detektion von verdächtigen Aktivitäten stellen aufgrund der Systemstruktur eine große Herausforderung dar. Grundsätzlich muss auf allen Ebenen (Netzwerk, Host, HVM-Host, HVM-Guest) eine Vielzahl an Datensätzen gewonnen werden.

Da es sich um eine teils virtualisierte Umgebung handelt, übertreffen die Anforderungen das Funktionsspektrum handelsüblicher NSM (Network-Security-Monitor) Applikationen, die rein physisch und im Stand-Alone Modus betrieben werden.

Das erweiterte NSM- System soll die Fähigkeit besitzen, die netzwerkbasierten Informationen aus der Sicht jedes beliebigen Knotens im Netzwerk zu sammeln - was zur schnellen Entscheidungsfindung bei Zwischenfällen erforderlich ist. Aufgrund dieser Anforderungen wird ein spezielles Entwicklungskonzept erstellt, innerhalb dessen mehrere Design- Möglichkeiten untereinander abgewogen werden, um schlussendlich sicherzustellen, dass die vorgeschlagene Lösung stabil, sicher und wartbar ist.

Mein Projekt stellt einen Teilauftrag dar: Einerseits den Aufbau und die Installation sowie Konfiguration einer open-source Lösung zum Detektieren von Sicherheitsrisiken und andererseits die Gewinnung von Informationssätzen innerhalb einer heterogenen Cloud Umgebung. Ziel ist, eine Virtualisierungsplattform aufzubauen, in der sich Nachbauten der eingesetzten Applikationen wiederfinden, das angeschlossene Testnetzwerk mit strategisch platzierten Sensoren auszustatten und Endpunkte sowie Netzeingänge zu überwachen.

Im Anschluss findet eine Untersuchung der Leistungsfähigkeit statt. Dadurch soll festgestellt werden, inwiefern die eingesetzte Lösung eine kommerzielle Lösung ersetzten kann, vor allem unter der Berücksichtigung ökonomischer Interessen und technischer Anforderungen.

3. Projektphasen mit Zeitplanung in Stunden*

Das betriebliche Abschlussprojekt besteht aus 4 Projekt Phasen die wiederum in einzelne Einheiten unterteilt sind.

Die erste Phase ist die Planungsphase, innerhalb derer sich folgende Tätigkeiten wiederfinden:

- Ist-Zustandsanalyse = 1 Stunde

- Ziel-Konzeption und Erstellung einer Test-Metrik = 2 Stunden

- Bereichsplanung = 1 Stunde

- Kostenplanung = 1 Stunden

Die zweite Phase umfasst die Projektrealisierung:

- Installation und Härtung der Basis-Systeme = 2 Stunden

- Installation von Test-Applikationen = 2 Stunden

- Konfiguration SO = 3 Stunden

- Erstellen von anfälligen Diensten = 2 Stunden

Die dritte Phase umfasst das Testen und Dokumentieren der eingesetzten Lösungen:

- Testen = 3 Stunden

- Dokumentieren = 4 Stunden

Die abschließende Phase beinhaltet folgenden Tätigkeiten:

- Bewertung der Wirksamkeit = 7 Stunden

- Dokumentation und Übergabe = 8 Stunden

4. Zielgruppe der Präsentation*

Die Zielgruppe sind die Auftraggeber, in diesem Fall Project und Business Owner.

5. Geplante Präsentationsmittel*

Als Hilfsmittel wird ein Laptop zur Präsentation und ein Projektor zur Bildschirmübertragung sowie eine Projektionsfläche benötigt.

Ging soweit ohne jegliche Beanstandung durch. Der Kern des Projekts ist neben dem praktischen Ausführen der Tätigkeiten (Planung, Realisierung etc.) das verfassen der Projektdokumentation, welche sehr umfangreich und ausführlich ist. Diese werde ich natürlich auch noch Hochladen und dementsprechend auf diesen Thread verweisen.

Hoffe damit für einige Interessierte ein wenig Licht ins dunkle zu bringen vor allem für die allseits unbeliebten und gefürchteten s3CuRiTy-tH3MeN!!! - denn auch diese gehören zum Dasein eines FiSi's...

Cheers!

-

@almuyani stimme @allesweg da zu, allerdings würde ich dabei nochmal auf deine Frage nach der geeigneten HW eingehen...

Abgesehen von den offiziellen Mindestanforderungen - docs.netgate.com/pfsense/en/latest/hardware/minimum-requirements.html - sollte bei Versionen <2.5 darauf geachtet werden, dass dein Prozessor auf dem Board AES-NI unterstützt.

Wenn du aktuellere Versionen nutzt wovon ich mal stark ausgehe, kannst du so ziemlich alles nutzen was mind. 2 Netzwerkschnittstellen hat und sonst auch unter FreeBSD läuft. Von kleinen NUC's bis hin zu irgendwelchen Bastelboards, solange sie Architekturen wie x86, ARM, Atom, oder AMD Architekturen unterstützen.

Im Zweifel - forum.netgate.com

Ich persönlich nutze ein APU 4 D4, ist allerdings schon ein wenig überdimensioniert...

Allerdings kannst du auch einfach ein alten Rechner nehmen Proxmox draufhauen und dann PfSense installieren einzige Hürde ist das durchreichen der Netzwerkkarte, dafür muss dein Rechner Virtualisierungsfunktionen unterstützen VT-D ists bei Intel. kp. wie das Pendant bei AMD heißt...

Vielleicht schaust du dir auch nochmal OpenSense an - opensense.org - bietet einige Vorteile gegenüber Pfsense, werde dir einfach mal zwei vergleichende Zusammenfassungen anhängen!

Für Datenspeicher bzgl. Überwachungskameras würde ich eh IMMER auf eine externe Speicherlösung setzten, vor allem wenn du Bänder für Zeiraum X vorhalten musst.

Da eignet sich ein Netzwerkspeicher, einfach als fertigen NAS dazukaufen, gibts mittlerweile schon für ein paar Groschen, oder auch mit nem alten Rechner Proxmox aufsetzen und dann einen ZFS via SMB Share aufsetzen.

Bisschen ausschweifende Antwort aber sollte hilfreich sein

Cheers!

Projektdoku: Implementation einer Software Lösung zur Bedrohungsanalyse, Überwachung der Unternehmenssicherheit und Protokollverwaltung innerhalb eines Software-Defined-Data-centre

in Abschlussprojekte

Geschrieben

Hmm finde nur den Mustermann und Hanks, meinen Nachnamen sehe ich per Textfeldsuche nicht mehr. Hauptsache der Name der Firma ist nicht drin...

Punkte kann ich leider nicht genau benennen, da man mir nur die Gesamtnote genannt hat und ich nicht danach gefragt habe.

Werde die Punkte sobald ich die offiziellen Ergebnisse der IHK bekommen habe, nachliefern! (2-4 Wochen)

Zur Anzahl der Seiten kann ich nur auf die alte Prüfungsordnung verweisen, 10-12 Seiten reiner Text (laut BS-Lehrer und Prüfer unformatiert).