Duken

-

Gesamte Inhalte

51 -

Benutzer seit

-

Letzter Besuch

Inhaltstyp

Profile

Forum

Downloads

Kalender

Blogs

Shop

Beiträge von Duken

-

-

Hallo zusammen,

ich bin mir nicht sicher ob es sich lohnt dafür ein neues Thema zu eröffnen, wollte jedoch einfach mal fragen ob jemand eventuell weiss wann die endgültigen Abschlussprüfungsergebnisse bei dem Betrieb vorliegen (ob es da einen bestimmten Zeitraum gibt - falls es wichtig ist IHK Hamburg).

Vielen Dank im Voraus!

Mfg

Duken

-

@Crash2001 hat das oben schon ganz gut beschrieben ggf. auf Wikipedia. Hier sonst einmal der Eintrag von Wikipedia.

Um zwischen den VLANs zu unterscheiden, wird nach IEEE 802.1Q der Ethernet-Frame um vier Byte (= 32 Bit) erweitert. Davon sind 12 Bit zur Aufnahme der VLAN-ID vorgesehen, so dass (ohne Ausnutzung des Canonical Format Bit) insgesamt 4096 − 2 = 4094 VLANs möglich sind (die VLAN-IDs "0" und "4095" sind reserviert und nicht zulässig).

-

Muss ich @tkreutz2 recht geben, du brauchst wirklich ein wenig mehr Selbstbewusstsein.

Ich denke mal jeder Mitarbeiter hätte gerne einen weiteren guten Mitarbeiter statt ein Model an der Seite. Als Model wird niemand geboren und ist wahrscheinlich auch niemand hier, mir ist klar es ist einfacher gesagt als getan..

Alles in einem : Mehr Selbstbewusstsein, nicht immer alles so negativ sehen und auch nicht mit der herrangehensweise "Menschen mögen mich generell nicht"

Es dauert ein bisschen aber es wird klappen, da bin ich mir sicher

-

vor 2 Minuten schrieb KeeperOfCoffee:

Die Schicken dich mit Zettel und Stift hin o.O?

Denke er nimmt seinen privaten Laptop mit (hoffe ich zumindest :D)

-

Am 22.1.2020 um 11:01 schrieb Cris1887:

Kurze Projektbeschreibung: Die Mitarbeiter XXX, welche bei der YYY im Helpdesk eingesetzt sind, verwenden als Tickettool IBM Notes. Nach einer Umstellung des Office Systems, wurde von Office 2016 auf Office 365 gewechselt mitsamt des Mail Accounts der von Notes auf Outlook wechselte.

Da Notes nicht mit mit Outlook kompatibel ist und aus Mails keine Tickets mehr direkt erstellt werden können soll ein neues Tickettool als testvariante genutzt werden.

Das Hauptziel ist ein neues Tickettool zu finden welches die Arbeit des Helpdesk und der User erleichtert und zu einem besseren Arbeitsablauf führen kann. Dieses soll erstmal als Testvariante auf 5 PC´s (2 Admin und 3 User) laufen

Projektumfeld:

Die XXX ist ein IT-Systemhaus mit X Standorten in (Länder) mit über 7500 Mitarbeitern der Hauptsitz befindet sich in ZZZZZZZ. Das Projekt wird bei der Firma YYY durchgeführt. Bei dem Projekt handelt es sich um ein internes Projekt welches nach erfolgreichem Test der YYY vorgelegt wird, um ein Ausrollen im Gesamten Betrieb zu starten.

Projektphasen mit Zeitplan in Stunden:

- IST Analyse 1,5h

- SOLL Konzept 1,5h

- Produktsuche 1,5h

- Produktvergleich (Kosten- Nutzenanalyse) 3h

- Auswahl des Systems 0,5h

- Planung des Testbetrieb 2h

- Installation und Einrichtung der Testumgebung 5h

- Testbetreib 5h

- Testauswertung 2h

- SOLL-IST abgleich 2h

- Projektdokumentation 10h

- Puffer 1h

Insgesamt: 35 h

Dokumentationen zur Projektarbeit (Nicht selbstständig erstellte Dokumente sind zu kennzeichnen!):hier weiß ich nicht genau was da rein soll...

Guten Morgen,

am besten fragst du bei deiner zuständigen IHK nach ob ein Puffer mit drinne sein darf.

In Hamburg z.B. sind die 35h vollständig einzuplanen.

-

vor 14 Stunden schrieb charmanta:

kannst du so versuchen denke ich

Guten Morgen,

vielen Dank für die Rückmeldung!

-

Hallo zusammen,

ich würde den Antrag so abgeben. Könntet ihr noch einmal drüberschauen ?

Vielen Dank im Voraus!

1 Projektbezeichnung

Installation und Konfiguration einer Mobile Device Management Lösung zur zentralen Verwaltung mobiler Endgeräte.

2 Ist-Analyse

Die Firma XXX ist ein IT-Dienstleister mit ca. XXX Mitarbeitern das Unternehmen wurde am TT.MM.JJJJ gegründet der Firmensitz liegt in XXXX. Die Dienstleistung wird in verschiedenen Fachbereichen bei Kunden eingesetzt unter anderem im Umfeld Microsoft, SAP und Testmanagement. Die Aufträge der Kunden werden vor Ort bei dem Kunden oder mithilfe einer VPN-Verbindung (Virtuellen Privaten Netzwerk) aus dem Büro oder Homeoffice erledigt derzeit verwenden wir Private Handys und Firmenhandys bei Diebstahl oder Verlust eines Smartphones besteht derzeit keinerlei Möglichkeit die Daten zu löschen bzw. das Gerät zu orten oder auf Werkseinstellung zurückzusetzen. Datendiebstahl von Firmeninternen Dateien oder Kundendateien wäre in diesem Falle nicht möglich.

3. Zielsetzung entwickeln/Sollkonzept

3.1 Was soll am Ende des Projektes erreicht sein?

Die Lösung soll die Sicherheit bei Verlust oder Diebstahl eines mobilen Gerätes des Mitarbeiters gewährleisten. Da sich auf dem Smartphone teils sensible Firmen-/Kundendaten befinden. Die mobilen Geräte der Mitarbeiter werden einen Zugriff über ein Virtuelles Privates Netzwerk (VPN) in das Firmennetzwerk erhalten.

Um die dazugehörige Internetverbindung bereitzustellen,

wird das Wireless-LAN (WLAN) von dem Kunden benötigt, es kann ebenfalls das Mobile-Datenvolumen verwendet werden.

Die Mitarbeiter sollen Ihre Smartphones mit sich führen, um einzelne Sachen zu dokumentieren. Zudem soll es eine Möglichkeit geben die Geräte mithilfe von Fernsteuerung einzurichten, zu warten und zu lokalisieren.

Die Lokalisierung des mobilen Endgerätes, soll nach einer Bestätigung des Mitarbeiters per E-Mail stattfinden.

Außerdem wird es für die Mitarbeiter einen sogenannten Workspace geben damit private und Unternehmensbedingte Daten voneinander getrennt werden.

3.2 Welche Anforderungen müssen erfüllt sein?

Folgende Anforderungen sollen durch das Projekt erfüllt werden:

· Konzept Datensicherung

· VPN-Installation und Konfiguration auf den mobilen Endgeräten

· Bei Verlust oder Diebstahl eines Mobilen Endgerätes muss gewährleistet sein, dass vorzeitig mithilfe von Fernsteuerung das mobile Endgerät direkt auf Werkseinstellung zurückgesetzt wird

· Sicherheitskonfigurationen müssen vorgenommen werden

· Trennung zwischen Privaten und Dienstlichen Inhalten (Workspace)

· Geräte mithilfe von Fernsteuerung einrichten

· Geräteinformationserkennung für die Inventarisierung

· Erstellung einer Kostenübersicht

· Geräteverfolgung auf Anfrage möglich

· Blacklist für Webseiten & Apps

· Drittanbieter Sperrung muss zentral Verwaltbar sein

· Funktionstüchtiges Mobilfunknetz

· Nachvollziehbare Dokumentation

4 Projektphasen mit Zeitplanung

4.1 Auflistung der Aufgaben

· Analysephase

o Durchführung der Ist-Analyse

o Informationsrecherche verschiedener Mobile Device Management

Anbieter/Open-Source Lösungen

o Produktvergleich

o Durchführen der Wirtschaftlichkeitsanalyse

o Entscheidung der MDM-Lösung

· Entwurfsphase

o Planung der Architektur

o Konzept Datensicherung

· Durchführungszeitraum

o Erstellen und Konfigurieren der MDM-Lösung

o Sicherheitskonfiguration VPN-Netztes

o VPN-Installation auf den mobilen Endgeräten

o Testbetrieb und Fehlerbehebung

· Abnahme

o Vorschau der Umgebung bei Mitarbeitern und dem Ausbilder

o Abnahme durch die zuständige Abteilung

o Soll-Ist Abgleich

· Dokumentation

o Erstellen der Projektdokumentation

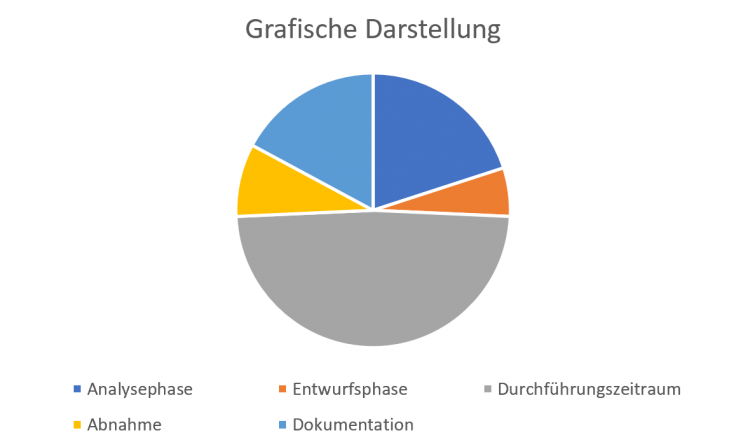

4.2 Grafische und tabellarische Darstellung

Zeitplanung (Grafisch)

Tabellarische Darstellung

Phase

Zeit in Stunden

Analysephase

7

Entwurfsphase

2

Durchführungszeitraum

17

Abnahme

2

Dokumentation

7

4.3 Projektphasen mit Zeitplanung in Stunden

Phasen

Zeit in Stunden

Analysephase

7 Stunden

- Durchführung der Ist-Analyse

1 Stunde

- Informationsrecherche verschiedener Mobile Device Management Anbieter/Open-Source Lösungen

3 Stunde

- Produktvergleich

1 Stunde

- Durchführen der Wirtschaftlichkeitsanalyse

1 Stunde

- Entscheidung der MDM-Lösung

1 Stunde

Entwurfsphase

2 Stunden

- Planung der Architektur

1 Stunde

- Konzept Datensicherung

1 Stunde

Durchführungszeitraum

17 Stunden

- Erstellen und konfigurieren der MDM-Lösung

10,5 Stunden

- Sicherheitskonfiguration des VPN-Netzes

1,5 Stunden

- Testbetrieb und Fehlerbehebung

3,5 Stunden

- VPN-Installation auf den mobilen Endgeräten

1,5 Stunden

Abnahme

2 Stunden

- Abnahme durch die zuständige Abteilung

1,5 Stunde

- Soll-Ist Abgleich

0,5 Stunden

Dokumentation

7 Stunden

- Erstellen der Projektdokumentation

7 Stunden

Gesamtzeit

35 Stunden

-

@charmanta habe die Texte aufgrund der vielen Kommafehler noch einmal überarbeitet.

Könntest du (wenn es deine Zeit zulässt) bei gelegenheiten einmal drüberschauen?

Vielen Dank im Voraus!

1 ProjektbezeichnungEvaluation, Installation, Konfiguration und Implementierung eines zentralen Passwort-Management-Systems

1.1 Kurzform der Aufgabenstellung

Im Rahmen des Projektes soll ein zentrales Passwort-Management-System aufgebaut werden. Dazu gehören Installation, Konfiguration und die Absicherung (Backup-Konzept und Sicherheitskonfiguration)

1.2 Ist-Analyse

Die Firma XXX ist ein IT-Dienstleister mit ca. XXX Mitarbeitern das Unternehmen wurde am TT.MM.JJJJ gegründet der Firmensitz liegt in XXXX. Derzeit werden alle Passwörter in zwei Keepass-Dateien im Sharepoint hinterlegt. Aus Sicherheits- und Datenschutzgründen verwenden wir kryptische Passwörter diese werden automatisch von Keepass bei Erstellung eines sogenannten Eintrages generiert.

Da kein zentrales Passwort-Management-System vorliegt, musste mehrfach bei Austritt eines Mitarbeiters viel Zeit in die Änderung der Passwörter gesteckt werden. Zudem gab es Probleme mit der Synchronisation zwischen dem Lokalen Speicher und Sharepoint.

2 Zielsetzung entwickeln/Sollkonzept

2.1 Was soll am Ende des Projektes erreicht sein?

Ziel des Projektes ist es ein zentrales Passwort-Management-System aufzubauen mit verschiedenen Berechtigungen für einzelne Abteilungen und Benutzer unter Berücksichtigung verschiedener wirtschaftlicher Aspekte. Mithilfe des zentralen Passwort-Management-Systems soll verhindert werden das beim Ausscheiden einzelner Mitarbeiter ein erhöhter Zeitaufwand nötig ist, um alle Passwörter zu ändern. Die Berechtigungen und Benutzerverwaltung sollen mithilfe einer LDAP-Anbindung erleichtert werden. Um alles möglichst Benutzerfreundlich zu gestalten wird eine Single-Sign-On Lösung die Anmeldungen der einzelnen User vereinfachen. Das zentrale Passwort-Management-System soll in der Lage sein die einzelnen Abteilungen zu filtern, sodass alle Passwörter der gefilterten Abteilung angezeigt werden. Zudem soll es keinerlei Probleme bei der Synchronisation geben. Sollte es zu einem Ausfall des Systems kommen oder Wartungsarbeiten geben sollen alle Benutzer weiterhin Zugriff auf die Passwörter haben. Zum Schluss wird eine nachvollziehbare datenschutzgerechte Dokumentation erstellt, um alle Änderungen im Detail nachzuvollziehen.

Die Zeitangaben habe ich nicht angepasst deswegen habe ich diese jetzt hier nicht noch einmal extra aufgelistet.

Bei Rechtschreibfehlern oder sonstigen Zeichensetzungsfehlern liebend gern bescheid sagen.

-

Danke dir

!

!

Damit gebe ich dir recht habe da ein großes Problem mit.

-

Am 8.1.2020 um 13:05 schrieb Duken:

Kann man den so abgeben ?

@charmanta @Maniska hättet ihr eventuell Zeit zum rüberlesen?

Vielen Dank im Voraus!

-

-

Hallo zusammen,

Frohes neues Jahr!

Ich habe den Antrag noch einmal überarbeitet und würde ihn so abgeben.

Falls es Verbesserungsvorschläge gibt, gerne reinschreiben

Vielen Dank schon einmal im Voraus!

Projektantrag

1 Projektbezeichnung

Evaluation, Installation, Konfiguration und Implementierung eines zentralen Passwort-Management-Systems

1.1 Kurzform der Aufgabenstellung

Im Rahmen des Projektes, soll ein zentrales Passwort-Management-System aufgebaut werden. Dazu gehören Installation, Konfiguration, Absicherung (Backup-Konzept, Sicherheitskonfiguration)

1.2 Ist-Analyse

Die XXXX GmbH ist ein IT-Dienstleister mit ca. XX Mitarbeitern das Unternehmen wurde am DD.MM.JJJJ gegründet, der Firmensitz liegt in XXXX. Derzeit werden alle Passwörter in zwei Keepass-Dateien im Sharepoint hinterlegt. Aus Sicherheits- und Datenschutzgründen, verwenden wir Kryptische Passwörter, diese werden automatisch von Keepass bei Erstellung eines sogenannten Eintrages generiert.

Da keine zentrales Passwort-Management-System vorliegt, musste mehrfach bei Austritt eines Mitarbeiters, viel Zeit in die Änderung der Passwörter gesteckt werden. Zudem gab es Probleme mit der Synchronisation zwischen dem Lokalen Speicher und Sharepoint.

2 Zielsetzung entwickeln/Sollkonzept

2.1 Was soll am Ende des Projektes erreicht sein?

Ziel des Projektes ist es, ein zentrales Passwort-Management-System aufzubauen mit verschiedenen Berechtigungen für einzelne Abteilungen und User unter Berücksichtigung verschiedener wirtschaftlicher Aspekte. Mithilfe des zentralen Passwort-Management-Systems, soll verhindert werden, dass beim Ausscheiden einzelner Mitarbeiter ein erhöhter Zeitaufwand nötig ist um alle Passwörter zu ändern. Die Berechtigungen und Userverwaltung sollen mithilfe einer LDAP-Anbindung erleichtert werden. Um alles möglichst Benutzerfreundlich zu gestalten, wird eine Single-Sign-On Lösung die Anmeldungen der einzelnen User vereinfachen. Das zentrale Passwort-Management-System soll in der Lage sein die einzelnen Abteilungen zu filtern, so dass alle Passwörter der gefilterten Abteilung angezeigt werden. Zudem soll es keinerlei Probleme bei der Synchronisation geben. Sollte es zu einem Ausfall des Systems kommen oder Wartungsarbeiten geben, sollen alle Benutzer weiterhin Zugriff auf die Passwörter haben. Zum Schluss wird es eine nachvollziehbare datenschutzgerechte Dokumentation geben um alle Änderungen im Detail nachzuvollziehen.

2.2 Welche Anforderungen müssen erfüllt sein?

Folgende Anforderungen sollen durch das Projekt erfüllt werden:

· Eine virtuelle Maschine erstellen und konfigurieren

· Zugriff auf alle Passwörter nach Absturz des Systems

· Sicherheitskonfigurationen müssen vorgenommen werden

· Kostenübersicht der Maschinen und Personenkosten

· Konfiguration des zentralen Passwort-Management-Systems

· Benutzerfreundliche Gestaltung

· Nachvollziehbare Dokumentation

· LDAP-Anbindung

· SSO-Lösung einbinden (SSO = Single-Sign-On)

· Filterung der Passwörter in den einzelnen Abteilungen

· Backup Konzept erstellen

3 Projektphasen mit Zeitplanung

3.1 Auflistung der Aufgaben

· Analysephase

o Durchführung der Ist-Analyse

o Anforderungskatalog erstellen

o Informationsrecherche über verschiedene Passwort-Manager Anbieter

o Produktvergleich

o Durchführen der Wirtschaftlichkeitsanalyse

o Entscheidung des Passwort-Managers

· Entwurfsphase

o Planung der Architektur

· Durchführungszeitraum

o Erstellen und Konfigurieren einer virtuellen Maschine

o Sicherheitskonfiguration des Passwort Managers

o Erstellen eines Backup Konzeptes

o Konfiguration des Passwort-Management-Systems

o Ausfallsicherheit durch Konfiguration eines zweiten Passwort-Management-Systems

o Konfiguration der LDAP-Anbindung Rollen und Berechtigungen

o Testbetrieb und Fehlerbehebung

· Abnahme

o Vorschau der Umgebung bei Mitarbeitern und dem Ausbilder

o Abnahme durch die zuständige Abteilung

o Soll-Ist Abgleich

· Dokumentation

o Erstellen der Projektdokumentation

3.2 Grafische und tabellarische Darstellung

Zeitplanung (Grafisch)

Tabellarische Darstellung

Phase

Zeit in Stunden

Analysephase

7

Entwurfsphase

2

Durchführungszeitraum

17

Abnahme

3

Dokumentation

6

3.3 Projektphasen mit Zeitplanung in Stunden

Phasen

Zeit in Stunden

Analysephase

7 Stunden

- Durchführung der Ist-Analyse

1 Stunde

- Anforderungskatalog erstellen

1 Stunde

- Informationsrecherche über verschiedene Passwort-Manager Anbieter

2 Stunden

- Produktvergleich

1 Stunde

- Durchführen der Wirtschaftlichkeitsanalyse

1 Stunde

- Entscheidung des Passwort-Managers

1 Stunde

Entwurfsphase

2 Stunden

- Planung der Architektur

2 Stunden

Durchführungszeitraum

17 Stunden

- Erstellen und Konfigurieren einer virtuellen Maschine

1,5 Stunden

- Sicherheitskonfiguration des Passwort-Mangers

3 Stunden

- Erstellen eines Backup Konzeptes

2 Stunden

- Konfiguration des Passwort-Managements-Systems

3 Stunden

- Ausfallsicherheit durch Konfiguration eines zweiten Passwort-Management-Systems

4 Stunden

- Konfiguration der LDAP-Anbindung Rollen und Berechtigungen

1,5 Stunden

- Testbetrieb und Fehlerbehebung

2 Stunden

Abnahme

3 Stunden

- Vorschau der Umgebung bei Mitarbeitern und dem Ausbilder

1 Stunde

- Abnahme durch die zuständige Abteilung

1 Stunde

- Soll-Ist Abgleich

1 Stunde

Dokumentation

6 Stunden

- Erstellen der Projektdokumentation

6 Stunden

Gesamtzeit

35 Stunden

-

Am 5.12.2019 um 13:08 schrieb mk2804zh:

Hersteller: Audi

Modell: RS4 B9

Fahrzeugtyp: Avant

Baujahr: 2018

Leistung: 450PS ( jetzt nach Chiptuning ca. 520PS)

Farbe: Rot

Laufleistung: 15.500

Umbauten: Chiptuning + KW Gewindefedern für dezente Tieferlegung

Erinnert mich an den RS4 der hier in Hamburg immer steht vor meiner Arbeit, schönes Auto ?

-

vor 29 Minuten schrieb mapr:

Was bitte überwachst du an Software?

Das würde ich auch gerne wissen.

-

Hallo zusammen,

heute die Antwort bekommen. Bei der IHK-Hamburg sind die 35 Stunden vollständig einzuplanen.

-

Hatte ich nicht gesehen, Vielen Dank!

-

-

Hallo zusammen,

ich habe einen Beitrag gelesen bzgl. einer Lerngruppe, jedoch im anderen Fachbereich.

Ich würde ebenfalls gerne eine Lerngruppe ins Leben rufen.

Diese befässt sich mit folgenden Themen: Abschlussprüfung, Abschlussprojekt (Projektantrag, Projektdoku) uvm.

Das treffen wird online stattfinden. Wann & Wo wird noch entschieden.

Bei Interesse gerne melden!

-

-

vor 12 Minuten schrieb varafisi:

Ist für mich komplett das technische Umfeld im Bezug auf MDM-Projekte

Achso.. das geht nicht mit UMTS ?

BYOD, CYOD, COPE ?

Lies dir nochmal den Vorpunkt durch: "Folgende Anforderungen sollen durch das Projekt erfüllt werden: "

Eine Kostenübersicht wird durch die Lösung erstellt?

Und das funktionstüchtige Mobilfunknetz haben doch bereits schon in Deutschland (mehr oder weniger ? )

Die Lösung erstellt eigenständig Dokumentationen? Ich glaube du meinst das richtige, hast es aber anders verpackt.

Krrrr.. raus damit.

Das wage ich zu bezweifeln. Wenn du gerade keine Firewall am Laufen hast, kann das womöglich stimmen aber ich gehe mal davon aus, dass du die Erstellung eines "Distribution Profils" meinst, welches das VPN-Tunneling vornimmt Bspw. Airwatch aka Workspace ONE by VMware.

Ich mache ebenfalls ein Projekt über MDM bzw. UEM Lösung ist es ja. Mir fehlt ein wenig die Problembeschreibung. Diebstahl, sensible Daten, ja okay, aber da kannst du dir nochmal mehr zu überlegen. Sind nur so kleine Denkanstöße meinerseits.

Vielen Dank für die Antwort!

BYOD, CYOD, COPE wollte ich mit in die Entscheidungsvorlage nehmen jedoch weiss ich das es in unserem Unternehmen private und firmenhandys gibt (wird auch erstmal so bleiben habe schon einiges verändert im Antrag mit extra Workspace etc)

Warum keinne Puffer?

Das mit dem Mobilfunktnetz hatte ich wohl falsch beschrieben.

Wollte eigentlich schreiben das entweder das WLAN vom Kunden verwendet wird oder Mobiledaten / Mobilfunknetz (UMTS)

Bin vielleicht schon ein bisschen zu Müde, gucke mir morgen noch einmal in aller frische den Text an

-

vor 52 Minuten schrieb r4phi:

Dein Wort in Gottes Ohr.

Dann wäre bei mir alles super - aktuell ist das aber eher bei 45 - 60 Minuten pro Richtung.Habt ihr ja noch Glück, bei mir sind es knapp 2 Stunden pro Richtung

-

vor 15 Minuten schrieb Clodessa:

Bitte vor der Abgabe nochmal Korrektur lesen. Es gibt ein paar Satzstellungen, die so nicht sinnig sind und hier und da Groß- und Kleinschreibung, die verkehrt herum sind. In der ersten Tabelle sind die Zeiten nicht korrekt, denn da komme ich auf mehr als 35 Std. Ansonsten das was charmanta sagt

Vielen Dank für die Antwort! ist mir beim durchgehen gerade auch aufgefallen

-

-

Moin,

ich kann dir sagen, ist möglich.

Bin derzeit noch in der Ausbildung (letztes Jahr ?), jedoch habe ich schon einige Angebot bekommen im Bereich 42,5-55k brutto jährlich.

Kommt ganz drauf an wie groß die Firma ist, was für Bereiche du abdeckst und was für Fähigkeiten du vorweisen kannst und vorallem welche Verantwortung du übernehmen musst.

Mit freundlichen Grüßen

Duken

- SchizoMaSchizo reagierte darauf

-

1

1

Ausbildungsende - Wann bekommt man die endgültigen Ergebnisse?

in IHK-Prüfung allgemein

Geschrieben

Vielen Dank für die Information, bin ich mal gespannt!

Habe gerade auch auf der IHK-Hamburg Seite noch einmal nachgeschaut, dort steht ebenfalls ende des Monats.