Alle Beiträge von Han_Trio

-

Rechenaufgabe Bruce Force Attacke

Man könnte das Ganze - dann vielleicht anschaulicher - auch mit einem numerischen Passwort durchspielen (wo also nur die Ziffern 0-9 als Zeichen erlaubt sind): 1 Stelle 0-9 10 Möglichkeiten 10^1 2 Stellen 0-99 100 Möglichkeiten 10^2 3 Stellen 0-999 1000 Möglichkeiten 10^3 ... 8 Stellen 0-99.999.999 100.000.000 Möglichkeiten 10^8 -> Hier wissen wir, dass man dafür 30 Sek. braucht. Erhöht man nun um eine Stelle, hat man 10^9 Möglichkeiten -> also wieder eine Verzehnfachung, und zwar sowohl der Komplexität, als auch der benötigten Zeit -> 30 Sek x 10. Bei der zehnten Stelle passiert genau das Gleiche nochmal, und man ist bei 10^10. Im Vergleich zu 8 Stellen hat man dann eine Verhundertfachung: 30 x 10 x 10. ##### Der Unterschied zur o.a. Aufgabe ist lediglich, dass man nicht mit der Basis 10 rechnet, sondern eben mit 94

-

Rechenaufgabe Bruce Force Attacke

muy bien

-

Rechenaufgabe Bruce Force Attacke

Die Aufgabe geht davon aus, dass ein Passwort mit der angegebenen Komplexität (8 Stellen à 94 mögliche Zeichen) in 30 Sekunden geknackt wird. Das ist einfach die Zeitspanne, die hier benötigt wird, um alle 94^8 möglichen Kombinationen durchzuprobieren. Fügt man nun eine neunte Stelle dazu, erhöht sich die Komplexität des Passworts um den Faktor 94 - und damit auch die Zeit, die für die Berechnung / das Knacken benötigt wird -> 30 Sek. x94. Das Gleiche nochmal für Stelle 10 -> erneut x94. Das Ergebnis kannst du dann mit den 30 Tagen vergleichen, und eine entspr. Aussage treffen.

-

Speicherbedarf für Datenbanktabelle

made my day, thx Kurz um der Diskussion willen: Es macht ja tatsächlich Sinn, anzunehmen, dass die Belegung voll ausgeschöpft wird. Zumindest würde ich eine DB derart planen, also was den max. Speicherverbrauch angeht.

-

Speicherbedarf für Datenbanktabelle

-> Der Satz irritiert dich vielleicht ein wenig. Das bedeutet hier aber nur, dass man die Zahlen der Spalte "Stellen in Byte" quasi 1:1 übernehmen kann Die Größe eines Datensatzes (in Bytes) erhältst du also, wenn du einfach nur die komplette Spalte addierst. Anschließend eben für 1 Mio, und dann in MiB umrechnen, aufrunden, fertig.

-

Frage zu DNS Systembild

Moin, ganz grob: da findet eine Namens-Auflösung statt. Du befindest dich am Anfang in einem Browser, der die Domain "bbs1-k1.de" darstellen soll - der Browser weiß aber (noch) nicht, wo diese Domain zu finden ist (unter welcher IP-Adresse). Also fragt er diese Information an - und zwar beim Resolver ("Auflöser"). Das ist der Weg mit der Nummer 1 im Diagramm. Der Resolver kennt diese Domain ebenfalls nicht, also fragt er seinerseits weiter an -> beim lokalen Host (H), Schritt 2. Der kennt die Domain auch nicht, liefert jedoch eine Rückantwort -> Schritt 3. Dann wird, seitens des Resolvers, eine weitere Abfrage gestartet, und zwar zu einem lokalen Client (C), der zwar auch die Domain nicht kennt, aber auch wieder zumindest eine entspr. Rückantwort liefert -> Schritt 4 + 5. Dann wird ein (immer noch lokaler, da wir uns innerhalb des LAN befinden) sog. Nameserver (NS) angefragt -> Schritt 6. Dieser kennt die Antwort (noch) nicht, liefert jedoch (noch) keine Rückantwort, sondern beginnt damit, im Internet weitere Nameserver abzufragen -> Schritt 7. Hier verlassen wir also den lokalen Bereich. NS2 bekommt die Anfrage, kann aber keine Antwort liefern. Er fragt nun seinerseits nacheinander weitere Nameserver an (NS 3-5, Schritt 8-13, inkl. jew. Rückantwort), bis er schließlich weiß, welche IP zu der angefragten Domain gehört. Diese Antwort wird - über die vorherigen Stationen - zurück geleitet (Schritt 13-16), bis zum Schluss der Browser nun endlich weiß, wie zu der Domain hin kommt

-

Ubuntu?

Moin, zu 2) Versuchs mal mit "startx" - also kleinem X, Linux ist case-sensitive

-

Gutes Buch zu Grundlagen IT?

Hier findet du eine (veraltete) online Version vom IT Handbuch: https://openbook.rheinwerk-verlag.de/it_handbuch/ Die ist nicht mehr ganz aktuell, jedoch zum "Reinkommen" sicher nicht schlecht, es geht allerdings mehr in die Breite als in die Tiefe. Zumindest, um gängige Schlagwörter überhaupt mal gehört zu haben - nach denen kannst du dann gezielt suchen, um dein Wissen ggf. zu vertiefen.

-

Braucht man die Zahlensysteme in der Praxis

Kurze Antwort: Kommt drauf an Aber ja, man braucht es - Hex-Darstellung ist weit verbreitet. Allein im Bereich Netzwerk (speziell bei IPv6) wirst du ohne nicht weit kommen, sowohl in der BBS als auch später im Berufsleben. Das wird dir aber auch so immer wieder begegnen, auch in anderen Bereichen: generell Hex dumps, RGB code, ASCII, .. Mach dir Folgendes klar: Letztendlich ist es nur eine andere Art der Darstellung dessen, was "für den Computer" binär ist. Es macht das Ganze einfach angenehmer zu lesen / zu verstehen, weil du halt nicht (Beispiel: RGB Code) die ganze Abfolge von 24 Bits angibst, die für eine bestimmte Farbe stehen, sondern lediglich eine Abfolge von 6 Zahlen bzw. Buchstaben (hex Darstellung). Hast du dich zB mal gefragt, warum man mit "True Color" die berühmten 16,7 Millionen Farben darstellen kann? -> Es sind 24 Bits, also 2^24 Möglichkeiten. Man könnte nun jede einzelne Farbe jedes Mal mit 24 Einsen und Nullen darstellen, aber 6 Hex ist.. einfach schöner Und es weiß auch jeder sofort, was gemeint ist.

-

VLAN Tag Berechnen aus Ethernet Frame

Nein allein schon wegen der Anzahl der Ziffern - du suchst die TCI, die ist IMMER 16 Bits lang, und die einzelnen Teile werden IMMER mit dieser Anzahl an Bits dargestellt: PCP - 3 Bits CFI - 1 Bit VLAN ID - 12 Bits Du hast (dezimal) diese Werte aus der Aufgabe gegeben: PCP - "4" -> 100 CFI - "0" -> 0 VLAN ID - "1741" -> ? (IMMER 12 binäre Stellen) Die "übersetzt" du einzeln von Dezimal nach Binär, und reihst sie dann aneinander. Und für den Fall, dass du nicht alle Bits benötigst (1741 lässt sich zB schon mit 11 Bits darstellen), dann stellst du für diesen Teil (eine) Null(en) vorne dran.

-

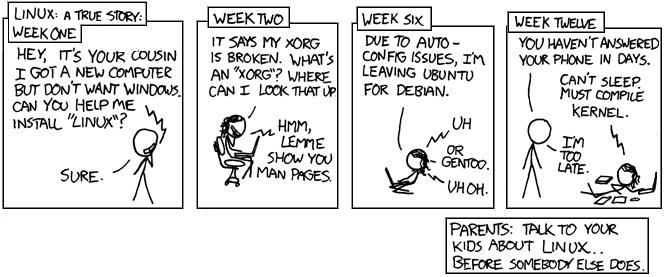

Linux Einsteiger

Du kannst beim LPI (Linux Professional Institute) mal in die topics des "Linux Essential" Kurses reinschauen: https://www.lpi.org/our-certifications/exam-010-objectives bzw. in die entspr. Lernmaterialien: https://learning.lpi.org/en/learning-materials/010-160/ Der Kurs ist an Einsteiger gerichtet und fängt bei den basics an Das mag recht trocken sein, insofern schließe ich mich den Vorrednern an: Probier aus, bau dir eine VM (Stichwort: Virtual Box) / einen alten Rechner zurecht, spiele damit, mach sie kaputt (und wieder heile), etc. Es ist essentiell, gelernte Dinge umgehend in der Praxis auszuprobieren. Ich persönlich habe festgestellt, man kann auch mit Youtube etc. ganz gut lernen, jedoch ist teilweise das Problem, man hat keine Ahnung, wonach genau man suchen soll. Ja, "Linux for beginners" spuckt ne Menge aus, und es gibt auch viele gute Tutorials, aber speziell am Anfang wird man entweder von der schieren Masse erschlagen, oder "irgendwas fehlt" an Vorwissen, und man versteht nur die Hälfte. Folgendes wird dir SEHR oft passieren: Du ziehst dir gerade Thema A rein, dann stellst du fest: Hmm, dafür müsste ich aber Ahnung von Unterthema 1 und 2 haben, die sich wiederum aus jew. x, y und z zusammensetzen. Hier gilt: Nicht aufgeben, dranbleiben, weitermachen. Linux ist anders (als Windows), und es ist unglaublich umfangreich, wenn man erstmal angefangen hat, in die Tiefe zu gehen. Viel Spaß! PS: https://imgs.xkcd.com/comics/cautionary.png

-

VLAN Tag Berechnen aus Ethernet Frame

Mach dir erstmal klar, welchen Teil du überhaupt suchst, und wie dieser in dem Beispiel dargestellt wird. (Darüber hinaus geht es hier um die "Übersetzung" zwischen hexadezimal, dezimal und binär.) Du suchst die "Tag Control ID (TCI)". Aus dem Bild ist ersichtlich, dass sie - aus 16 Bits besteht -> dies kann u.a. dargestellt werden mit 2 Hexadezimal-Pärchen bzw. 4 Hexadezimal-Zahlen (im Beispiel: "03E9") - unterteilt ist in PCP (3 Bits), CFI (1 Bit) sowie eben die VLAN ID (12 Bits) Fangen wir mit PCP an: Hier sagt die Aufgabe: Es handelt sich um Video-Daten. In den Infos steht, dass dann ein Wert von "4" (dezimal) gelten soll -> in binär wäre das also "100". Der CFI ist klar als "0" gegeben. Ab diesem Punkt hast du übrigens die ersten 4 Bits zusammen, und somit bereits die erste Hexadezimal-Zahl. ##### Nun bleiben noch 12 Bits übrig, in die du die vorgegebene "1741" (dezimal) für die VLAN ID reinpacken sollst. Dies soll sowohl binär als auch hexadezimal geschehen (Tip: das erste dieser 12 Bits wird eine 0 sein). Zum Schluss noch alles (16 Bits) in der korrekten Reihenfolge zusammenpacken, und du hast deine TCI. Tip: https://bin-dez-hex-umrechner.de/

-

IPv6 Trace - Frage

Wenn du dir die Anzahl an Bits anschaust, die die jeweiligen Header-Teile lang sind, dann solltest du darauf kommen, dass "3A" das ist, was du als "next header" suchst. Soweit klar? "3A" ist eben in hexadezimal dargestellt, und der gesamte (!) Ausdruck beschreibt dieses Feld. Das entspricht in "normalen" Dezimalzahlen 3x16 + 10 = 58. Das liest du dann im untersten Bild einfach ab

-

IPv6 Trace - Frage

Also ich komme auf "ICMPv6" Ist die Aufgabenstellung vollständig, oder fehlt da noch eine Hilfestellung in Form des generellen Aufbaus eines IPv6-Headers? Ansonsten nimm zB diesen hier: https://www.elektronik-kompendium.de/sites/net/1902121.htm -> "Bedeutung der Felder im IPv6-Header" und versuch es damit nochmal. Wie gehst du vor, bzw. auf welches Ergebnis kommt du? Denn im Prinzip ist es ja rel. "stumpfes" Abzählen, ähnlich wie bei deiner letzten Frage. Tip: Jede Zahl bzw. jeder Buchstabe im Header entspricht 4 Bits, ein Hex-Pärchen sind demnach 8 Bits.

-

IPv6 Paket-Analyse - Frage

Mach dir zuallererst klar, in welcher Form die traces dargestellt sind: Das sind Pärchen von Hexadezimal-Zahlen, und EINE Zahl davon kann Werte von 0-15 (dargestellt von 0 bis F) annehmen. Wieviele Bits (also Zustände von 0 oder 1) brauchst du, um das machen zu können? -> 4 Stück Das heißt, EINE Zahl des Pärchens sind 4 Bits. Beide Zahlen zusammen (also das Hex-Pärchen) sind 8 Bits = 1 Byte. Nun zum unteren Bild: Die Zahlen hier sind in Bits angegeben - die "version" ist also 4 Bits lang -> die erste (einzelne!) Zahl aus den traces -> "6" Das nächste ist die "traffic class": 8 Bits = zwei Zahlen aus dem trace -> "00" Dann kommt das "flow label": 20 Bits = 5 Zahlen aus dem trace -> "00000" Zweite Zeile des Bildes unten: "payload length": 16 Bits = 4 Zahlen aus dem trace -> "0040" Es folgen noch "next header" + das "hop limit" (jew. 8 Bit = jew. zwei Zahlen) -> "3a" bzw. "40". Und dann beginnt die source address, wie in der Lösung mit dem ""fe". Abzählen kannst du dann selber, denn du weißt ja, dass sie 128 Bits lang ist (-> entspricht 32 Zahlen aus dem trace). ##### Der Knackpunkt ist hier wie gesagt zu verstehen, dass unterschiedliche Arten der Darstellung benutzt werden. "Fies" ist natürlich auch, dass in dem Beispiel die traces mehr Informationen enthalten, als das untere Bild vermuten lässt

-

Subnetting/Supernetting mit Firewall

Ja, das sollte hinhauen. Zur Erklärung: Wie du bereits richtig sagst, sind bei Definition des Zielnetztes als "10.76.0.0/16" alle diese IPs inkludiert: 10.76.X.X bzw. 10.76.0.1 - 10.76.255.254 Siehe auch hier: https://www.site24x7.com/de/tools/ipv4-subnet-zrechner.html Die Antwort ist damit im Prinzip bereits gegeben: Nicht anders als auch bei zB einem /24 Netz definierst du, indem du ein "slash irgendwas" eingibst, eine range von IP-Adressen (eben ein Netz). Anschließend suchst sich die Firewall die entspr. Regel raus und entscheidet dann "Lasse ich es durch oder nicht?". Interessant wäre evtl. noch, an welcher Stelle du die Regel einbaust -> Die Firewall geht "von oben nach unten durch", und der erste Treffer wird halt angewendet (und alles danach ist für die Entscheidung irrelevant, da es nicht mehr zur Anwendung kommt).

-

[für zu Hause] Videoschnitt als Hobby (sicherer Videodownload)

Ich war früher mal im Bereich Let's-Play unterwegs, da war - ganz grob - die Reihenfolge: 1 Aufnahme / Capture -> "Rohmaterial erzeugen" 2 Schnitt 3 Encoding / "Rendern" (Speicherplatzoptimierung im Sinne einer Verkleinerung des Materials, bei akzeptabler Qualität) Deine Frage zielt ja erstmal eher auf 1 ab, bzw. noch davor, also "woher kriege ich überhaupt das Material"? Im Prinzip gibt es da zwei Möglichkeiten: a) rippen -> also direkt vom Medium auslesen (zB DVD / BluRay) und dabei in ein geeignetes Format überführen b) (screen) capture -> in irgendeinem Player / Stream das Material abspielen, und währenddessen eine Aufnahme des Bildschirms bzw. Fensters machen Du kannst dir, was das screen capture angeht, mal OBS Studio ansehen (gibt's auch für macOS): https://obsproject.com/de Das wird u.a. von Streamern verwendet, um zB auf Twitch / Youtube live zu streamen, aber du kannst auch lokal abspeichern. Es ist vom Funktionsumfang her schon ordentlich, aber dabei noch recht einsteigerfreundlich, da du rel. einfach zB die Quelle inkl. Audio separat auswählen kannst, und das encoding (Schritt 3) ist quasi schon mit drin, wenn du es entspr. einstellst. Nachteil wäre: Du musst halt zeitlich 1:1 aufnehmen, also im Zweifelsfall die gesamte Szene / Folge abspielen. Allerdings kannst du natürlich auch gezielt bereits während der Aufnahme nur einzelne Szenen auswählen / abspielen, welche du später verwenden möchtest. ##### Was die eigentliche Quelle angeht, also das Material.. hmjoah. Gibt ja ein paar streaming Anbieter mittlerweile

-

Download über Root-Server anbieten

Das sollte sich durch eine Anpassung des DNS-Eintrags für die Domain regeln lassen. Also einfach ein extra A-record für "www" bei der entspr. Domain.

-

Domain kann nicht aufgelöst werden

Wann sind diese Änderungen erfolgt, also die Ein- bzw. umtragung der genannten IP? Erst kürzlich, also vor unter 24h? Aktuell stellt es sich nämlich (für mich) so dar: dig webartist-design.at [...] ;; ANSWER SECTION: webartist-design.at. 3600 IN A 85.125.89.43 -> DNS-Änderungen brauchen mitunter eine Weile, bis sie sich "weltweit herumgesprochen" haben, sprich die Nameserver die Einträge übernehmen.

-

Programmieren FISI

Es geht - zumindest in der Ausbildung an sich - eher nicht um Sprachen, sondern um Konzepte: Also, bezogen auf "skills", ein Verständnis solch elementarer Dinge wie: - Schleifen / loops - Bedingungen / conditions - Variablen -> setzen, befüllen und wiederverwenden Zur Sprache: keine besondere Bei uns in der BBS hatten wir mit Powershell gearbeitet, ich persönlich habe mich mit Bash + Python beschäftigt. Das ist aber alles nur "privater Bonus", im Prinzip machst du in den entspr. Prüfungen hauptsächlich sog. Pseudocode (also nicht an eine spezielle Sprache gekoppelt). Natürlich hält dich niemand davon ab, "mehr" zu machen frag im Zweifelsfall einfach mal deine Lehrer PS: Ich weiß nicht, wie das ggf. mit der neuen Ausbildungsverordnung geändert wurde - die o.a. Infos beziehen sich auf meine eigene FiSi-Prüfung (2019).

-

Wie empfindet ihr Homeoffice?

Nachdem ich ca. 1 Jahr hinter mir habe und nun wieder ins Büro fahre: Ich bin einigermaßen zwiegespalten. Am Anfang, und auch noch recht lang danach, überwogen klar die Vorteile: Arbeitsweg fällt weg (bei mir 2x45 Min, das machte sich doch ziemlich bemerkbar), gewisse "gestalterische Freiheiten" des Arbeitsalltags (also die kleinen Dinge zwischendurch, wie zB mal schnell Wachmaschine anschmeißen, etc. Wurde ja bereits an anderer Stelle ausgiebig genannt, eben das Übliche. Tatsächlich fehlte mir jedoch immer mehr die persönliche (!) soziale Interaktion, und sei es nur eine kurze Raucherpause oder den neuesten Flurfunk am Kaffeeautomaten abgreifen. Hätte ich nicht gedacht, dass das anscheinend eine derart große Rolle (bei mir) spielt, aber ich hab schon gemerkt, dass das aufs Gemüt drückt.. Man muss aber auch dazu sagen, dass ich mich zu Pandemie-Hochzeiten weitestgehend aus dem öffentlichen Leben zurückgezogen hatte Für mich wäre daher der von dir genannte Kompromiss das Optimum: Könnte ich es mir aussuchen, würde ich gern 1-2x die Woche ins Büro. Die Vorteile würden für mich überwiegen, aber "ganz ohne Büro" würde ich auch nicht wollen.

-

vsftp: read-only (virtual) FTP user erstellen

Moin, ich bräuchte bitte mal ein wenig kreativen Input Folgende Situation: Ein Debian-Server bei uns hostet ein paar Webseiten, in die jew. Web-Verzeichnisse haben die User des Kunden umfänglichen FTP-Zugriff (für jedes Verzeichnis einen extra User). Benutzt wird dabei vsftp. Nun möchte der Kunde einen externen Berater zur Analyse des Web-Codes hinzuziehen - hierfür soll ein "read-only" FTP-Zugang geschaffen werden. Die vorhandenen Verzeichnisse / Dateien sollen dabei möglichst nicht angefasst werden, also keine file permissions oder Gruppenzugehörigkeit ändern o.ä. Ich bin mir nicht ganz sicher, wie hier idealerweise vorgegangen wird.. In der zentralen Config des vsftp hat man ja zB die Möglichkeit, ein write_enable=NO zu setzen, aber das gilt dann natürlich global. - Einen neuen (System)User bauen? Der könnte dann der Gruppe zugeordnet werden, die der bereits bestehende FTP-User hat, und man könnte anschließend mit chmod -R g-w /path/to/web überall die Schreibrechte für die Gruppe ausschalten (der vorher vorhandene FTP-User könnte dann ja immer noch schreiben) -> Nachteil: keine Ahnung, was damit rekursiv im gesamten Web-Verzeichnis angerichtet wird Besser vielleicht: - einen Virtual FTP User einsetzen? Den könnte ich dann zumindest in das Web-Verzeichnis chrooten. Aber kann man das o.a. write_enable=NO dann in einer User-spezifischen Config anlegen, sodass es nur für ihn gilt? Ist dieses dann "höherwertig" als evtl. vorhandene write-Rechte in den vorhandenen file permissions? Und weiterhin: die read-Rechte würden dann ausschließlich von den file permissions für "other" bestimmt, korrekt? Oder vielleicht hat jemand ja noch eine ganz andere Idee

-

Subnetting: Anzahl Hosts und Anzahl Subnetze widersprechen sich

Diese Art Aufgaben sollten "eigentlich" immer so gestellt sein, dass es insgesamt aufgeht Aber ja, du hast Recht: im Zweifelsfall kann es durchaus passieren, dass die Vorgaben nicht ausreichend sind - zB kann man natürlich schlecht 300 Clients mit jew. einmaliger IP einrichten, wenn man nur ein /24 zur Verfügung hat. Oder, bleiben wir bei deinem Beispiel von oben - du hast ein /24 Netz zur Verfügung, sollst aber nun folgendermaßen subnetten: - 70 Clients - 80 Clients - 10 Clients Nun würde man evtl. denken "joah kein Problem, sind ja insgesamt nur 160 IPs, ich hab ja 256 minus ein paar wenige zur Verfügung". -> Funktioniert natürlich trotzdem nicht, da man sowohl für die 70 als auch für die 80 jew. ein /25 braucht, und dann ist bereits alles verbraucht.

-

Sätze aus Schulprojekt in Projektdoku übernehmen

Vorweg: Ich bin weder Jurist, noch sitze ich in einem Prüfungsausschuss - insofern: das ist keine Rechtsberatung. Worüber du dir Sorgen machst, wäre ein Plagiat, und das ist nach meinem Verständnis ein Diebstahl geistigen Eigentums einer anderen Person bzw. die Anmaßung fremder Leistungen (und "fremd" ist etwas, was sich nicht in deinem alleinigen Eigentum befindet). Oder anders gesagt: Ich glaube nicht, dass man sich selbst etwas stehlen kann schließlich hast DU diese Leistung seinerzeit erbracht, insofern darfst du sie auch (wieder)verwenden. Etwas Anderes wäre es natürlich, wenn bereits das Schulprojekt von irgendwoher übernommen / zitiert wurde - das wäre dann wiederum kennzeichnungspflichtig.

-

UFW - Uncomplicated Firewall

So gesehen ist ufw auch "nur" ein Frontend für iptables Ich denke auch, forwarding ist hier das Stichwort, mit dem man sich noch ein wenig näher befassen sollte. Zum Thema PING: Das dürfte funktionieren, weil es bei ufw eine Sammlung von sog. "before rules" gibt. Die solltest du hier finden: /etc/ufw/before.rules Da steht u.a. drin: # ok icmp codes for INPUT -A ufw-before-input -p icmp --icmp-type destination-unreachable -j ACCEPT -A ufw-before-input -p icmp --icmp-type time-exceeded -j ACCEPT -A ufw-before-input -p icmp --icmp-type parameter-problem -j ACCEPT -A ufw-before-input -p icmp --icmp-type echo-request -j ACCEPT # ok icmp code for FORWARD -A ufw-before-forward -p icmp --icmp-type destination-unreachable -j ACCEPT -A ufw-before-forward -p icmp --icmp-type time-exceeded -j ACCEPT -A ufw-before-forward -p icmp --icmp-type parameter-problem -j ACCEPT -A ufw-before-forward -p icmp --icmp-type echo-request -j ACCEPT (zumindest bei mir, aber Mint und Debian sind ja recht nah beieinander) Diese rules (sofern vorhanden, wovon ich bei dir aber ausgehe) greifen vor sämtlichen manuell konfigurierten Einträgen. Hier sollten übrigens auch schon die wichtigen "related / established"-Regeln drin stehen, die später für einen sauberen Rückweg von Paketen sorgen: # quickly process packets for which we already have a connection -A ufw-before-input -m conntrack --ctstate RELATED,ESTABLISHED -j ACCEPT -A ufw-before-output -m conntrack --ctstate RELATED,ESTABLISHED -j ACCEPT -A ufw-before-forward -m conntrack --ctstate RELATED,ESTABLISHED -j ACCEPT