Community durchsuchen

Zeige Ergebnisse für die Tags "'projektantrag'".

-

Hi zusammen, ich brauche UNBEDINGT Feedback von euch. Ich wurde jetzt schon 2x mal abgelehnt, und ich verstehe nicht ganz, wie andere durchkommen und ich nicht. Bei mir werden Sachen bemängelt und abgelehnt, die bei anderen durchkommen. Habe beim zweiten Antrag ein anderes Thema genommen, welches auch das jetztige Projekt bleibt. Mich irritiert vorallem die Zeitplanung. Das Feedback von der IHK das erste Mal: "Guten Tag, der Prüfungsausschuss hat Ihren Projektantrag zum Thema "Proof of Concept: Alternative zum WSUS (Windows Server Update Service) für Treiberaktualisierungen auf Clients" geprüft und ist zu folgendem Ergebnis gekommen: Ihr Projektantrag wurde nicht genehmigt. Grund: Guten Tag, Ihr Antrag ist in dieser Form nicht genehmigungsfähig. Dem Prüfungsausschuss ist es nicht möglich zu beurteilen, ob Ihr Projekt den Anforderungen an die notwendige fachliche Tiefe gerecht wird. Es fehlen jedwede konkrete Angaben zum Umfeld Ihres Projektes (Welche Hardware, welche OS-Stände, wieviele Clients etc. etc.) Fügen sie Ihrem Antrag zwingend einen Netzwerkplan in quasi-normgerechter Darstellung (Cisco-Symbole) bei. Des Weiteren ist Ihr Zeitplan nicht aussagekräftig. Was z.B. beinhaltet die so genannte Umsetzungsphase? Wie sollen die Tests gegliedert sein? usw. Bilden Sie grundsätzlich keine Zeitabschitte > 3 Stunden (Ausnahme: Projektdokumentation). Überarbeiten Sie Ihren Antrag auf das Gründlichste, machen Sie unmissverständlich deutlich, wo die Herausforderung für einen Fachinformatiker nach 3 Jahren Ausbildungszeit liegt. Ziehen Sie die IHK-Handreichungen, Ihren Ausbilder sowie Ihre Berufsschullehrer zu Rate." Das Feedback von der IHK das zweite Mal: Guten Tag, der Prüfungsausschuss hat Ihren Projektantrag zum Thema "Einführung eines Key Management Systems: Vergleich von drei verschiedenen Anbietern mit Empfehlung für das Unternehmen" geprüft und ist zu folgendem Ergebnis gekommen: Ihr Projektantrag wurde nicht genehmigt. Grund: Guten Tag, nach wie vor kann Ihr Antrag nicht genehmigt werden. Sie haben die Hinweise des ersten Ablehnungsbescheides nur bestenfalls ansatzweise beachtet. Abgesehen davon, dass Ihr Projektumfeld nun zwar etwas deutlicher, aber bei weitem noch nicht hinreichend detailliert beschrieben ist, haben Sie beispielsweise unsere Auflagen zur Zeitplanung komplett ignoriert. Ebenso wenig haben Sie uns den angeforderten Netzwerkplan eingereicht, der helfen könnte, Ihr Projektumfeld zu beurteilen. Geben sie dem Prüfungsausschuss die Möglichkeit, die fachliche Tiefe Ihres Projektes zu beurteilen, indem Sie sich gewissenhaft an die Hinweise und Auflagen des ersten Ablehnungsbescheides halten. Antrag: Ausgangssituation: [Details zur Firma und der IT-Administration] Die Firma benutzt viele virtuelle Maschinen für verschiedene Funktionen, ca. 400 Stück sind im Einsatz. Zum Beispiel haben unsere Entwickler eine eigene VM, um an unseren Eigenentwicklungen zu arbeiten, aber es gibt auch virtuelle Maschinen, um zum Beispiel eine Demo-Version von Dampsoft (eine Abrechnungssoftware) abspielen zu lassen, welche unsere Vertriebler in Praxen verwenden. Aber auch Serversysteme haben wir im Einsatz. Als Hypervisor für die VMs nutzen wir ESX. Diese werden über das VMware vCenter verwaltet. Viele virtuellen Maschinen nutzen momentan noch als Betriebssystem Windows 10. Da Windows 10 aber End of Life im Oktober 2025 erreicht, muss auf Windows 11 geupgradet werden. Die Migration ist schon auf allen mobilen Clients (Laptops) erfolgt, doch auf den virtuellen Maschinen nutzen wir noch Windows 10. Die Herausforderung ist, dass Windows 11 einen TPM (Trusted Platform Module)-Chip als Anforderung beinhaltet, und unsere virtuellen Maschinen keinen besitzen. Ein Key Management System liefert uns eine Lösung, um virtuelle TPM-Chips für unsere virtuellen Maschinen bereitzustellen. Projektziel: Ziel des Projektes ist es, ein für uns geeignetes Key Management System in unsere IT-Infrastruktur zu finden. Dazu erstelle ich einen Anforderungskatalog und definiere, was genau benötigt wird. Im Anschluss werde ich einen Dienstleister hinzuziehen, um Empfehlungen zu erhalten und die Expertise zu nutzen. Danach werden drei Systeme gezielt verglichen, die unseren Anforderungen gerecht werden. Die Systeme werden so eingerichtet und aufgesetzt, dass diese an unser vorhandenes Test-vCenter, eine Testumgebung für die Serververwaltung, angebunden werden können. Zu beachten ist, dass es sich um Systeme handeln, die in unserem Netzwerk betrieben werden. Die Systeme müssen in die richtigen Netzwerksegmente gelegt werden, zudem werden auch Firewallfreischaltungen benötigt, sodass maximale Sicherheit gewährleistet ist. Wenn diese in unserer Testumgebung eingebunden sind, werden diese auf Funktion getestet. Es werden Ausfallszenarien nachgebildet und nachgestellt, zudem wird getestet, ob Upgrades auf Windows 11 möglich sind. Sobald die Key Management Systeme erfolgreich umgesetzt und getestet worden sind, wird eine Empfehlung ausgesprochen, welches System am geeignetsten für uns ist. Zeitplanung 1. Anforderungsphase (2h) - Ist-Analyse (1h) - Anforderungen festlegen / Soll-Analyse (1h) 2. Planungsphase (3,5h) - Kontakt mit unserem Dienstleister für Empfehlungen (1h) - Kontakt mit verschiedenen Anbietern (1,5h) - Testlizenzen anfordern (1h) 3. Umsetzungsphase (12h) - Aufsetzen der Machinen und Installation der KMS Lösungen (6h) - Key Management System an vCenter anbinden (6h) 4. Testphase (10h) - Verhalten virtueller TPM-Chip in verschiedenen Szenarien (4h) - Testphase mit Windows 10 auf Windows 11 Upgrade (6h) 5. Abschlussphase (12h) - Auswertung der Testergebnisse (2h) - Vorstellung der Entscheidung für den Auftraggeber (1h) - Fazit des Projektes (1h) - Erstellung der Dokumentation (8h) Ich hab 2 Wochen Zeit für die Abgabe des dritten Versuchs. Ich bitte um gutes Feedback, da ich möchte, dass dieser final angenommen wird. Danke und LG Nico

-

Hallo zusammen, ich hoffe ihr könnt mir bei meinem Anliegen weiterhelfen. Aktuell bin ich dabei einen Projektantrag zu folgendem Thema zu erstellen. Integration von Messsensoren in einem Serverraum zur Überwachung von Umweltdaten und deren Visualisierung. Würde das Projekt bei der IHK durchgehen? Vielen Dank schonmal im Voraus! Hier der Projektantrag: Antrag für die Betriebliche Projektarbeit 1 Einleitung 1.1 Projektbezeichnung Integration von Messsensoren in einem Serverraum zur Überwachung von Umweltdaten und deren Visualisierung. 1.2 Projektumfeld Die XCompany besteht aus X Mitarbeitern und verfügt aktuell über X Filialen. Der Hauptstandort, an dem das Projekt durchgeführt wird, befindet sich in Y. Das Geschäftsgebiet umfasst den Verkauf sowie die Wartung von PKWs und Lkw. Es handelt sich hierbei um ein firmeninternes Projekt der XCompany. 1.3 Ausgangssitutation (Ist-Zustand) Aktuell ist der Hauptserverraum des Unternehmens mit grundlegenden Hardwarekomponenten ausgestattet, die für den Betrieb der Server verantwortlich ist und für den Betrieb des gesamten Unternehmens wichtig ist. Der Serverraum besteht aus einem großen Rack, in dem die Server und Netzwerkgeräte untergebracht sind, sowie eine Klimaanlage zur Regulierung der Raumtemperatur. Allerdings existiert keine automatisierte Lösung zur kontinuierlichen Überwachung der relevanten Umweltdaten wie Temperatur, Luftfeuchtigkeit und CO2-Konzentration. Die Überwachung der Umgebungsbedingungen erfolgt derzeit manuell. Mitarbeiter des IT-Teams führen gelegentliche Temperaturmessungen durch und überprüfen die Funktionsweise der Klimaanlage. Sollte eine Unregelmäßigkeit festgestellt werden, wird diese manuell an die zuständigen Personen weitergegeben, die dann entsprechende Maßnahmen ergreifen. 1.4 Projektziel (Soll-Zustand) Das Projektziel ist die zuverlässige Überwachung der Umgebungsbedingungen im Serverraum. Es sollen kontinuierlich relevante Umweltdaten Temperatur, Luftfeuchtigkeit, CO2-Konzentration erfasst und in Echtzeit analysiert werden. Bei Überschreitung von vordefinierten Grenzwerten erfolgt automatisch eine Benachrichtigung an die verantwortliche Person. Die erfassten Daten sollen visualisiert und zur langfristigen Analyse gespeichert werden. Anforderungen, die erfüllt sein müssen: -Integration von Messsensoren für Temperatur, Luftfeuchtigkeit und CO2 -Echtzeit-Überwachung der Umweltdaten -Automatische Erfassung und Speicherung der Daten -Visualisierung der Daten in einem Dashboard -Alarmierung bei Überschreitung festgelegter Grenzwerte -Langfristige Speicherung und Analyse der Umweltdaten 2 Projektplanung Projektphase Geplante Zeit in Stunden Analyse 8 - Klärung der spezifisch zu messenden Umweltdaten 1 - Festlegung der Grenzwerte für die Alarmierung 1 - Auswahl der geeigneten Sensoren für die Messung der Umweltdaten 2 - Analyse der bestehenden Infrastruktur 4 Entwurf 8 - Design der Hardware-Integration 2 - Auswahl der Software für die Datenvisualisierung 2 - Definition, wie die Datenerfassung, Analyse und Alarmierung erfolgen soll 2 - Entwurf des Dashboards 1 - Aufbau der Datenbank 1 Implementierung 17 - Hardware Installation 4 - Programmierung der Schnittstellen zwischen Sensoren und Dashboard 4 - Datenvisualisierung 3 - Implementierung der Alarmierungsmechanismen 2 - Testlauf 2 - Fehlerbehebung 2 Dokumentation 6 - Erstellung der Dokumentation 6 Gesamt 39 3 Dokumentation Die Dokumentation wird die gesamte Projektdurchführung umfassen, einschließlich der Planung, der Implementierung der Lösung und der abschließenden Ergebnisse. Sie enthält detaillierte Beschreibungen zu den verwendeten Technologien, den Sensoren und deren Integration sowie eine genaue Beschreibung der Alarmierungsmechanismen und der Visualisierung der Daten. Präsentationmittel sind: -Notebook -Präsentationsprogramm -Beamer und Presenter

-

Hallo Fachinformatiker, ich wollte einmal um ein kurzes Feedback zu meinen Projektantrag bitten. Danke an alle Kurze Projektbeschreibung: Dieses Projekt wird im Rahmen der Ausbildung zum Fachinformatiker für Systemintegration durchgeführt. Ziel des Projekts ist es, ein bestehendes Ticketsystem abzulösen, in dem alle Service-Anfragen zentral auf einen Server geleitet werden, über den sie dann über eine Web-GUI übersichtlich aufgelistet sind und von den jeweiligen IT-Mitarbeitern abgearbeitet werden. Dabei können die Themengebiete in Kategorien aufgeteilt werden, sodass man das Ticket direkt an den verantwortlichen Mitarbeiter weiterleiten kann, um die Effizienz zu steigern und Zeit zu sparen. Momentan wird das Ticketsystem OTRS genutzt. Allerdings hat OTRS sein Geschäftsmodell geändert, sodass die kommerzielle Version nun kostenpflichtig ist. Zwar gibt es weiterhin eine Community-Version, die derzeit in der Firma genutzt wird, jedoch wurden Support, Updates und Sicherheitsupdates für diese im Jahr 2021 eingestellt. Dadurch ist das Ticketsystem veraltet und bietet keine langfristige Perspektive mehr, was den Betrieb des Systems und die Sicherheit der Daten gefährdet. Zudem werden auch keine neueren Funktionen mehr eingeführt, welche potenziell die Effizienz und Leistungsfähigkeit der IT-Mitarbeiter steigern könnten. Im Rahmen der Projektplanung wird zuerst ermittelt, welche Eigenschaften das neue Ticketsystem haben sollte. Hierzu wird zunächst ein Gespräch mit der IT-Leitung geführt, um die genauen Anforderungen und Wünsche an das System zu definieren. Der Firma X sind die eigene Datenverwaltung und die Vertraulichkeit der Daten sehr wichtig, weshalb das Ticketsystem On-Premises verfügbar sein muss. Des Weiteren soll es Open Source sein und über erweiterte Funktionen für die Ticketverwaltung verfügen. Eine genauere Recherche und die Gegenüberstellung der möglichen Produkte sollen herauskristallisieren, welche Software die passende für die Firma X ist. Die Ergebnisse der Recherche werden anschließend mit der IT-Leitung besprochen, woraufhin die finale Auswahl der Software erfolgt. Im weiteren Schritt wird ein virtueller Server mit passend ausgewählten Ressourcen und ein geeignetes Betriebssystem installiert und eingerichtet. Danach wird auf dem Server das gewählte Ticketsystem installiert, konfiguriert und über die Weboberfläche erreichbar gemacht. Dafür werden zunächst alle benötigten Pakete und Abhängigkeiten installiert, darunter ein Webserver sowie eine passende Datenbank, die eingerichtet und für das Ticketsystem konfiguriert wird. Wenn die grundlegende Einrichtung des Ticketsystems durchgeführt wurde, erfolgt die Gruppenerstellung und Anbindung des LDAP-Servers für eine zentrale Authentifizierung und Benutzerverwaltung. Ziel ist es, Benutzergruppen im Active Directory zu erstellen und diese mit den jeweiligen Berechtigungen im Ticketsystem auszustatten, sodass beispielsweise IT-Mitarbeiter erweiterte Rechte erhalten, während Endbenutzer nur Tickets erstellen können. Nach der Anbindung erfolgt die grundlegende Konfiguration des Systems, bei der Ticket-Kategorien und Prioritäten definiert werden. Zum Schluss der Umsetzungsphase soll das ganze System noch in einem bestehenden Backup-System integriert werden. Für die Sicherstellung der Umsetzung werden in einer Testphase die Erreichbarkeit und die Funktion getestet, um mögliche Fehler zu erkennen und zu beheben. Zum Abschluss der Projektarbeit wird eine umfangreiche Dokumentation erstellt und an die IT-Leitung übergeben, begleitet von einer kurzen Einführung für die Administratoren. Im Anschluss an das Projekt wird eine Einführung für die Mitarbeiter durchgeführt und es wird geprüft, ob eine Migration der bestehenden Tickets aus OTRS möglich und sinnvoll ist. Projektphasen: Bezeichnung Std. 1 Analyse- und Planungsphase 1.1 Ist-Analyse und Besprechung der gewünschten Funktionen 3 1.2 Evaluierung und Auswahl der geeigneten Ticketsystem-Software 3 1.3 Planung der Ressourcenbeschaffung und Kostenkalkulation 2 2 Umsetzungsphase 2.1 Beschaffung der Projektressourcen 1 2.2 Einrichtung der virtuellen Maschine mit den benötigten Ressourcen 1 2.3 Installation und Konfiguration eines geeigneten Betriebssystems 2 2.4 Installation der Ticketsystem-Software und den Abhängigkeiten 4 2.5 Anbindung von LDAP und Erstellung von Verwaltungsgruppen 2 2.6 Konfiguration der Ticketsystem-Software 3 2.7 Anbindung an bestehendes Backup-System 1 3.0 Testphase 3.1 Erreichbarkeit und Funktion testen 4 3.2 Fehleranalyse und Nachbesserungen 2 4.0 Abschlussphase 4.1 Erstellung der Dokumentation 10 4.2 Projektübergabe und Einweisung der Administratoren 2 Gesamtstundenzahl für die Projektarbeit: 40

-

Guten Tag Community, ich möchte mal ganz höflich bei euch nachfragen, ob jemand für mich Projektanträge bezüglich "Einführen von Monitoringsystemen" von den Vorjahren hat, oder ein gutes Forum kennt, wo ich nachschlagen kann. Leider bin ich der erste Azubi als FiSi in unserer Firma und kann mich da leider nicht an vorherige orientieren.

-

Hallo Leute, was ist das für eine Welt voller Hindernisse? Jede IHK macht es anders und jede wie sie möchte. Es geht mir speziell um die formellen Vorgaben. Meine IHK vor Ort hat zum Beispiel keine irgendwo aufgeführt und auf Nachfrage beim zuständigen IHK Mitarbeiter bekam ich nur die süffisante Aussage, dass ich mich an die Umsetzungsempfehlungen im Internet auf der Seite der DIHK halten sollte. Damit wäre ich auf einem guten Weg. Für den Projektantrag ist dort auch ein Blanko Formular verlinkt. Das Formular ist äusserst nutzerunfreundlich formatiert um es mal nett zu sagen und im Netz findet man nur Muster von erfolgreichen Projektanträgen die Handmade Freestyle sind. Es gibt nun mal ein paar Topics die enthalten sein müssen aber kein einziges Muster habe ich gefunden bei dem jemand dieses Formular benutzt hat. Also dachte ich mir ich mache mir auch in Word ein eigenes Dokument. Leider dumm gelaufen. Heute habe ich Post von meinem Prüfungsausschuss bekommen, dass ich das Blanko Formular auf der DIHK Seite nehmen soll. 😞 Ist nicht wirklich der Untergang der Welt aber ich finde es schon komisch.

-

Hallo Zusammen, für mein Abschlussprojekt habe ich einen Projektantrag abgeben, bevor ich das mache wurde wollte ich mir hier nochmal Feedback einholen was ich verbessern könnte. Wäre ganz nett wenn Ihr den Antrag kurz überfliegen könntet und mir sagen könntet ob man den so abgeben könnte oder was ich vor der Abgabe verbessern könnte. Danke Schonmal im voraus. Projektantrag Projektbezeichnung: Umzug eines E-Mail Systems von einem Hosted-Exchange Anbieter auf eine eigen verwaltete Umgebung Kurze Projektbeschreibung Der Auftraggeber des Projekts ist die Firma „(Kundenname) GmbH“, die (Kundenname) GmbH ist ein Veranstaltungsplaner mit Sitz in (Stadt). Derzeit werden Emails von einem Externen Anbieter verwaltet. Die beiden Hauptgründe für die im Auftrag genannten Änderungen am System, sind zum einen das Anheben des Sicherheitsniveaus und zum anderen wird auch eine Einsparung von Kosten angestrebt. Der Kunde wünscht darüber hinaus, dass die Umstellung auf das Neue E-Mail System nahezu nahtlos durchgeführt wird sprich das es für die Mitarbeiter kaum bemerkbar ist und das Postfächer und AD User zentral verwaltet werden können. Es wird eine hohe Priorität darauf gesetzt das der Kunde während der Umstellung weiterhin auf alte Emails zugreifen und neue Emails empfangen kann. Da Microsoft Cloud-Dienste aktuell mehr verfügbar sind und immer beliebter werden, wünscht der Kunde im Rahmen des Projekts einen Kostenvergleich zwischen einer Office-365, Microsoft- Azure und einer on premises Lösung. Die Durchführung und der Abschluss des Projekts ist mit dem Kunden für Mai festgelegt. In der Durchführung und dem Abschluss werden folgende Schritte wichtig sein: -Ist Analyse der aktuellen Umgebung -Prüfung und vergleich der verschiedenen Lösungsansätze -Dokumentation der aktuellen Berechtigungen der User -Export und Import der Postfächer von der alten auf die neue Umgebung -Prüfung der Postfächer -eintragen des TXT-Eintrags und des MX-Records -Anbindung des neuen Email Systems am Client Zeitplanung in Stunden 1. Analysephase (7h) 1.1. Analyse ist Zustand (1h) 1.2. Anforderungsanalyse (3h) 1.3. Kostenanalyse und Angebotserstellung (1h) 1.4. Erstellung eines Lastenhefts (2h) 2. Planungsphase (7,5h) 2.1. Recherche und Entscheidung Migrationsverfahren (1h) 2.2. Entwurf und Festlegung der Arbeitspakete (1,5h) 2.3. Erstellung des Pflichtenhefts (2h) 2.4. Dokumentierung des alten E-Mail-Systems (3h) 3. Durchführungsphase (18h) 3.1. Vorbereitung und Konfiguration des neuen Systems (4h) 3.2. Anstoßen der Migration von Postfächern auf das neue System (1h) 3.3. Zuweisung der Berechtigungen und Aliase der Postfächer (3h) 3.4. Funktionstest der Postfächer und Interne E-Mail Kommunikation (1,5h) 3.5. Erstellung Anleitungen für User (1h) 3.6. Umzug der MX und TXT-Einträge (0,5) 3.7. Umzug der Clients auf neues E-Mail-System (7h) 4. Abschlussphase (7,5h) 4.1. Besprechung und Übergabe (1h) 4.2. Projektdokumentation (6,5h) Projektantrag.pdf

-

Hallo, ich mache aktuell eine Umschulung zum FISI. Wärt ihr bitte so nett und schaut euch meinen Antrag mal an, ob es so OK ist zum Einreichen? Ausbildungsbetrieb / Praktikumsbetrieb: xxx Projektbezeichnung: Planung und Implementierung einer automatischen Softwareverteilung in Verbindung mit neuer Technik Projektbeschreibung: IST-Zustand: Zum jetzigen Zeitpunkt arbeiten die Mitarbeiter im Büro an einem Thin Client oder Mini-PC. Im Homeoffice nutzen die Mitarbeiter ihre eigene Technik und melden sich über Citrix Gateway am Terminalserver an, um zu arbeiten. Die Nutzung von privaten Geräten für dienstliche Zwecke stellt ein Datenschutz- und Sicherheitsproblem für die Firma dar. Außerdem wird neue Technik, die an Mitarbeiter übergeben wird, manuell von der IT-Abteilung mit der erforderlichen Software ausgestattet. SOLL-Zustand: Vorerst sollen 90 Mitarbeiter ein neues HP ProBook 450 G10 (mit Windows 11 Pro Betriebssystem, Intel Core i5 Prozessor, 8 GB Arbeitsspeicher, 256 GB SSD Festplatte und einer Intel UHD Grafikkarte) bekommen. Diese arbeiten teilweise mobil und benötigen hinsichtlich Datenschutz- und Informationssicherheit besonderen Schutz. Ziel meines Projektes ist es, für die Windows Notebooks eine geeignete Software-Verteilungssoftware zu finden und zu implementieren. Die Software soll dazu beitragen, den Administrationsaufwand zu verringern, einheitliche Installationen zu ermöglichen und schnelle Systemupdates und -wiederherstellungen zu gewährleisten. Zudem sollte die Lösung eine zentrale Betreuung dezentraler Infrastrukturen ermöglichen und Kosteneinsparungen erzielen. Im Falle von Verlust oder Diebstahl sollen die Notebooks aus der Ferne gelöscht werden, um den Datenschutz zu gewährleisten. Perspektivisch sollen alle Notebooks des xxx-Konzerns mithilfe der Verwaltungssoftware administriert werden. Hierfür kommen weitere 130 Geräte hinzu. Projektumfeld: Das Projekt wird in der internen IT-Abteilung der xxx durchgeführt. Die xxx ist ein führendes Wohnungsunternehmen in x, das im Jahr 1990 gegründet wurde. Momentan verfügen wir über 350-Computerarbeitsplätze im Unternehmen. Projektphasen (einschl. Zeitplanung): 1. Definition (4 Stunden): - IST-Zustand aufnehmen (1 Stunde) - Anforderungen der Systeme analysieren und dokumentieren (SOLL-Zustand erarbeiten) (2 Stunden) - Definition der Funktionstests (1 Stunde) 2. Planung (10 Stunden): - Produktvergleich anhand der verschiedenen Anforderungen (4 Stunden) - Kostenplanung der Softwarelösung (2 Stunden) - Entscheidung eines Produktes anhand einer Nutzwertanalyse (2 Stunden) - Planung der verschiedenen Softwarepakete (2 Stunden) 3. Realisierung (10 Stunden): - Installation und Konfiguration der benötigten Software (2 Stunde) - Erstellen und Installieren der Softwarepakete (4 Stunden) - Automatisches Updatemanagement einrichten (2 Stunden) - Konfiguration der Berechtigungen (2 Stunden) 4. Analyse (5 Stunden): - Funktionstest & Fehlerüberprüfung (3 Stunden) - Soll-/Ist-Vergleich (2 Stunden) 5. Abschlussphase (11 Stunden): - Dokumentation (7 Stunden) - Erstellung einer Dokumentation für die IT-Mitarbeiter (2 Stunden) - Einweisung der Kollegen (1 Stunden) - Projektabnahme (1 Stunde) Summe (40 Stunden) Dokumentation zur Projektarbeit (nicht selbstständig erstellte Dokumente sind zu kennzeichnen) - Deckblatt - Inhaltsverzeichnis - Einführung in das Unternehmen - Kopie des genehmigten Projektantrags inkl. Genehmigungsmail - Projektbeschreibung (IST-Zustand, SOLL-Zustand) - Projektdurchführung - Projektergebnis - Quellenverzeichnis - Anhang

-

Hallo Leute, ich würde die Tage meine Projektantrag gerne einreichen und gerne nochmal final Feedback bekommen was ihr davon haltet ob der auch soweit durchgeht. Ich bin Fachinformatiker Digitale Vernetzung: ------------------------------------------------------------------------------------ 1 Thema der Projektarbeit: Schutzbedarfsgerechter Aufbau und Risikoanalyse zwischen einer Web-Applikation und einer Backend-Netzwerkschnittstelle. 1.1 Ist-Analyse: Der XX Standort der xx zählt mehr als xx Mitarbeiter, die jeweils über unterschiedliche Fähigkeiten und Expertisen verfügen. Um einen effizienten Überblick über diese Fähigkeiten zu erhalten, wurde ursprünglich eine einfache Excel-Liste verwendet, um die Mitarbeiterdaten zu sammeln. Diese interne Lösung erwies sich jedoch mit dem wachsenden Personal und den zunehmenden Informationen als unübersichtlich, unpraktisch und datenschutzrechtlich bedenklich. Als Dienstleistungsunternehmen hat Bertrandt AG hauptsächlich große Unternehmen als Kunden. Diese stellen oft Angebote und Anfragen für Projekte mit sehr kurzen Deadlines. Daher benötigen Team- und Projektleiter eine übersichtliche Möglichkeit, das vorhandene Wissen der Mitarbeiter zeitsparend und qualitativ aussagekräftig einschätzen zu können. Ebenfalls hat die aktuelle Excel-Lösung Probleme bei der Zugangskontrolle und Einsicht, da jeder Mitarbeiter Zugriff auf alle Daten hat und diese auch manipulieren kann. Die Wartbarkeit und Interoperabilität der Daten sind ebenfalls nicht gegeben, was zu weiteren Problemen führt, insbesondere bei wachsenden Mitarbeiterzahlen. Als Lösung für dieses Problem wurde sich intern für eine spezifische Web-Applikation entschieden deren Aufgabe es sein wird die Mitarbeiterinformation zu erfassen und zu verwalten. 2 Sollkonzept/Zielsetzung 2.1 Was soll mit dem Projekt umgesetzt werden Im Rahmen dieses Projekts werde ich für das bereits konzipierte Frontend eine bedarfsgerechte Backend-Lösung entwickeln, die mit dem Firmennetzwerk verbunden ist. Darüber hinaus werde ich eine Risikoanalyse durchführen und die Implementierung der Daten in das Firmennetzwerk gewährleisten. Im Zuge dessen werden die bestehenden Architekturen auf mögliche Sicherheitslücken in Bezug auf Zugriffsrechte und Datenschutzrichtlinien hin analysiert und entsprechende Maßnahmen zur Behebung ergriffen. Um die Manipulation der Daten zu verhindern, wird ein Berechtigungssystem entworfen. Des Weiteren bedarf es einer umfassenden Analyse der Übertragungsmethoden und Speicheroptionen für die Daten. Dabei gilt es, sorgfältig abzuwägen, ob eine Cloud-basierte Lösung oder On-Premise die bessere Wahl darstellt, unter Berücksichtigung ihrer Wirtschaftlichkeit. Für die Bewertung der On-Premise-Lösung werde ich eine detaillierte Untersuchung der Schnittstellen auf einem bereitgestellten Server durchführen. Im Gegensatz dazu werde ich verschiedene Cloud-Optionen vergleichen und eine Risikobewertung für jede durchführen. Darüber hinaus wird angestrebt, dass die Daten innerhalb des Firmennetzwerks visualisiert und für Teamleiter sowie ausgewählte Personen unmittelbar einsehbar und verwendbar sind. Finale Anforderungen werden im Laufe des Projekts erarbeitet. 2.2 Finanzieller Plan Der finanzielle Rahmen des Projektes umfasst 40 Stunden. - Auszubildenden Arbeitszeit: 38,45€/h x 40h - Projektleiter Arbeitszeit: 60€/h x 3h - Nutzung Sever-Hardware: 18€/h x 2h Die Nutzung der Firmenressourcen von 30€ wurden schon im pauschalen Stundensatz miteinbezogen. Gesamtkosten belaufen sich vorrausichtlich auf: 1754€ Projektlaufzeit beläuft sich auf 2 Wochen. 2.2 Zu erfüllende Anforderungen: Folgende Vorgaben an die Lösung sind zu erfüllen: - Implementierung von Sicherheitsmaßnahmen zu Gewährleistung der Vertraulichkeit, Integrität und Verfügbarkeit von Mitarbeiterdaten - Integration einer Lösung (On-Premise/Cloud) zu Verbesserung der Infrastruktur und Sicherheit der Datenverarbeitung - Bereitstellen der Daten im Bertrandnetzwerk - Feststellen und Einhaltung innerbetrieblicher Sicherheitsvorgaben. 3 Projektphasen mit Zeitplanung 1. Analysephase 9 Stunden - Ist-Analyse der aktuellen Skill-App (1 Stunden) - Visualisierung der vorhandenen und geplanten Datenströme (2 Stunden) - Durchführung der Risikoanalyse mit Testdaten und der Übertragung von Web-Applikation zu Datenbank (Cloud/ On-Premise) (4 Stunden) - Analyse der Sicherheitsvorgaben (2 Stunden) 2. Entwurfsphase: 10 Stunden - Entwurf für die Umsetzung gezielter Authentifizierungs- und Verbindungsmöglichkeiten (2 Stunden) - Erstellung des Soll-Konzepts (2 Stunden) - Entwurf der gesicherten Datenübertragung an das Backend (2 Stunden) - Vergleich und Auswahl einer sicheren Verbindungsmethode zwischen Web-Applikation und Server (2 Stunden) - Erstellung einer detaillierten Roadmap für die Implementierung der ausgewählten Verbindungsmethode (2 Stunden) 3. Implementierung: 16 Stunden - Implementierung in die Backendlösung auf ausgewählten Systemen (6 Stunden) - Konfigurierung der schutzzielgerichtenten (4 Stunden) - Aufbau der sicheren Verbindung zur Web-Applikation (4 Stunde) - Testdurchführung mit simulierten Daten (2 Stunden) 4. Abschluss: 4 Stunden - Anpassung der Dokumentation an mögliche Veränderungen (3 Stunden) - Abnahme durch den Projektleiter (1 Stunde) 5. Projektbewertung: 1 Stunden - Fazit: (0.5 Stunde) - Ausblick: (0.5 Stunde) Gesamt: 40 Stunden 4. Dokumentation Die unternehmensinterne Kundendokumentation erstreckt sich auf die Benutzer,- Schnittstellen, -Programm, -und die Netzwerkdokumentation. Die prozessbezogene Dokumentation basiert auf den Projektphasen in der Zeitplanung und beschreibt die Vorgehensweise zur Produktherstellung. 5. Präsentation: - Beamer - Laptop - Präsenter Danke schonmal für alle die sich melden

-

Projektantrag : Fachinformatiker Digitale Vernetzung

Benedikt.S erstellte Thema in Abschlussprojekte

Hallo Leute, bei mir steht bald mein Projekt für den Abschluss meiner Ausbildung als Fachinformatiker im Bereich Digitale Vernetzung an. Ich habe die erste Idee mal grob ausformuliert die mir mit dem Ausbilder so durch den Kopf ging. Ich selbst finde das Thema sehr spannend jedoch steht in der Prüfungsordnung das ich eine Schnittstelle zwischen Soft- und Hardware im Projekt haben sollte. Ich implementiere die Software Schlussendlich viel selbst, davon fließt jedoch nicht viel in das Projekt mit ein. Da ich nicht wirklich ein Hardwaregerät einbinde bin ich mir sehr unsicher ob der Antrag überhaupt als Idee eine Chance hat durchzugehen. Bevor ich noch mehr Zeit in diese Idee investiere würde ich gerne Wissen ob der Antrag eine Chance hat oder ob ich ihn gleich verwerfen sollte. Danke schonmal für die Hilfe Gruß Benedikt 1 Thema der Projektarbeit: Im Rahmen einer neuen Webanwendung soll eine Risikoanalyse zum Bedarfsgerechten Verbindungsaufbau und Speicherung von Mitarbeiterdaten erstellt und implementiert werden. Geplanter Durchführungszeitraum: 05.04. - 30.05 1.1 Ist-Analyse: Die [Firma] hat über [Zahl] Mitarbeiter. Jeder dieser Mitarbeiter hat unterschiedliche Fähigkeiten und Expertisen, die er vorzuweisen hat. Um eine effektive und genau Übersicht dieser Fähigkeiten zu finden wurde eine einfache Excel-Liste benutzt, um dort die Daten der Mitarbeiter zu sammeln. Diese anfängliche interne Lösung wurde jedoch mit wachsendem Personal und Informationen immer unübersichtlicher und unpraktischer sowie Datenschutzrechtlich bedenklich. Damit Team und Projektleiter schnelle Übersichtlichkeit über mögliche Fähigkeiten haben, und somit auch bessere Einschätzungen auf Angebots Voraussetzungen abgeben können. Da es sich bei Deadlines für Angebote oft um sehr kurze Zeiträume handelt. Probleme mit der jetzigen Excel Lösung ist die momentane Zugangskontrolle und Einsicht. Da jeder Mitarbeiter Zugriff auf alle Daten hat und auch alle Daten Manipulieren kann. Auch sind die Wartbarkeit und Interoperabilität der Daten nicht wirklich gegeben. Da sich die Daten nicht automatisch in ein Projektmanagement Tool einpflegen lassen. Eine neue Lösung soll mit einer spezifischen Webanwendung umgesetzt werden. Die Frontendapplikation wurde vor kurzem umgesetzt. 2 Sollkonzept/Zielsetzung 2.1 Was soll mit dem Projekt umgesetzt werden Die Aufgabe besteht nun in dieser Projektarbeit eine Risikobewertung für die zur Verfügung stehenden Authentifizierungsmöglichkeiten sowie die bestmögliche Verwaltung der Daten zu finden und zu implementieren. Die Daten sollen am Ende eine direkte Verbindung zu einem Projektmanagement Tool bekommen und mit Leichtigkeit die Skills der Mitarbeiter in den schon angelegten Projekten sehen zu können. Hierbei stehen verschiedene Anbindungsmöglichkeiten zur Verfügung, die betrachtet und bewertet werden müssen. Finale Anforderungen werden im Laufe des Projekts erarbeitet. 2.2 Zu erfüllende Anforderungen: Folgende Vorgaben an die Lösung sind zu erfüllen: - Implementierung in das Frontend - Nutzerabfragen sowie Authentifizierung der User - Regelung des Datenzugriff. (Wer kann was sehen) - Auswertung verschiedener Implementierungsmöglichkeiten mit Integration in ein Projektmanagement Tool. - Feststellen und Einhaltung innerbetrieblicher Vorgaben/Möglichkeiten 4 Projektphasen mit Zeitplanung: 1. Analysephase 7h - Ist-Analyse der aktuelle Skill-App 2h - Analyse der Möglichen Speicheroptionen (Cloud/ On-Premise) 3h - Bewertung der Möglichen Übertragungsarten 2h 2. Entwurfsphase: 10h - Methodenrecherche für Umsetzung der gezielten Authentifizierungsmöglichkeiten der User/Admins 2h - Soll-Konzept 3h - Entwurf der gesicherten Datenübertragung an das Backend 2h - Auswahl der Speicherung der Datenspeicherung sowie deren Verarbeitung 2h - Rücksprache mit Product Owner 1h 3. Implementierung: 14h - Umsetzung der Datenübertragung 4h - Implementierung der Backendlösung auf ausgewählten System 4h - Realisierung der Verbindung zur Zielanwendung 2h - Einrichten verschiedener Berechtigungsklassen 2h - Testdurchführung mit simulierten Daten2h 4. Dokumentation: 8h - Projektdokumentation 6h - Fehlerdokumentation 1h - Abnahme durch den Projektleiter 1h 5. Projektbewertung:1h - Fazit: 0,5 h - Ausblick: 0.5h Gesamt: 40 Stunden 6. Präsentation: - Beamer - Laptop - Präsenter -

Hallo liebe Kollegen, sagt mir doch bitte einmal eure Meinung zu meinem Projektantrag, und ob das Thema geeignet ist für einen DuP-ler. Wir sind ein recht großes Unternehmen, und aktuell sind es knapp unter 500 Power Apps die genehmigt wurden. LG Elias Ausgangssituation Im Unternehmen wurde vor einiger Zeit das Microsoft Produkt Power Apps implementiert. Diese Power Apps können von jedem Mitarbeiter entwickelt werden. Um die App mit Kollegen zu teilen, ist allerdings eine Genehmigung durch die Abteilung XXXXXXX notwendig. Nach der Genehmigung gibt es allerdings keine Erstellung einer Dokumentation über die erstellten Power Apps, wenn diese nicht selbstständig durch das entwickelnde Team erstellt werden. Dadurch hat XXXXXXX keine Möglichkeit zu prüfen, ob sich bei der Erstellung der App an vorhandene Compliance Vorgaben und die DSGVO gehalten wird. Projektziel Das Projektziel ist die Einführung des Tools "PowerDocu", welches dazu dient, Power Apps und die dazugehörigen Lösungskomponenten in Unternehmen automatisch zu dokumentieren. Eine solche Lösung umfasst ein visuelles Schema der App, einschließlich aller verbundenen Variablen und Prozessabläufe, die "Flows" genannt werden. Ein Flow ist eine Reihe von Anweisungen, die durch ein bestimmtes Ereignis ausgelöst werden. Sowohl Flows als auch Power Apps werden mit einem Low-Code-Editor entwickelt. Diese Lösungen sollen nun automatisch als .zip-Dateien exportiert werden. PowerDocu analysiert diese Dateien und erstellt umfassende Dokumentationen für jede Komponente der App. Es wird detailliert beschrieben, wie jeder Flow aufgebaut ist und funktioniert und welche Verbindungsvariablen innerhalb der Lösung genutzt werden. Die erstellten Dokumentationen und die exportierten Lösungsdateien sollen anschließend auf einem dafür vorgesehenen Speicherort abgelegt werden. Dies erleichtert den Zugriff auf die Dokumentationen und ermöglicht den einfachen Zugriff auf die Backup-Dateien. Mit diesen Dokumentationen kann das Power Apps-Team die vorhandenen und genehmigten Anwendungen einsehen, ohne auf die Verfügbarkeit des Entwicklers angewiesen zu sein. Außerdem wird sichergestellt, dass in den Dokumentationen keine personenbezogenen Daten enthalten sind, die gegen die Datenschutz-Grundverordnung (DSGVO) verstoßen könnten. Zeitplanung 1. Vorbereitung (7 Stunden) 1.1. Kickoff (1 Stunde) 1.2. Recherche zum Tool und Power Apps (3 Stunden) 1.3. Berechtigungen beantragen (1 Stunde) 1.4. Planung zur Implementierung (2 Stunden) 2. Durchführung (28 Stunden) 2.1. Exportfunktion entwickeln und testen (12 Stunden) 2.2. PowerDocu Tool implementieren (8 Stunden) 2.3. Ablegen der Daten auf einer sicheren Umgebung (6 Stunden) 2.4. Testen (2 Stunden) 3. Abschluss (5 Stunden) 3.1. Dokumentation des Projekts (3 Stunden) 3.2. Abschlussgespräch (2 Stunden) Hier auch noch der Link zu dem Tool : https://github.com/modery/PowerDocu

-

Hallo zusammen Gerne würde ich mir mal eine Meinung zu meinem Projektantrag abholen. Gibt es irgendwelche Vorschläge eurerseits, oder Verbesserungen? Denkt ihr, der Projektantrag würde so genehmigt werden? Vielen Dank schonmal im Voraus für eure Zeit und für eure Ratschläge oder Vorschläge: 1. Projektbezeichnung (Auftrag/Teilauftrag) Sicherheitsorientierte Integration mobiler Endgeräte mit Softwarelösung und Hardware-Bereitstellung für XXXXX, in XXXXX 1.1. Ausgangssituation (IST-Zustand) Der Auftraggeber, das XXXXX, ist ein etabliertes XXXXX mit Ursprung in XXXXX. Gegründet im Jahr XXXXX von XXXXX, bietet das Unternehmen eine breite Palette XXXXX (hier kommt eine circa 6 Zeilen lange Beschreibung des Kunden). Es soll eine Sicherheitslösung gefunden werden, welche vorhandene Peripherie in eine Softwarelösung einbindet, sowie weitere mobile Endgeräte bereitstellt und integriert. Schlagwort hier ist Mobile Device Management (MDM). XXXXX verfolgt bereits eine Digitalisierungsstrategie und betreibt erfolgreich verschiedene Cloud-Lösungen, um die Effizienz, Skalierbarkeit und Vernetzung seiner Geschäftsprozesse zu optimieren. Das Projekt wird vom Client Management Team, Fachbereich Mobile Solutions des XXXXX in XXXXX durchgeführt. Das XXXXX plant, liefert, integriert und managed modernste IT-Lösungen für die digitale Transformation. Von Beratung und Strategie über die passenden Produkte und Services bis hin zur bequemen Nutzung von Multi-Cloud und Everything-as-a-Service. Das Ökosystem an Partnern der Firma XXXXX ist einzigartig. Eine enge Zusammenarbeit mit den relevanten internen Abteilungen, insbesondere der IT-Abteilung des XXXXX, für eine reibungslose Integration sind Voraussetzung. Für das Projekt steht ein Budget von XXXXX € zur Verfügung. 1.2.Zielsetzung (SOLL-Zustand) Zuerst muss die MDM-Lösung anhand der Kundenbedürfnisse ausgewählt werden. Hierzu ist das Kundengespräch von entscheidender Bedeutung, abschließend muss zur Umsetzung eine Nutzwertanalyse erfolgen. Anschließend wird eine effiziente und sichere Integration der ausgewählten MDM- Lösung in die bestehende Umgebung forciert und realisiert. Die Hardware-Bereitstellung erfolgt nahtlos im Rahmen des Gesamtkonzepts. Alle mobilen Endgeräte, Tablets und Smartphones, werden erfolgreich verwaltet und konfiguriert. Hierbei wird insbesondere auf die besondere Anwenderfreundlichkeit und Sicherheit dieser Geräte geachtet. Die Implementierung umfasst die Integration und Konfiguration einer MDM-Lösung, welche angepasst auf das Kundenbedürfnis erfolgt. Die Konfiguration erfolgt gemäß den Ergebnissen des Kundengesprächs und beinhaltet einen Proof of Concept (PoC) zur Evaluierung. Es wird eine umfassende Installations- und Konfigurationsunterstützung durchgeführt, die sowohl die physische als auch virtuelle Migration und Inbetriebnahme von Software und Endgeräten umfasst. Hier liegt der Fokus auf der strikten Einhaltung aller Compliance-Anforderungen im Bereich Datenschutz, Informationssicherheit und IT-Management. Dies gewährleistet eine effiziente und rechtskonforme Endgeräteverwaltung gemäß den geltenden Unternehmensrichtlinien des XXXXX. Ein wichtiger Aspekt ist auch das Hands-On-Training und der Knowhow-Transfer in Workshop-Charakter. Dabei wird eine initiale Rollout- und Testunterstützung angeboten. Optional können Post-Install-Workshops und Admin-Schulungen durchgeführt werden, mindestens 14 Tage nach Übergabe/Installation des Systems, vorausgesetzt wird eine Einarbeitungsphase durch den Kunden. Einige dieser Informationen können erst nach einem finalen Kundengespräch vor Ort definiert werden. Das Leistungsportfolio im Soll-Zustand umfasst: -Auswahl der richtigen MDM-Lösung, angepasst auf die Bedürfnisse des Kunden - die Lieferung von Peripherie-Geräten, welche ich in Absprache mit dem Kunden aussuche - Planung, Errichtung, Installation und den Betrieb der ausgewählten MDM-Lösung - Verwaltung der Endgeräte, Applikationen, Gerätesicherheit und Compliance - Konfigurations-Anpassungen, Admin-Support (vor Ort oder Remote) - Consulting-Leistungen für Neuerungen in iOS, Android, sowie die Durchführung ergänzender Workshops Insgesamt wird ein vollständiges Konzept zur Geräteverwaltung angestrebt, bei dem der Kunde von der ersten Beratung bis zum Rollout und darüber hinaus im Client-Lifecycle-Prozess begleitet wird. Wirtschaftliche Ziele: 1.) Die Budgetkosten sollen eingehalten werden 2.) Effiziente Implementierung einer MDM-Lösung, angepasst auf Kundenbedürfnisse, was zu einer Reduzierung der Gesamtbetriebskosten und einer Optimierung der Arbeitsabläufe führt Qualitative Ziele: 1.) Fokussierung auf eine benutzerfreundliche Konfiguration von Endgeräten und Anwendungen, um die Akzeptanz und Zufriedenheit der Mitarbeiter zu steigern. Dies soll zu einer produktiveren Nutzung der IT-Ressourcen führen. 2.) Es soll eine Kundendokumentation erstellt werden. Zeitliche Ziele: 1.) Das Projekt muss in 40 Stunden durchgeführt werden. 2.) Das Projekt soll bis zum XXXXX durchgeführt werden. In meinen Aufgabenbereich fällt u.a.: 1.) Proof of Concept 2.) Auswahl der Software sowie Peripherie zusammen mit dem Kunden 3.) Installation und Konfiguration der Lösung 4.) Test der Lösung 1.3. Konsequenzen bei Nichtverwirklichung Die Nichtumsetzung des Projekts hätte potenziell erhebliche Auswirkungen auf die Effizienz und Sicherheit der IT-Infrastruktur des XXXXX. Ohne die erfolgreiche Integration einer abgestimmten MDM-Lösung und die damit verbundene sichere Verwaltung von Endgeräten könnten folgende Konsequenzen eintreten: Sicherheitsrisiken: Die fehlende Implementierung könnte zu Sicherheitslücken führen, wodurch sensible Daten auf den Endgeräten gefährdet sind. Nutzerfreundlichkeit: Ohne die angestrebte Integration könnten Benutzerprozesse ineffizienter werden, da die nahtlose Verwaltung von Tablets und Smartphones nicht gewährleistet ist. Compliance-Verletzungen: Die Einhaltung von Compliance-Vorgaben, insbesondere im XXXXX, könnte beeinträchtigt werden, was zu rechtlichen Konsequenzen führen könnte. Mangelnde Anpassungsfähigkeit: Hierbei könnte es passieren, dass XXXXX nicht in der Lage ist, auf sich verändernde Anforderungen und technologische Entwicklungen adäquat zu reagieren. Dies könnte potenziell zu betrieblichen Engpässen, ineffizienten Arbeitsabläufen und einer beeinträchtigten Wettbewerbsfähigkeit führen 2. Projektumfeld/Rahmenbedingungen Technisches und organisatorisches Umfeld: Da es sich bei dem Projekt um eine Cloud-Lösung handelt, findet meine Hauptarbeit in den Räumlichkeiten XXXXX statt. Der Arbeitsplatz für die Projektarbeit basiert auf einem Laptop mit Windows-11-System. Die Umsetzung der MDM-Lösung erfordert den Einsatz weiterer Software, welche sich aber erst final nach dem Kundengespräch definieren lässt. Für Testzwecke bekomme ich ein Android-Gerät der Firma XXXXX zur Verfügung gestellt. Für die Erstellung der Projektunterlagen sowie der technischen Dokumentation wird auf demselben Laptop mit einer Microsoft 365 Lösung, Adobe Acrobat Reader und weiterer notwendiger Tools gearbeitet. Zusätzlich wird in diesem Umfeld auch die Erstellung der Kundendokumentation durchgeführt. Dieser Arbeitsplatz ermöglicht eine effiziente und standardisierte Arbeitsumgebung für mich als Projektbetreuer. Nachdem sämtliche Tests erfolgreich abgeschlossen wurden, erfolgt die Integration des implementierten Systems in den operativen Betrieb des XXXXX. Dieser Schritt wird sorgfältig geplant und umgesetzt, um einen reibungslosen Übergang zu gewährleisten und potenzielle Auswirkungen auf den laufenden Betrieb zu minimieren. Eine Übergabe, der im XXXXX eingerichteten Geräte findet beim Kunden vor Ort statt. Risikobewertung: Eine kontinuierliche Risikobewertung während des Projekts wird durchgeführt, um potenzielle Hindernisse frühzeitig zu identifizieren und proaktiv zu handeln. Regelmäßige Kommunikation und Abstimmung mit dem Projektteam sowie den Stakeholdern sollen zur Risikominimierung beitragen. Durch die Umsetzung deines Proof of Concept kann ich potenzielle Risiken identifizieren und minimieren, indem ich frühzeitig Schwachstellen erkenne und entsprechende Maßnahmen ergreife. Mögliche auftretende Risiken sind: - mögliche Überschreitung des Budgets - Verzögerungen aufgrund von Lieferschwierigkeiten - technische Herausforderungen bei Serverproblemen - zeitlicher Rahmen kann aufgrund eventueller Komplikationen jeglicher Art nicht eingehalten werden Personelle Schnittstellen: Kundenansprechpartner: XXXXX steht als zentraler Ansprechpartner seitens XXXXX zur Verfügung, um die Anforderungen und Erwartungen des Kunden in den Projektverlauf zu integrieren. Auftraggeber und Projektbetreuer: XXXXX, XXXXX fungiert als Verantwortlicher seitens XXXXX und stellt sicher, dass die Unternehmensziele im Projekt erreicht werden. Als vertrieblicher Ansprechpartner XXXXX in XXXXX fungiert XXXXX. Projektleiter: XXXXX, als Praktikant bei XXXXX, übernimmt die Leitung des Projekts und steht im engen Austausch mit den relevanten Stakeholdern, um einen reibungslosen Ablauf sicherzustellen. 3. Projektplanung/Projektphasen/geplante Arbeitsschritte inklusive Zeitplanung Analysephase (7,5 Stunden): Kundengespräch (Rahmenbedingungen & anschließendes Kick-Off Meeting): 1,5 Stunden Ist-Analyse: 1 Stunde Definition Zielumgebung und UseCases: 0,5 Stunden Soll-Analyse: 1 Stunde Proof of Concept: 1 Stunde Anforderungskatalog: 0,5 Stunden Risikoanalyse: 0,5 Stunden Nutzwertanalyse: 1,5 Stunden Planungsphase (7,5 Stunden): Auswahl der Architektur und der Peripherie: 2 Stunden Umgebung und Implementierungskonzept: 2 Stunden Migrationsplanung: 2 Stunden Amortisationsrechnung: 0,5 Stunden PSP: 0,5 Stunden GANTT – Diagramm: 0,5 Stunden Durchführungsphase (13 Stunden): Integration und Konfiguration MDM-Lösung: 6 Stunden Anpassung der Peripherie: 2 Stunden Funktionstests und Abnahme: 2 Stunden Kundendokumentation: 3 Stunden Abschlussphase (12 Stunden): Schulungen und Enablements: 2,5 Stunden Kontrolle und Überwachung: 1 Stunde Post-Install-Workshop und Admin-Schulung: 1,5 Stunden Projektorientierter Bericht: 5,5 Stunden Abnahmeprotokoll: 0,5 Stunden Testprotokolle: 0,5 Stunden Ist-Soll-Vergleich: 0,5 Stunden 4. Dokumentation/technische Unterlagen Projektorientierter Bericht Nutzwertanalyse Anforderungskatalog Amortisationsrechnung PSP GANTT – Diagramm Soll-Ist-Vergleich Risikoanalyse Testprotokolle Kundendokumentation Abnahmeprotokoll Proof of Concept Ich weiß, es ist sehr viel zu lesen, trotzdem schonmal DANKE!!!!

-

Hallo, bitte einmal meinen Projektantrag bewerten 1. Projektbeschreibung Projektkurzbeschreibung Implementierung eines Patchmanagementsystems zur zentralen Verteilung und Aktualisierung von Software Ausgangssituation (IST-Zustand) Die XXX ist ein mittelständiges Ingenieurunternehmen aus Sachsen, welches sich auf die Planung und das Zeichnen von Gebäudeplänen, zu verschiedenen Bauprojekten weltweit, spezialisiert hat. In dem Unternehmensverband, zu dem noch insgesamt sieben weitere Firmen gehören, verwaltet die IT-Abteilung der XXX die komplette IT-Infrastruktur. Die IT-Abteilung besteht aktuell aus 4 Mitarbeitern und einem Auszubildenden. Derzeit benutzen die Mitarbeiter, welche die Gebäudepläne anfertigen, CAD-Software, die aufgrund ihrer Vielzahl von Updates und Add-Ons schwierig zu warten ist. Die Aktualisierung geschieht aktuell manuell durch einen Mitarbeiter der IT-Abteilung, der die Software einzeln installiert. Da dies einen erheblichen Mehraufwand darstellt, da die Software aller Mitarbeiter jederzeit auf dem gleichen Stand gehalten werden muss, kann ein reibungsloser Ablauf nicht gewährleistet werden. Anforderungen - zentrales Dashboard, um alle Geräte verwalten zu können - Patchen von Drittanbietersoftware - intuitive Bedienung - gute Kosten-Nutzen-Bilanz (wenn möglich, geringe bis keine Kosten) - on-premise (Datenschutz) - Möglichkeit der Erstellung mehrerer Administratoraccounts - Möglichkeit der Hard- und Softwareinventarisierung - PCs herunterfahren und starten vor/bei/nach Installation - einfaches Hinzufügen neuer Software Zielsetzung (SOLL-Konzept) Das Ziel des Projektes ist die Einführung eines Patchmanagementsystems. Um den Arbeitsaufwand der IT-Abteilung zu reduzieren und die Produktivität der jeweiligen Abteilungen zu steigern, soll eine zentrale Lösung implementiert werden, welche die gestellten Anforderungen erfüllt. Diese sind neben der zentralen Ansicht aller Rechner inklusive der installierten Software unter anderem die Silent Installation von Updatepaketen und die breite Unterstützung von Drittanbietersoftware. Das entsprechende Tool wird anhand verschiedenster Kriterien während des Projektes ausgewählt. 2. Projektumfeld Das Projekt wird bei der XXX in der IT-Abteilung durchgeführt. Hauptansprechpartner und Projektbetreuer ist der Abteilungsleiter XXX. Das Projekt wird in einer virtuellen Testumgebung erstellt und nach Projektabschluss in den Produktivbetrieb migriert. 3. Projektplanung Phasen Geplante Zeit Initialisierungsphase 2,5h IST-Analyse 2,0h SOLL-Konzept 0,5h Entwurfsphase 10,0h Evaluierung verschiedener Softwarelösungen 5,5h Zeitplanung und Auswahl 1,0h Kosten- & Nutzenanalyse 2,5h Wirtschaftlichkeitsbetrachtung 1,0h Realisierungsphase 14,0h Beschaffung der Softwarelösung 0,5h Installation der Softwarelösung 2,5h Konfiguration der Softwarelösung 9,0h Qualitätssicherung / Produkttest 2,0h Abschlussphase 13,5h Erstellung Anwenderdokumentation 2,0h Abnahme und Übergabe 1,0h SOLL-IST Vergleich 0,5h Anfertigung der Dokumentation 10,0h Gesamtzeit 40,0h

-

Hallo Zusammen, mein Projekt für 2024 ist grad in der Findungsphase und ich bräuchte eine Empfehlung ob dieses Projekt so wie gedacht angemessen ist. Als Erstentwurf hätte ich diesen Antrag erstellt: Projektbezeichnung: Austausch einer bestehenden Wissensdatenbank durch eine neue Software unter Berücksichtigung der Datensicherheit und -integrität. Ausgangssituation: Das Unternehmen (AUSBILDUNGSBETRIEB) mit Sitz in (ORT) ist ein Support-Unternehmen in der Logistikbranche. Derzeit wird die Software „MediaWiki” auf einem selbst gehosteten Server genutzt. Da diese Software als nicht nutzerfreundlich empfunden wird und nicht hochverfügbar konfiguriert wurde, ist geplant, eine neue Software anzuschaffen. Ziel: Die neue Software soll eine benutzerfreundliche grafische Nutzeroberfläche, die Möglichkeit zur Domainanbindung (vorzugsweise AzureAD), ein zuverlässiges Backupsystem und Hochverfügbarkeit bieten. Um die bestmögliche Software zu ermitteln, werden verschiedene Anbieter miteinander verglichen. Zusätzlich zu den genannten Anforderungen wäre es von Vorteil, wenn die neue Software ebenfalls selbst gehostet werden kann. Problematik bei Nichtumsetzung des Projektes: Falls das Projekt nicht zur Verbesserung des aktuellen Zustandes führt, könnten Probleme im Umgang mit MediaWiki zu Wissensverlust bei Mitarbeiterabgängen, längeren Einarbeitungszeiten für neue Mitarbeiter sowie verzögerten Reaktionszeiten bei Kundenproblemen führen. Projektumfeld/Rahmenbedingungen: Der Auftraggeber ist das Unternehmen (AUSBILDUNGSBETRIEB) aus eigenem Interesse. Es handelt sich dabei um einen IT-Dienstleister im Bereich Logistik. Das Unternehmen (AUSBILDUNGSBETRIEB) beschäftigt X Mitarbeiter und bietet diverse Dienstleistungen für Kunden an. Zu den Dienstleistungen zählen das Lagerführungssystem (LFS), elektronischer Datenaustausch (EDI) mittels des Programms Lobster, Datenanalyse und Prognose durch einen Virtual Control Room sowie First- und Second-Level-Support für Kunden. Das Projekt wird innerhalb der IT-Abteilung des Unternehmens durchgeführt. Diese Abteilung ist verantwortlich für technische Arbeitsgeräte, Administration der firmeninternen Server und technischen Support für Mitarbeiter. Ein mobiler Arbeitsplatz wird für die Projektrealisierung zur Verfügung gestellt, ebenso wie ein Budget von XXXX €. Zusätzlich steht ein Virtualisierungsserver zur Verfügung, auf dem virtuelle Maschinen für Produkttests erstellt werden können. Für Rückfragen können der Abteilungsleiter (FACHLICHER AUSBILDER) und der (AUSBILDUNGSLEITER) kontaktiert werden. Projektplan: Phasen – Zeit in Stunden. 1 . Definitionsphase 3 h • Erstellen einer Ist-Analyse 1 h • Erstellen einer Soll-Analyse 1 h • Erstellen des Lastenhefts 1 h 2. Planungsphase 11 h • Erstellen des Pflichtenhefts 1 h • Erstellen des Projektablaufplans 1 h • Recherche zu verschiedenen Lösungen für Wissensdatenbanken 1 h • Erstellen des Testfallkatalogs 1 h • Installation und Testen verschiedener Softwarelösungen 6 h • Auswahl einer Softwarelösung in Absprache mit der Geschäftsführung 1 h 3. Realisierungsphase 12 h • Installation der Software 2 h • Konfiguration der Software 2 h • Migration von MediaWiki zur neuen Software 4 h • Erstellen eines Clusters 2 h • Implementierung einer Backuplösung 1 h • Anbindung an die Domain 1 h 4. Projektabschluss 3 h • Soll-Ist-Vergleich 1 h • Wirtschaftlichkeitsbetrachtung 1 h • Projektübergabe 1 h 5. Dokumentation 8 h • Erstellen der Projektdokumentation 8 h 6. Puffer 3 h Gesamtzeit 40 h

-

Hallo Zusammen ich bin Umschüler, bin in meinen späten 40igern, war vor 1 1/2 ein interessierter Benutzer so mein Ausbilder. Teil 1 Bestanden und jetzt auf der zielgeraden ich bräuchte mal eine Rückmeldung ob dieser Projektantrag eines FISI würdig ist und wenn nicht was kann ich verbessern. ich danke schon mal hier oben. ## Projektbezeichnung (Auftrag/Teilauftrag/Titel): Evaluierung und Implementierung eines Passwort Mangers zur Verbesserung der Sicherheit und eine einheitliche Ablage von Passwörtern und Zugangsdaten. 1. Wer ist der Kunde? 2. Welche Dokumentation erwartet der Kunde? 3. Wer ist der Auftraggeber? ## Bitte nutzen Sie das folgende Feld für die Beantwortung der oben genannten 3 Fragen: 1. xyz ist eine Einrichtung in der Menschen mit Handycap leben und arbeiten. 2. Lasten und Pflichtenheft; Installationsanleitung; Anleitung für die Benutzung. 3. IT Abteilung von xyz werden 530 PC Arbeitsplätze, eigens Rechenzentrum, eigene Netzwerkinfrastruktur usw. betreut ## Ziel Projektbeschreibung (konkretes Ziel des Projektes): Hauptziel ist Evaluierung und Implementierung eines Password Management, durchzuführen, um die Sicherheit zu erhöhen und die Verwaltung von Passwörtern und Zugangsdaten zu vereinheitlichen. Dabei sollen verschiedene Softwarelösungen verglichen werden, um die bestmögliche Lösung im Bezug auf kosten und nutzen finden. Weiterhin besteht die Überlegung nach einer Bewehrung Phase diese Lösung in der Buchhaltung und Personalwesen einzuführen (perspektivisch im gesamten Unternehmen) ## Projektumfeld (Abteilung, Entwicklungsumgebung etc.): Die IT Abteilung besteht aus 4 Mitarbeiter inklusive 2 Auszubilden. Der Zeit werden Zugangsdaten und Passwörter in einer Passwort Geschützen Exceltabelle verwaltet. Diese Lösung soll auch aus Sicherheitsgründen durch einen Passwort Manger ersetzt werden. ## Projektplanung (Zeitplanung der Projektphasen in Stunden): 1. Evaluierung der Aktuellen Situation (4h) 1.1 IST zustand analysieren 0.5h 1.2 Schwachstellen und Sicherheitsrisiken identifizieren 1h 1.3 Aufwand und Handhabbarkeit des aktuellen Prozess bewerten 0.5h 1.4 Welche Anforderungen sollen erfühlt werden (2.FT) 2h 2. Software Auswahl und Vergleich (12h) 2.1 Recherche welche Software Lösungen in Frage kommen 4h 2.2 Test der in fragekommenden Programmen 5h 2.3 Anfrage der Kosten für infrage kommende Programme 1h 2.4 Kosten nutzen Analyse 2h 2.5 Auswahl der zu Implementierenden Lösung 3. Implementierung der Ausgewählten Lösung (6h) 3.1 Programm installieren und Konfigurieren und add-ons für Webbrowser installieren 4h 3.2 Immigration der vorhandenen Passwortdaten 2h 4. Testphase (4h) 4.1 Einweisen eines Kollegen damit dieser den Passwort Manager 5 Arbeitstage nutz (1h) 4.2 Feedback des Benutzers sammeln, wenn möglich gewünschte Änderungen einarbeiten (3h) 5. Vollständige Implementierung (4) 5.1 Kurz Anleitung für Benutzer 1h 5.2 In Aktive Nutzung gehen (entfernen der Excel daten) 1h 5.3 Passwörter nach BSI Basicschutz: Sichere Passwörter ändern 2h 6. Projektabnahme und Abschluss (10h) 6.1 Admin Anleitung 2h 6.2 Projektdokumentation 8h Stunden insgesamt: 40 ## Bestandteile der Dokumentation (Unterlagen, Dokumente, Protokolle, Projekttagebuch etc.): - Lasten- und Pflichtenheft - Installationsanleitung - Anleitung für die Benutzung - Admin Anleitung - Kosten nutzen Analyse

-

Hallo an alle, ich bin hier im Forum seit einer gewissen Zeit stiller mitleser gewesen. Nun ist die Zeit gekommen, auch aktiv zu werden. Ich bin gerade in den letzten Zügen meiner Umschulung zum FiSi und stehe vor meinem Projektantrag. Ich komme aus dem SaaS-Umfeld und habe bereits berufliche Erfahrung. Überraschend für mich wurde mein Projektantrag abgelehnt, und ich kann mit dem Kommentar seitens des Prüfungsausschusses nichts anfangen. Ich habe nun bis zum 02.10 Zeit, diesen zu korrigieren und neu einzusenden. Den Antrag in pdf-Form habe ich diesem Post angehängt. Folgenden kommentar hat der Prüfungsausschuss dazu gegeben: Für mich selbst in Retrospektive ist offensichtlich, dass die 3,5h für die Dokumentation natürlich zu wenig sind, und die werde ich eher richtung 6-8h ansetzten. Die Ziele werde ich wahrscheinlich präzisieren, indem ich einen Bezug auf "Durchführung in restlicher praktikumszeit, parallel Tagesgeschäft, 40h" nehme. Bei Kosten werde ich wohl schon im Antrag dann eine kleine Rechnung und Budgetierung machen müssen? Bei Qualitätszielen kann ich mir leoder nichts vorstellen. Schutzbedarfs/Sicherheitsanalyse-vermerk ist mir leider auch unklar. Ich erwähne sowohl in der Durchführung, als auch in der Zeitplanung, dass ich eine Schutzbedarfsanalyse durchführe. Ist die zu kurz angesetzt? Der Leitfaden, der hier verfügbar ist, habe ich eigentlich recht nah zum Herzen genommen, und meinen Antrag daran gestaltet. Ich habe schon Testweise für mich selbst mal so eine Auswahl und implementation Zuhause oberflächlich in n paar Stunden durchgespielt, ich würde Vaultwarden empfehlen, eine Ubuntu-VM aufsetzen, einen Compose schreiben für nginx-vaultwarden-fail2ban oder crowdsec usw, das Ding konfigurieren, dann wahrscheinlich rsync-jobs fürs backuppen erstellen, und dann einen kleinen physischen Server aufsetzen, der über rsync compose, configs und db abholen und ausrollen kann. Dazu dann oben Drauf entsprechend Lasten-Pflichtenheft + User/Admindoku + Mikroschhulung für Anwender. Ist für 40 Stunden recht sportlich, aber imo machbar. Ich hoffe, ich werde nicht nachher durch den Ausschuss abgeschossen, weil ich den Antrag hier gepostet habe. Wenn jemandem auffallen sollte, dass ich zu wenig unkenntlich gemacht habe, bitte gerne melden. Ansonsten freue ich mich über jegliches Feedback. Einen vollen Themensprung würde ich gerne vermeiden/kommt beim Ausschuss vermutlich ehe nicht gut an. Ratschläge zur Umsetzung der Ausschuss-Kommentare würden mich sehr freuen. Mit freundlichen Grüßen, AK. Projektantrag_unkennt.pdf

-

Moin, ich schreibe aktuell an meinem Projektantrag (FiSi, aber trägt hier nichts zur Sache) und bin mir nicht ganz sicher, was die IHK sich hier explizit wünscht. Meine Ortsansässige IHK nutzt ein Online Formular in dem man verschiedene Punkt ausfüllen muss. Der letzte Punkt ist nun eben folgender: Ich habe bereits die Foren-SuFu bemüht und konnte folgende Punkt zusammentragen, die von anderen Auszubildenden in Ihrem Antrag teils in sehr unterschiedlichem Maße genutzt wurden. Ich fände es spannend mal die Einschätzung der IHK Prüfer zu hören, ob ihr solche "trivialen" Dinge wie "Projekdokumentation" dort sehen wollt, oder das als überflüssig empfindet. (Punkt bei denen ich denke, dass sie unter verschiedenen Bezeichnungen auftauchen, habe ich mit | voneinander getrennt in die gleiche Zeile geschrieben - bitte um Korrektur und Richtigstellung, falls mir hier Fehler unterlaufen sind) · Entscheidung des Produktes | Gewichtete Nutzwertanalyse · SOLL-/IST-Vergleich | SOLL-Konzept | Lastenheft | Pflichtenheft | Abschließender Soll-Ist-Vergleich · Risikoanalyse · Gantt-Diagramm | Projektablaufplan | Zeitplan inkl. Meilensteine | Projektstrukturplan | Netzplan-Diagramm · (Projekt-)Dokumentation | Projektbericht | Projekt- und Betriebsdokumentation | Prozessorientierter Bericht · Abschlussprotokoll | Darstellung der erzielten Ergebnisse · Angebote | Angebot, Bestätigung, Lieferschein, Rechnung des Kundenauftrags | Ressourcenplan · Qualitätssicherungsplan · Screenshots aus XXX · Testplan · Ggf. verwendete Herstelleranleitungen | ggf. Datenblätter/Produktinformationen · Benutzerdokumentation · Genehmigter Projektantrag | Freigabe der IHK · Amortisationsrechnung (intern) | Wirtschaftlichkeitsbetrachtung | Preisrecherchen & -kalkulationen (inkl. Hinweis auf permanenter Marktveränderung) | Kosten-/ Nutzenanalyse · Sicherheitsstandards-Vergleich · Vergleichstabelle der in Frage kommenden Hardware (Router) ·Geplante Präsentationsmittel: · Eigener Laptop, Präsentation · Eigens mitgebrachter Beamer · Kunden Dokumentation · Abnahmeunterlagen Mucha gracias amigos!

-

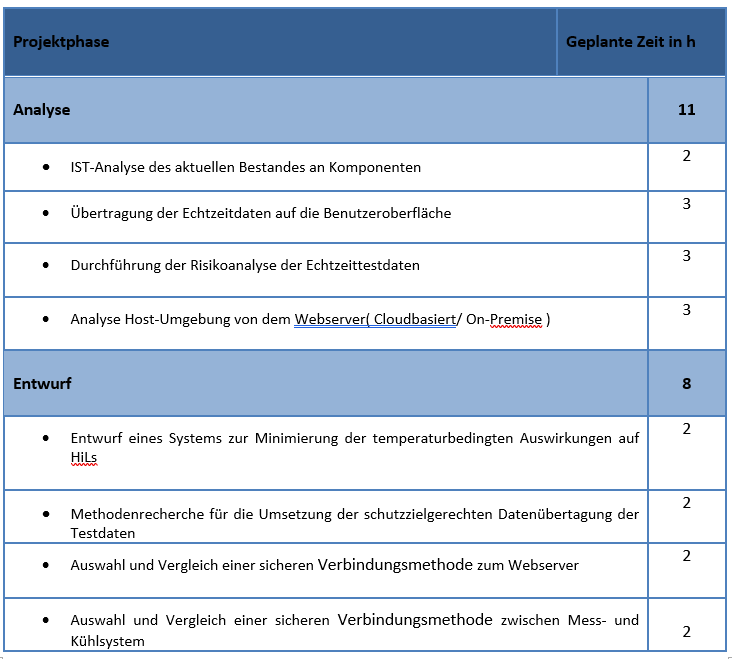

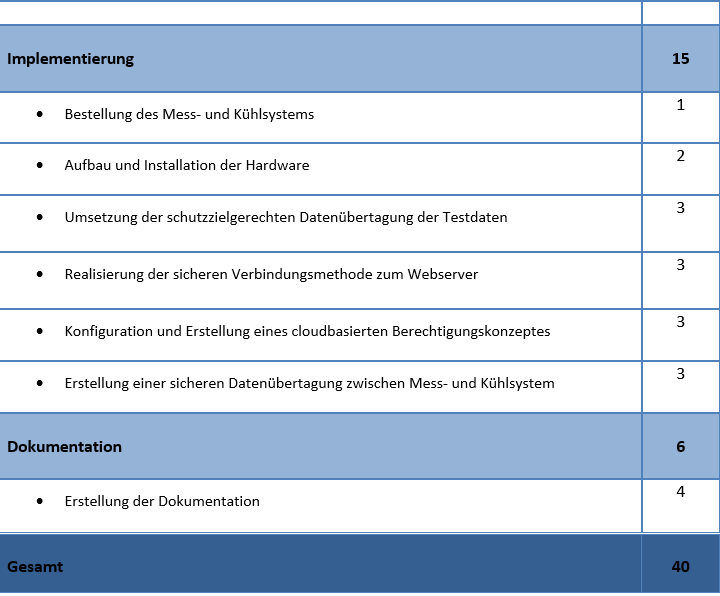

Hallo liebe Forum-Mietglieder. Ich wäre sehr froh gewesen ,falls jewand meinen Antrag einordnen und bewerten könnte, da die Projektantragsanzahl in meiner Fachrichtung ( Digitale Vernetzung ) recht überschaubar klein ist. Vielen Dank. ---------------------------------------------------------------------------------------------------------------------------------- 1. Einleitung Aufbau eines ferngesteuerten Kühlsystems für eine HiL-Umgebung 1.2 Projektumfeld Es handelt sich um ein firmeninternes Projekt einer, innerhalb der Konzernlandschaft, selbständigen Niederlassung in Y mit X von X Mitarbeitenden, die mehrheitlich in Deutschland ansässig sind. Das Geschäftsfeld der selbständigen Niederlassung erstreckt sich innerhalb der Ingenieurs- und Entwicklungsdienstleistungen insbesondere auf ADAS/AD Software & Functions, E-Mobility Software & Functions sowie Connected Cloud Computing. 1.3 Ausgangssituation ( Ist-Zustand ) Die Hauptniederlassung unseres Standortes verwaltet mehrere Kundensteuergeräte, die in HiL (=Hardware in the Loop) eingebettet sind. Diese Steuergeräte testen mögliche kritische Realitätsereignisse: Sei es die Hupe während dem Fahren / Stillstand oder die Verhaltensweise der Umluft-Kontroller bei einem Overvoltage-Ereignis .Ein SSH (Secure Socket Shell)- Gateway ermöglicht die Kommunikation zwischen den Kundenservern und dem SSH-Servern, auf denen die Kundensteuergeräte laufen. Diese Funktionen & ihm zu übertragende Aufgaben können jedoch nicht immer fehlehrlos bzw. mit voller Leistung funktionieren, da die Gateways der elementaren Gefährdung – der ungünstigen klimatischen Bedingungen ausgesetzt sind und mal Computergestütztes mal menschliches Eingreifen erfordern. Ein Beispiel für das Computergestütztes Eingreifen findet bei der Überschreitung der Grenzen des Umgebungstemperatur gegenüber der Arbeitstemperatur der technischen Komponenten. Dabei findet eine CPU-Leistungsdrosselung statt, was bei Nichteingreifen zu Schäden verschiedenster Art führen kann, beispielsweise zu Fehlfunktionen oder zur Beschädigung der Speichermedien. Eine Leistungsdrosselung hat, zeitlich betrachtet, einen Einnahmenverlust zu Folge, da die Kundensteuergeräte nicht mit voller Leistung getestet werden können. Bei sehr hohen Temperaturen in heißen Sommertagen, führte es gar zu manchen temperaturbedingten Ausfällen, was Minuten bis Stunden an verloren Laufzeit -und somit Einnahmenverlust-zu Folge hat. Eine weitere Gefährdung, die zu den ungünstigen klimatischen Bedingungen zählt, beschreibt die hohe Luftfeuchtigkeit, die ein menschliches Eingreifen erfordern. Damit die normale Arbeitsweise bzw. ordnungsgemäße Funktion von den SSH-Gateways gewährleistet werden kann, werden Fenster zu Lüftungszwecken geöffnet. Dadurch kann es in der Übergangszeit (Frühjahr, Herbst) bei großen Temperaturschwankungen dazu führen, dass die zulässige Luftfeuchte, bedingt durch die starke Abkühlung, überschritten wird, was zu temperaturbedingten Ausfällen der technischen Komponenten führen kann. 1.4 Projektziel ( Soll-Zustand ) Um eine ununterbrochene Leistungsfähigkeit, sowie einen Wegfall der temperaturbedingten Ausfälle der HiLs für den Softwareentwicklungsteam zu gewährleisten, soll ein geeignetes, effektives und effizientes System gefunden und implementiert werden. Es soll eine Risikoanalyse bezüglich der HiLs ,anhand der Testdaten, die sich aus den Echtzeitdaten der Temperatur- und Feuchtigkeitswerten ergeben, angefertigt werden. Hier müssen die negativen Auswirkungen bei der einer temperaturbedingten Leistungsdrosselung oder einem Ausfall von HiLs dargestellt, analysiert und anschließend maximal minimiert werden. Für die Darstellung und Analysen werden die zu visualisierende Echtzeitdaten auf eine Benutzeroberfläche übertragen. Um die Risiken zu minimieren, wird bei der Überschreitung der Grenzen des Umgebungstemperatur gegenüber der Arbeitstemperatur der technischen Komponenten, ein automatisches funktionierendes Kühlsystem so lange in Betrieb genommen, bis die HiLs ihre Arbeitstemperatur erreichen. Durch die Einführung eines Kühlsystems für eine HiL-Umgebung soll eine ordnungsgemäße Datenübertragung nach BSI-Standard sichergestellt werden. Dabei wird ein Datenübertragungskonzept im Hinblick auf Datenschutz und den Schutzzielen der IT-Sicherheit erarbeitet und umgesetzt. Es muss daher eine Analyse bezüglich des Host-Systems des Webservers erstellt werden, um zu beurteilen, ob der Webserver On-Premise oder cloudbasiert gehostet werden soll. Um einem unbefugten Eingriff oder einer Außenmanipulation in das Kühlsystem für die HiL-Umgebung entgegenzuwirken, müssen gesicherte Datenübertragungsverbindungen zwischen dem Mess- und dem Kühlsystem erschaffen und konfiguriert werden. 2. Projektplanung 2.1 Projektphasen 3. Dokumentation Die unternehmensinterne Kundendokumentation erstreckt sich auf die Benutzer,-Schnittstellen ,-Programm ,-und die Netzwerkdokumentation. Die prozessbezogene Dokumentation basiert auf den Projektphasen in der Zeitplanung und beschreibt die Vorgehensweise zur Produktherstellung. Projektdokumentationsspezifische Anlagen setzten sich aus der Risikoanalyse, einem gewichteten Angebotsvergleich, dem Systemergebnis und abschließend aus dem Fazit ( Soll / Ist-Vergleich) zusammen. Präsentationsmittel sind : - Notebook - Präsentationsprogramm - Beamer und Presenter

-

Moin zusammen, da bald die Abgabe des Projektantrags ansteht, bitte ich euch einmal einen Blick auf meinen Entwurf zu wagen. Ich danke schon einmal für eure Hilfe! Kleine Info: Es greifen die Kriterien der IHK Nordwestfalen. Projektantrag 1. Titel der Projektarbeit Beschaffung und Integration von MacBooks in eine Microsoft dominierte Betriebsumgebung, mit Fokus auf Systemhärtung im Unternehmensnetzwerk, sowie Vorbereitung für die automatische Softwareverteilung 2. Detaillierte Projektbeschreibung Projektkonzept: Die [Unternehmensname zensiert] möchte ihren Mitarbeitern die Nutzung von MacBooks im Unternehmen ermöglichen. Das Ziel besteht darin, eine reibungslose Integration der Geräte in das bestehende Windows-Netzwerk sowie die bestehende Infrastruktur zu ermöglichen und gleichzeitig effiziente Mechanismen für die automatische Softwareverteilung und Systemhärtung zu entwickeln, so dass am Ende eine sichere Nutzung in einer heterogenen Umgebung gewährleistet ist. 3. Projektumfeld [Unternehmensbeschreibung zensiert] Bei dem Projekt handelt es sich um ein internes Vorhaben, welches zunächst als Proof-of-Concept in der IT-Abteilung durchgeführt wird, um anschließend unternehmensweit zu Verfügung gestellt zu werden. 4. Projektphasen Initialisierungsphase: (ges. 6h) 2 h – Ist Analyse 4 h – Soll Konzept Planungsphase: (ges. 4h) 1 h – Ressourcenplanung 1 h – Zeitplanung 0,5 h – Budgetplanung 1 h – Evaluierung der Hardware nach Anforderungsprofil 0,5 h – Beschaffung der Hardware nach geplantem Budget Durchführungsphase: (ges. 15h) 1,5 h – Benutzer- und Admin Konfiguration 0,5 h – Konfiguration der Apple-ID / Verwaltung Apple Business Manager 1 h – Firewall Konfiguration 2 h – AD Domain Join 0,5 h – Import der Zertifikate 1,5 h – Integration in MS Intunes 1 h – Integration in das vorhandene Asset Management 4 h – Installation und Konfiguration sicherheitsrelevanter Software 3 h – Installation und Konfiguration der Standardsoftware Projektabschlussphase: (ges. 15h) 1 h – Soll / Ist Vergleich 2 h – Dokumentation für Administratoren 1 h – Übergabe und Abnahme des Projekts 0,5 h – Wirtschaftlichkeitsbetrachtung 0,5 h – Fazit 10 h – Projektdokumentation Ges. Summe: 40h 5. Dokumentation der Projektarbeit Die Dokumentation der Projektarbeit erfolgt in einem prozessorientierten Bericht. Des Weiteren werden komplexe Arbeitsabläufe mit Hilfe von Grafiken veranschaulicht. Ebenso wird die Dokumentation eine Amortisationsrechnung enthalten. Um die Vorgaben der DSGVO zu gewährleisten, werden Benutzernamen, Endgerätenamen, Standorte und IP-Adressen unkenntlich gemacht oder nicht aufgeführt. Die Grobgliederung orientiert sich an den oben aufgeführten Projektphasen: - Initialisierungsphase - Planungsphase - Durchführungs- und Implementierungsphase - Projektabschlussphase Meilensteine – jeweils am Ende einer oben aufgeführten Phase und daran angelehnte Namen. Anlagen: - Glossar, Dokumentation für Administratoren, Gantt-Diagramm, Abbildungen, Screenshots, Belege, Protokolle 6. Durchführungszeitraum Beginn: 14.08.2023 Ende: 22.09.2023 7. Projektbetreuer [Projektbetreuer zensiert]

-

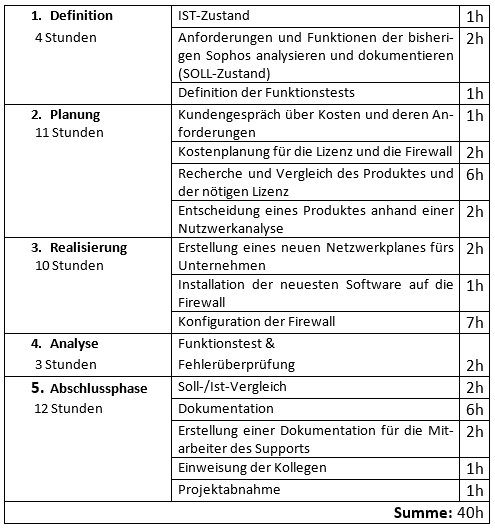

Hallo an alle, hier wäre mein Projektantrag für den Praxisanteil meiner Ausbildung zum Fachinfomatiker für Systemintegration, wenn ihr so Nett wärt und mal durchschauen würdet. Ich nehme jeden Tipp an. 1. Ausgangsituation : Das Praktikumsunternehmen vermietet eine physische Firewall und Unterstützt den Kunden mit dem nötigen Support. Die Firewall ist eine physische Firewall von dem Unternehmen Sophos, diese ist kurz vorm End of Life (Auslaufprodukt). Dies Bedeutet die Firewall bekommt in der Zukunft keine Sicherungsupdates und ist dadurch durch Angriffe von außen gefährdet. 2. Ziel des Projekts : Ziel ist es, die aktuelle Firewall durch eine neuere zu ersetzen, um das Netzwerk der Firma nicht zu gefährden. Dabei möchte der Kunde, dass die aktuelle Struktur nicht nur übernommen wird und ein neuer Netzwerkplan erstellt wird, sondern auch optimiert wird. 3. Zeitplanung :

-

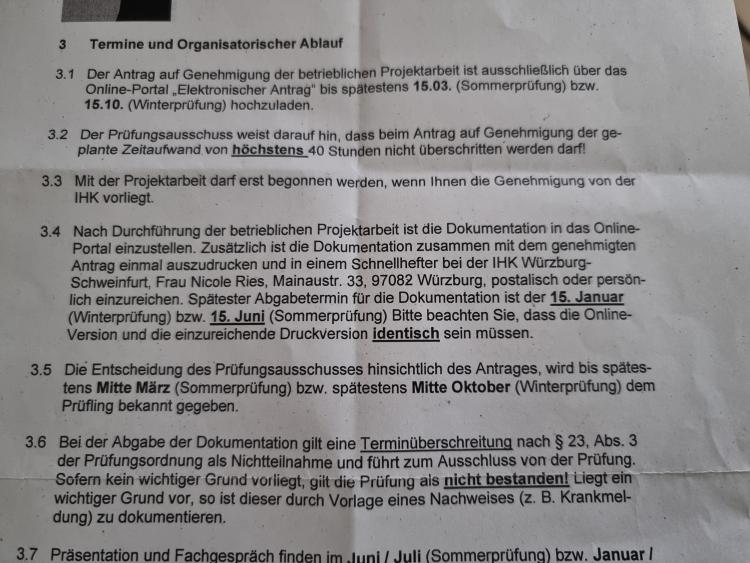

Hallo zusammen, ich (FiSi) hab heute endlich meine Projektdokumentation bei der IHK abgeben können. Bei der Druckversion bin ich den Vorgaben der IHK (Würzburg-Schweinfurt) gefolgt und habe den Projektantrag ebenfalls ausgedruckt und ohne nachzudenken einfach vor die Dokumentation geheftet und so abgegeben. Ebenfalls habe ich vorhin die Online-Version ins Prüfungsportal hochgeladen. Nun ist mir zu Ohren gekommen dass der Projektantrag ebenfalls in derselben Datei dabei sein muss. Da seh ich den Fehler ein, Druckversion und Online Version müssen ja identisch sein. Mein Plan wäre jetzt die Doku wieder rauszunehmen, vorne in der Datei (identisch zum gedruckten) den Antrag nochmal einzufügen (einfach mit nem PDF-Tool, ohne etwas an der eigentlichen Doku zu ändern) und das dann hochzuladen, denn an der Druckversion kann ich jetzt ja nichts mehr ändern. Jedoch wurde mir gerade auch gesagt, dass der Antrag eigentlich explizit fest im Anhang der Doku sein muss. Dazu steht aber nichts auf dem Merkblatt der IHK. (Hab mal ein Bild davon mit angehängt, ist der Punkt 3.4) Weiß jemand zufällig ob ich einen fatalen Fehler damit begangen hab das so abzugeben? Ich weiß nicht ob mir jemand helfen kann, da das alles soweit ich weiß sowieso von Bezirk zu Bezirk unterschiedlich ist. Aber ich hab gerade total Panik und weiß nicht was ich machen soll, ich würde mich über ein paar hilfreiche Antworten freuen.

-

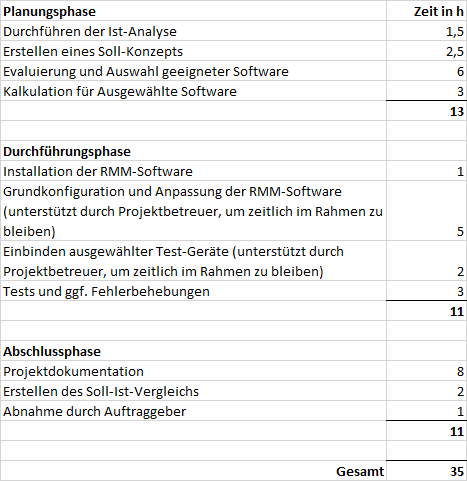

Guten Morgen liebe Gemeinde, auch ich stehe kurz vor der Abgabe meines Projektantrages und bitte euch um ein Feedback. Mein Ausbildungsberuf ist der Kaufmann für IT-Systemmanagement. Ich danke recht herzlich für jegliche Rückmeldung. Projektzeitraum: Die Durchführung des Projektes ist für den Zeitraum vom 16.03.2023 – 03.04.2023 geplant. Projektbezeichnung: Planung und Implementierung einer Remote Monitoring & Management Umgebung (Projekt Watcher) Projektbeschreibung: Das kleine mittelständische IT-Systemhaus XYZ arbeitet derzeit nach dem Break and Fix-Modell. Es wird demnach erst aktiv gehandelt, nachdem beim Kunden ein Problem aufgetreten ist. Problematisch an diesem Modell sind die unregelmäßigen Einnahmen und der dadurch aufkommende Stress für Techniker, Geschäftsleitung und Kunde. Aus diesem Grund wird die Umstellung auf das Managed-Services-Modell angestrebt. Langfristiges Ziel der Umstellung ist es, planbare monatliche Einnahmen und eine stressfreiere Umgebung für die Angestellten und Kunden zu schaffen. Um dieses zu erreichen wird eine Remote Monitoring und Management (RMM) Software mit großem Funktionsumfang und umfangreicher Individualisierbarkeit gefordert. Ein Ticketsystem mit Individuell anpassbarer Oberfläche ist für einen späteren Zeitraum, nach erfolgreicher Implementierung der RMM-Software geplant und soll der Auftragsgenerierung dienen. Meine Aufgabe in Projekt Watcher wird die technische und wirtschaftliche Evaluierung der RMM-Software sein, welche ich nach der finalen Entscheidung installieren und konfigurieren werde. Bevor der Einsatz beim Kunden stattfindet ist zum Testen und einarbeiten in die Software, die Einbindung der vorhanden fünf Arbeitsplatzrechner (darunter einmal MacOS, Rest Windows), eines Netzwerkdruckers, einer Firewall sowie eines Servers welcher für diesen Zweck bereitgestellt wird (App- und Kommunikationsserver) geplant. Alle Namen und Zahlenangaben sind und werden anonymisiert bzw. pseudonymisiert und dienen lediglich der Veranschaulichung. Projektumfeld: Dieses Teilprojekt wurde von unserem internen Kunden (Geschäftsleitung) in Auftrag gegeben. Sämtliche für das Projekt anfallenden Arbeiten werden in den Räumlichkeiten der IT Abteilung durchgeführt. Zur Installation der Software steht ein Server mit Virtueller Maschine zur Verfügung, welche individuell an die Anforderungen der Software-Lösung angepasst werden kann. Für die Bearbeitung des Projektes sollen die Kollegen der IT-Abteilung nach Bedarf unterstützend mitarbeiten. Projektphasen (einschl. Zeitplanung): Planungsphase Zeit in h Durchführen der Ist-Analyse 1,5 Erstellen eines Soll-Konzepts 2,5 Evaluierung und Auswahl geeigneter Software 6 Kalkulation für Ausgewählte Software 3 Gesamt 13 Durchführungsphase Installation der RMM-Software 1 Grundkonfiguration und Anpassung der RMM-Software (unterstützt durch Projektbetreuer, um zeitlich im Rahmen zu bleiben) 5 Einbinden ausgewählter Test-Geräte (unterstützt durch Projektbetreuer, um zeitlich im Rahmen zu bleiben) 2 Tests und ggf. Fehlerbehebungen 3 Gesamt 11 Abschlussphase Projektdokumentation 8 Erstellen des Soll-Ist-Vergleichs 2 Abnahme durch Auftraggeber 1 Gesamt 11 Summe Gesamt 35 Dokumentation zur Projektarbeit: Projektbeschreibung (Umfeld, Ziel, Ist-Zustand, Kundenwünsche/Soll-Konzept) Evaluierung geeigneter Software Kalkulationen für ausgewählte Software Projektdurchführung Projektergebnis (Soll-Ist-Vergleich, Abnahme, Fazit) Geplante Präsentationsmittel: - Beamer - Laptop - Flipchart - Presenter

-

Hallo zusammen, anbei schicke ich meinen FISI Projektantragsentwurf, mit der bitte ihn zu Kritisieren. Ich habe schon ein Produkt im Kopf und habe versucht den Antrag so zu Forumulieren, dass die Evaluation des Produktes/Systems ebenfalls teil des Projektes ist. Über Input bin ich immer sehr dankbar. 1 Thema der Projektarbeit Evaluierung und Implementierung eines Phishing-Kampagnen Frameworks. 1.1 Projektumfeld Die Blubberblasen GmbH ist der größte Bluberblassen Hersteller in Deutschland mit Hauptsitz in Entenhausen. Die Blubberblasen GmbH wurde 1999 gegründet und beschäftigt über 1000 Mitarbeitende, die in mehr als 20 Abteilungen aufgeteilt sind. Die Abteliung "Zentraleinheit für Informationstechnologie" stellt für die Blubberblasen GmbH verschiedene Serviceleistungen und zentrale Ressourcen wie z.B. die Active Directory (AD) oder SMTP Server bereit. Unterteilt ist die Abteilung in sechs Arbeitsgruppen: In Netzwerk, Server, XX , Softwaresysteme, Datenbanken und XX. Zusätzlich zu den Arbeitsgruppen gibt es noch das IT-Sicherheitsteam, für die dieses Projekt erstellt wird. 2 Geplanter Bearbeitungszeitraum Beginn 03.04.2023 - 25.04.2023 Ende 3 Projektbeschreibung / Ausgangssituation Da Emails das größte Einfallstor einer Organisation für Cyberkriminelle sind, sollen die Mitarbeiter des XX durch realistische Phishing-Kampagnen vorbereitet werden. Diese Phishing-Kampagnen sollen speziell auf die Organisation zugeschnitten sein und dienen als Übung zum Erkennen von Phishing-Mails. Zusätzlich können die gewonnen Informationen benutzt werden um ggf. einen Schulungsbedarf oder Anpassungen an der bereits vorhandenen verpflichtenden Schulung zum Thema IT-Sicherheit vorzunehmen. Somit kann eine Überprüfung der Wirksamkeit der aktuellen Maßnahmen, sowie zeitgleich eine realistische Schulung der Mitarbeiter statt finden und fördert die Awareness (Achtsamkeit) der Zielgruppe. 4 Projektziel Das Projektziel liegt in der Evaluierung, Installation, einer ausführlichen Testphase und der Dokumentation eines Phishing Kampagnen-Frameworks. Mit dem Projekt soll ein Testsystem erstellt werden. Eine Implementierung in den Produktivbetrieb ist nicht Teil des Projekts, sondern soll gegebenenfalls später anhand der Projekt- und der Kundendokumentation erfolgen. Um diesen Prozess möglichst kostengünstig und effektiv zu gestalten, sollen verschiedene Angebote zu unterschiedlichen Systemen und Dienstleistern an Punkten wie: entstehende Kosten, Funktionalität und benutzerfreundlichkeit verglichen werden. Generell soll hier auch der Aufwand für die spätere Nutzung im Unternehmen für die Systemadministratoren gering gehalten werden. Eine Kunden-Dokumentation soll dazu das nötige Knowhow-Wissen vermitteln, um die Anwendung im Alltag zu vereinfachen. Diese soll definitiv beinhalten, wie die Benutzer später eigene Kampagnen zusammenstellen und versenden, auch aber wie regelmäßig Anwendungs-Patches abgerufen und installiert werden können. 5 Zeitplanung (40 Stunden gesamt) Die Durchführung des Projektes ist von mir in verschiedene Projektphasen aufgeteilt worden, die sich wie folgt zusammensetzen. Analysephase (6h) - IST-SOLL-Analyse 2,0 - Recherche geeigneter Software 2,0 - Nutzwertanalyse / Entscheidung 2,0 Planungsphase (8h) - Angebote einholen 3,0 - Kosten- und Terminplanung (Stundensatzkalkulation?) 2,0 - Angebotserstellung 1,0 - Ablaufplan der Implementierung erstellen (Umsetzung) 2,0 Durchführungsphase (11h) - Software / Hardware vorbereiten 1,0 - Software / Hardware installieren 3,0 - Konfiguration / Einstellungen vornehmen 7,0 Projektübergabe (4h) - Funktionsbeschreibung 1,0 - Funktionstest / Abschlusskontrolle 2,0 - Übergabe an den Kunden / Projektübergabe 1,0 Dokumentation (9h) - Erstellen einer Projektdokumentation 6,5 - Erstellen einer Kurzeinweisung für den Kunden 2,5 Puffer (2h) - Zeitraum für unerwarteten Aufwand Gesamtzeit = 40 Stunden

-