RAM_Rakete

Mitglieder-

Gesamte Inhalte

148 -

Benutzer seit

-

Letzter Besuch

Inhaltstyp

Profile

Forum

Downloads

Kalender

Blogs

Shop

Alle Inhalte von RAM_Rakete

-

Welches komplexe Problem löst du denn? Den Antrag darfst du hier noch posten, bei der Umsetzung kann dir dann nicht mehr geholfen werden.

-

Bei aller Aufregung, sollten wir aber nicht vergessen, dass Al Bundy 1966 4 Touchdowns in einem Spiel gemacht hat und den Polk High School Panthers damit zur Stadtmeisterschaft verholfen hat!

-

class Kunde: def __init__(self, kunden_nr, name, strasse, plz, ort, rabatt=0): self.__kunden_nr = kunden_nr self.__name = name self.__strasse = strasse self.__plz = plz self.__ort = ort self.__bestellungen = [] self.__rabatt = rabatt @property def kunden_nr(self): return self.__kunden_nr @property def name(self): return self.__name @property def strasse(self): return self.__strasse @property def plz(self): return self.__plz @property def ort(self): return self.__ort @property def bestellungen(self): return self.__bestellungen @property def rabatt(self): return self.__rabatt class Bestellung: def __init__(self, bestell_nr, bestell_datum): self.__bestell_nr = bestell_nr self.__bestell_datum = bestell_datum self.__bestell_positionen = [] self.__rechnung = None @property def bestell_nr(self): return self.__bestell_nr @property def bestell_datum(self): return self.__bestell_datum @property def rechnung(self): return self.__rechnung @property def bestell_positionen(self): return self.__bestell_positionen class BestellPosition: def __init__(self, bestell_nr, pos_nr, artikel, menge, einzel_preis): self.__bestell_nr = bestell_nr self.__pos_nr = pos_nr self.__artikel = artikel self.__menge = menge self.__einzel_preis = einzel_preis @property def bestell_nr(self): return self.__bestell_nr @property def pos_nr(self): return self.__pos_nr @property def artikel(self): return self.__artikel @property def einzel_preis(self): return self.__einzel_preis @property def menge(self): return self.__menge class Artikel: def __init__(self, artikel_nr, bezeichnung): self.__artikel_nr = artikel_nr self.__bezeichnung = bezeichnung @property def artikel_nr(self): return self.__artikel_nr @property def bezeichnung(self): return self.__bezeichnung class Rechnung: def __init__(self, rechnungs_nr, rechnungs_datum): self.__rechnungs_nr = rechnungs_nr self.__rechnungs_datum = rechnungs_datum @property def rechnungs_nr(self): return self.__rechnungs_nr @property def rechnungs_datum(self): return self.__rechnungs_datum Sagt meine AI

-

Netzwerkdesign / IT-Umgebung im Unternehmen

RAM_Rakete antwortete auf schwarzweiß's Thema in Netzwerke

Ganz schön was los in dem 24er von der Fritzbox -

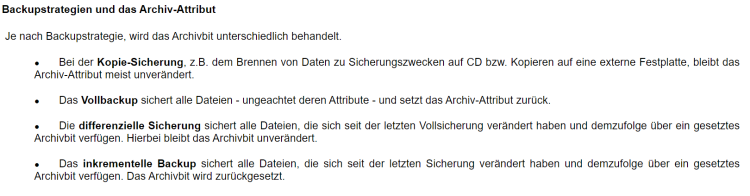

Backup differentiell inkrementell - Wer hat Recht?

RAM_Rakete antwortete auf Ricchie's Thema in Prüfungsaufgaben und -lösungen

Die inkrementelle Sicherung nimmt ja auch deine differenzielle Sicherung, sie geht ja nicht zurück auf die letzte Vollsicherung, deshalb müssen die Inkrementellen eingespielt werden. -

Backup differentiell inkrementell - Wer hat Recht?

RAM_Rakete antwortete auf Ricchie's Thema in Prüfungsaufgaben und -lösungen

Vollbackup (Tag 1) um den Ausgangszustand wiederherzustellen. Inkrementelles Backup vom 6. Tag. Inkrementelles Backup vom 13. Tag. Differentielles Backup vom 19. Tag. -

Backup differentiell inkrementell - Wer hat Recht?

RAM_Rakete antwortete auf Ricchie's Thema in Prüfungsaufgaben und -lösungen

-

Projektantrag "Multifaktor Authentifizierung"

RAM_Rakete antwortete auf RAM_Rakete's Thema in Abschlussprojekte

Ich danke euch beiden und verstehe es soweit. Warum ist eine MFA grenzwertig oder liegt das Problem einfach an meiner Formulierung. Ich habe doch Entscheidungen zu treffen, wirtschaftlich sowie auch technisch. Das Reporting Tool kommt fast Automatisch mit meiner angedachten Lösung (naja fast) -

Ich Grüße euch, ich bin irgendwie nicht so glücklich mit meinem Projektantrag und hoffe vielleicht von euch Anregungen und/oder Verbesserungen zu bekommen. Schonmal vielen lieben Dank im voraus für konstruktive Kritik und Verbesserungsvorschlägen. Projektbezeichnung Evaluation und Implementierung von Netzwerk-Multifaktor-Authentifizierungsmethoden zur Steigerung der Sicherheit. Projektbeschreibung Die Projektarbeit soll sich auf die Erhöhung der Sicherheit in der Netzwerkauthentifizierung konzentrieren. Das Projekt geht aus einem Auftrag der Geschäftsführung hervor. Ziel dieses Projekts ist die Evaluierung und Implementierung von Netzwerk Authentifizierungsmethoden, um die Sicherheit im Unternehmensnetzwerk zu steigern. In diesem Projekt sollen verschiedene Authentifizierungsmethoden untersucht, bewertet und anschließend in das bestehende Netzwerk implementiert werden. Zusätzlich soll ein Reporting integriert werden das die Nutzung loggt um ungewöhnliche Anmeldeversuche zu erkennen. Das Projekt umfasst die Planung, Evaluation, Implementierung, Testen und Dokumentation. Ist-Analyse Aktuell findet die Authentisierung, Authentifizierung und Autorisierung über das Active Directory (Kerberos-Protokoll) mittels Benutzernamen und Passwort statt. Zielsetzung entwickeln / Soll-Konzept Ziel des Projekts ist es, eine Authentifizierungsmethode zu integrieren, die den Benutzern die Authentifizierung so angenehm wie möglich gestalten soll und dabei die Netzwerksicherheit erhöht. Sie sollte gut in die vorhandene RADIUS, Citrix und Active Directory Infrastruktur integrierbar sein und möglichst geringe Kosten verursachen. Zusätzlich soll ein Reporting implementiert werden das die Nutzung protokoliert, um ungewöhnliche Anmeldeversuche zu erkennen. Anforderungen an die neue Netzwerk-Authentifizierungs Methode Anforderungen an die neue Netzwerk-Authentifizierungs Methode sind die Erhöhung der Sicherheit, eine möglichst hohe Benutzerfreundlichkeit, hohen Effizienz und das bei möglichst überschaubaren Kosten. Projektstrukturplan entwickeln Was ist zur Erfüllung der Zielsetzung erforderlich? Zur Erfüllung der Zielsetzung müssen die möglichen Authentifizierungsmethoden evaluiert werden, weiterhin die Sicherheitsanforderungen definiert werden. Nach der Bewertung und Auswahl der geeigneten Authentifizierungsmethoden muss die geeignete Authentifizierungsmethode Implementiert und Integriert werden. Anschließend ist die Schulung der IT-Administratoren und die Dokumentation erforderlich. Auflistung der Aufgaben und Tätigkeiten • Durchführung einer IST-Analyse • Projektziel (Soll-Konzept) • Projektplanung • Vergleich von verschiedenen Authentifizierungs Methoden • Erstellen einer Entscheidungsmatrix • Auswahl der Lösung treffen • Entscheidung abstimmen • Proof of Concept erstellen • Realisierungsphase • Integration in das Produktivsystem • Testphase und bei Bedarf Nachbesserung • Dokumentation • Ausarbeitung der Projektdokumentation • Projektabschluss • Abnahme und Test • Einweisung der IT- Administratoren Projektphasen mit Zeitplanung in Stunden Projektdefinition 2 h • Durchführung einer IST-Analyse 1 h • Projektziel (Soll-Konzept) 1 h Projektplanung 13 h • Vergleich von verschiedenen Authentifizierungs Methoden 6 h • Erstellen einer Entscheidungsmatrix 2 h • Auswahl der Lösung treffen 1 h • Entscheidung abstimmen 1 h • Proof of Concept erstellen 3 h Realisierungsphase 15 h • Integration in das Produktivsystem 9 h • Testphase und bei Bedarf Nachbesserung 6 h Dokumentation 8 h • Ausarbeitung der Projektdokumentation 8 h Projektabschluss 2 h • Abnahme und Test 1 h • Einweisung der IT- Administratoren 1 h Gesamt 40 h

-

Passwortmanager Unternehmen

RAM_Rakete antwortete auf itler2023's Frage in Systemadministratoren und Netzwerktechniker

Ich würde mal Devolutions in den Raum schmeißen -

SharePoint - Best Practice mit großen Medien-Dateien?

RAM_Rakete antwortete auf PfirsichEistee's Thema in Anwendungssoftware

Speicher kostet immer Geld, egal ob on premise oder cloud -

SharePoint - Best Practice mit großen Medien-Dateien?

RAM_Rakete antwortete auf PfirsichEistee's Thema in Anwendungssoftware

Ihr habt 10TB als Unternehmen??? wie geht das, ich habe als Privatperson schon 4 TiB Netto voll -

Fachabitur absolviert aber schlechte Note in Mathe

RAM_Rakete antwortete auf baqun's Thema in Jobsuche, Bewerbung und Zeugnisse

Wenn du in Bayern es erfolgreich über die 6. Klasse geschafft hast langen deine Mathematischen Fähigkeiten -

Ein Video zu der Frage https://youtu.be/TVi7vBeEN6E

-

Abschlussprüfung Teil 2 nicht bestanden (FiSi) - was nun?

RAM_Rakete antwortete auf Madnesss's Thema in Abschlussprojekte

http://caesborn.de/pruefungspage/notenrechner_reformiert.html -

Ceph Erasure Code

RAM_Rakete antwortete auf RAM_Rakete's Frage in Systemadministratoren und Netzwerktechniker

Ich habe so viele Fragen, aber eine wäre z.B. ich muss ja noch ein rbd für die Metadaten erstellen wenn ich das iSCSI anbinde, da nehme ich weniger Placement Groups dann oder? Ich habe allgemein das Gefühl das absolut noch nicht richtig verstanden zu haben ich beschäftige mich jetzt aber auch erst eine Woche damit, sollte ich das schon gecheckt haben oder ist das einfach bisl komplex. Die Doku von PetaSAN und Ceph ist ja gut, aber ich bin auch für jeden Link dankbar der mir da helfen kann für das Allgemeine Verständnis. -

Ich habe eine menge Fragen dazu, ist jemand fit in dem Thema? 144 OSD´s, 4096 PG´s, 6 Nodes Data Chunks (k) = 4 Coding Chunks (m) = 2 Tausend Dank im vorraus

-

-

Welche Gehaltsvorstellung als Quereinsteiger ist realistisch?

RAM_Rakete antwortete auf Jupiter80's Thema in IT-Arbeitswelt

Datenrettung interessiert mich jetzt auch, da kann man viel darunter verstehen was nutzt du da? Shadow Copy TestDisk Autopsy -

mit dem lernen ist doch jeder anders! ich höre das lernen 2 Wochen vorher auf und lehne mich zurück, ich muss das Jahr genug gelernt und verstanden haben. Für AP1 hat das funktioniert bin über dem Kammerdurchschnitt und für AP2 im November gehe ich das genauso lässig an. Man darf sich da nicht verrückt machen.

-

Gateway einer Nas im nachhinein ändern

RAM_Rakete antwortete auf EinVerzweifelterAzubi's Frage in Systemadministratoren und Netzwerktechniker

keine Ahnung ob ich besoffen bin aber dein GW sollte sich nicht ändern und dein NAS mit einer DynDNS erreichbar sein

.jpg.b02e0df23f7bb5d11b583c82eadab5bc.jpg)

.jpg.b2ffba43650dfed0be5a23217e62ed5c.jpg)